امنیت شبکه OT و راهکار سایبرنو برای حفاظت از شبکههای OT کارخانهها و سازمانها

امنیت شبکه فناوری عملیاتی یا OT (مخفف Operational Technology) برای حفاظت از فعالیتهای عملیاتی در کارخانهها و دیگر سازمانها از اهمیت بسیار بالایی برخوردار است. چطور میتوان امنیت شبکههای OT را تأمین کرد؟ برای آشنایی با راهکار سایبرنو برای حفاظت از شبکههای OT این مقاله را بخوانید.

اخیرا، کارخانهها و شبکههای OT در کشور هدف حملات سایبری مختلفی قرار گرفتهاند که از نمونههای آنها میتوان به حمله سایبری به شرکتهای فولاد خوزستان، فولاد مبارکه اصفهان و فولاد هرمزگان اشاره کرد. حملات سایبری به شبکههای OT میتواند بسیار خطرناکتر از حملات سایبری معمول باشد زیرا چنین حملاتی در صورت موفقیت میتوانند آسیبهای فاجعهبارتری ایجاد کنند. عموما شبکههای OT به صورت Air-Gap و جدا از شبکه IT قرار دارند و برای مدیریت آنها، دسترسی فیزیکی لازم است. با این حال برای جا به جایی داده بین شبکههای OT و IT عموما از تجهیزات ذخیرهسازی قابل حمل همانند فلش درایوها و هاردهای اکسترنال استفاده میشود که در صورت آلوده بودن میتوانند باعث ایجاد خطرات جدی در شبکه OT گردند.

تامین امنیت سایبری شبکههای OT به دلیل ساختار منحصر به فردی که دارند، به نسبت شبکههای IT پیچیدهتر است و چالشهای بیشتری دارد. به عنوان نمونه، عموما در شبکههای OT به علت عدم دسترسی به اینترنت، بروزرسانی سامانهها و نرمافزارهای تولیدشده توسط تولیدکنندگان مختلف با چالش روبرو است. به همین خاطر در برخی از شبکههای OT صنایع کشور از نرمافزارها و سامانههایی استفاده میشود که سالهاست بروزرسانی نشدهاند و دارای آسیبپذیریهای مختلفی هستند.

شبکه OT کارخانجات دنیا باید یک سری قوانین امنیتی را رعایت کنند. در خارج از کشور، در استاندارد NERC CIP 003-7 به صراحت لزوم کنترل دستگاههای مبتنی بر USB و لپتاپهایی که به شبکههای OT متصل میگردند، اشاره شده است و کلیه صنایع حوزه انرژی آمریکا و کانادا مخصوصا نیروگاههای برق ملزم به رعایت آن هستند. در ایران نیز در چکلیستهای امنیتی ارائه شده توسط سازمان پدافند غیر عامل، لزوم کنترل نحوه تبادل داده بین شبکههای OT و شبکههای IT مطرح شده است. بنابراین، لازم است که سازمانها و کارخانجات مطمئن باشند هر دستگاه USB که میخواهد به شبکه OT وصل شود، از قبل به طور کامل پویش شده و حامل هیچگونه بدافزار، نرمافزار آسیبپذیر یا حملات مبتنی بر USB همانند Bash Bunny, BadUSB و... نباشد.

شما میتوانید از کیوسک امن سایبرنو به عنوان ابزاری جهت محافظت از شبکه OT کارخانه خود استفاده کنید تا شبکه OT شما با قوانین و چکلیستهای مربوط به امنیت OT سازگار باشد. در این مستند به ارائه راهکار اختصاصی سایبرنو جهت محافظت از شبکههای OT پرداخته میشود.

در این مقاله میخوانید:

اهمیت حفاظت از شبکه فناوری عملیاتی

معماری پیشنهادی سایبرنو برای امنسازی شبکه IT/OT

قابلیتها و امکانات کیوسک امن سایبرنو

جمعبندی و نکاتی برای امنیت تجهیزات قابل حمل

اهمیت حفاظت از شبکه فناوری عملیاتی

اهمیت امنیت شبکه OT بر هیچ کس پوشیده نیست. در کارخانجات تولیدی به ازای هر دقیقهای که زیرساخت OT از دسترس خارج شود، ضررهای مالی فراوانی به آن کارخانه زده میشود. در کارخانجات حیاتیتر همانند کارخانجات تولیدکننده انرژی شبکههای OT حساستر از هر جای دیگر هستند. بدون شبکه OT، نفت، گاز و برقی وجود نخواهد داشت و این به معنی است که حمله سایبری به یک زیرساخت حساس باعث از کار افتادن سایر صنایع نیز خواهد شد.

حفاظت از شبکه OT به حدی اهمیت دارد که وقتی سیستمهای IT یک شرکت مرتبط با خط لوله نفت در تگزاس آمریکا دچار آلودگی به باجافزار شد، آن شرکت کلیه سیستمهای OT خود را خاموش و عملا روال تولید نفت را متوقف کرد تا از نشت بدافزار به شبکههای OT جلوگیری شود. هزینه این حمله باجافزاری حدود 4.4 میلیون دلار بود که به نویسنده باجافزار پرداخت شد. گذشته از این، میلیونها دلار به خاطر عدم تولید نفت در زمان آلودگی از دست رفت.

عموما شبکههای OT و شبکههای IT به علت مسائل امنیتی و زیرساختی، به صورت فیزیکی و منطقی از یک دیگر جدا میشوند. در واقع، شبکههای OT نوعی شبکه Airgap محسوب میشوند اما در شبکههای Airgap نیز تیمهای IT، تیمهای OT، مهندسین و پیمانکاران، دسترسی فیزیکی به شبکه دارند تا بتوانند عملیات مرسوم، نگهداری، بازرسی، بروزرسانی و مدیریت این سیستمها را انجام دهند. این دسترسی فیزیکی با ریسکهای امنیتی فراوانی همراه است. از جمله این ریسکهای امنیتی میتوان به باجافزار، بدافزار، باتنت، کرم و به طور کلی هر نوع حملهای که بتواند از طریق فایلها یا تجهیزات قابل حمل (همانند CD ،DVD ،USB و HDD) منتقل شود، اشاره کرد.

تاکنون حملات زیادی به شبکههای OT رخ داده که نقطه مشترک اکثریت آنها سوء استفاده از تجهیزات USB بوده است. در زیر، چندین نمونه حمله به شبکههای OT آورده شده است:

- یک شرکت پیمانکار نظامی ایتالیایی با نام Leonardo S.p.A در سال 2020 مورد نفوذ قرار گرفت و بیش از 10 گیگابایت از اطلاعاتش از طریق یک USB آلوده به سرقت رفت (برای اطلاعات بیشتر اینجا کلیک کنید).

- در سال 2017 یکی از کارخانجات حساس خاورمیانه به بدافزار Cooperfield آلوده شد. یکی از کارمندان این کارخانه فیلم La La Land (که در آن زمان فیلم محبوبی بود) را از طریق یک وبسایت آلوده به Cooperfield دانلود و آن را به یک USB کپی کرد و سپس، این فیلم را روی یکی از رایانههای متصل به شبکه OT کارخانه تماشا کرد که همین موضوع باعث آلودگی کارخانه شد (برای اطلاعات بیشتر اینجا کلیک کنید).

- در سال ۲۰۲۰ پلیس FBI هشدار داد که گروه هک FIN7 تعداد زیادی USB آلوده را به صورت هدیه یا با تخفیف به کارمندان ادرات و کارخانجات حساس ارسال کرده است (برای اطلاعات بیشتر اینجا کلیک کنید).

- بدافزار استاکسنت از طریق USB آلوده وارد شبکه OT سازمان انرژی اتمی ایران شد (برای اطلاعات بیشتر اینجا کلیک کنید).

- در سال 2015 کسپرسکی گزارش داد که گروه هک Equation وابسته به NSA آمریکا بدافزاری با نام Fanny طراحی کرده که از طریق USB آلوده توانسته است شبکه OT برخی از صنایع حساس ایران را آلوده کند (برای اطلاعات بیشتر اینجا کلیک کنید).

بررسی دقیق تاریخچه حمله به شبکههای OT نشان میدهد که عموما جاسوسان یا عوامل بیگانه داخل کارخانه بسیار علاقهمندند که از روشهای مبتنی بر USB برای حمله استفاده کنند زیرا میتوانند اینطور وانمود کنند که نصب بدافزار بر روی USB به خاطر اشتباه یک کارمند یا کارگر ساده انجام شده است. حتی اگر شبکه OT شما به طور کامل ایزوله باشد، باز هم تا زمانی که کنترل دقیقی بر روال ورود دستگاههای USB به شبکههای حساس خود نداشته باشید، راه نفوذ به شبکه OT بر روی جاسوسان و سارقان باز را باز گذاشتهاید. وقتی حملات سایبری میتوانند به قیمت از کار افتادن خطوط تولید و چرخههای تأمین تمام شوند، آنگاه به نظر شما هزینه عدم رعایت استانداردهای امنیتی چقدر میتواند باشد؟

فاصله بین شبکههای IT و OT به تدریج در حال کمرنگتر شدن است. با این حال، هرگز نباید از جداسازی این شبکهها غافل شوید. بهترین راه برای اجرای این جداسازی استفاده از یک سختافزار جداکننده همانند کیوسک امن سایبرنو است. با استفاده از کیوسک امن سایبرنو میتوانید راه اصلی نفوذ به شبکه OT سازمان خود را ببندید.

چالشهای امنیت شبکه OT

بسیاری از سازمانها برای انجام پروژههای امنسازی ترکیبی IT/OT تلاش میکنند اما مهم است که بدانید اولویتهای فناوری اطلاعات (IT) با اولویتهای فناوری عملیاتی (OT) تفاوت دارند؛ در تیمهای IT عموما این علاقه وجود دارد که راهکار و روشهای جدید برای افزایش کارایی سازمان به شبکه IT اضافه شود، ولی تیمهای OT اصولا ترجیح میدهند چیزی را تغییر ندهند و قابلیت اطمینان و عملکرد کارخانه برای آنها از اهمیت بالاتری برخوردار است. اکثر شبکههای OT باید 24 ساعت شبانهروز بدون وقفه کار کنند و بنابراین، هیچگونه خاموشی یا توقف سرویس در این شبکهها قابل قبول نیست.

با اینکه شبکههای OT، عموما، هم به صورت منطقی و هم فیزیکی از شبکههای IT جدا هستند، اما نمیتوان گفت که این دو شبکه هیچ ارتباطی باید یکدیگر ندارند. در واقع سیستمهای کنترل صنعتی (ICS)، سامانههای SCADA و PLCها، همگی از عناصر IT تشکیل شدهاند و بنابراین باید همانند یک تجهیز IT مدیریت و محافظت شوند.

اکثر شبکههای OT به صورت Airgap یا DMZ پیادهسازی میشوند تا امنیت ICS حفظ شود. البته، این روش چالشهای خودش را دارد و سازمانها در بروزرسانی ضدویروسها، بروزرسانی سامانهها، مانیتورینگ، ثبت وقایع سیستمها و مدیریت سختافزارها و تجهیزات موجود در شبکه OT دچار مشکل خواهند شد. همچنین به سادگی میتوان با استفاده از تجهیزات USB و دیسکهای سخت، شبکه Airgap را دور زد.

نصب ضدویروس در سامانههای کنترل صنعتی، به نوبه خودش یک چالش است. بر اساس تحقیقات انجام شده، اگر موتورهای ضدویروس بیش از یک هفته بروزرسانی نشوند، نرخ شناسایی آنها به کمتر از 90 درصد کاهش خواهد یافت. ضدویروسها باید به طور مداوم بروزرسانی شوند؛ در غیر این صورت، نرخ شناسایی آنها به مرور کاهش خواهد یافت. اصولا، بروزرسانی ضدویروسها در شبکههای IT به طور مستقیم از سرور تولیدکننده ضدویروس دریافت میشود اما در شبکههای OT انجام این کار ممکن نیست.

چالش دیگر در نصب ضدویروس روی شبکههای OT این است که امکان نصب ضدویروس روی بسیاری از تجهیزات صنعتی وجود ندارد؛ سامانههای SCADA ،PLCها، HMIها و... اغلب دارای سیستم عامل خاصمنظوره هستند و نمیتوان روی سیستم عامل آنها، ضد ویروس نصب کرد. از سوی دیگر، حتی اگر سیستم عامل یک دستگاه صنعتی از نصب ضدویروس پشتیبانی کند، باز هم تولیدکننده آن سختافزار عموما اجازه نصب ضدویروس بر روی دستگاه را نمیدهد زیرا ممکن است در عملکرد مداوم آن دستگاه اختلال ایجاد شود. حتی برخی تولیدکنندگان تجهیزات صنعتی در صورتی که اقدام به نصب ضدویروس یا سایر نرمافزارها بر روی دستگاه آنها کنید، گارانتی را لغو میکنند و دیگر به آن دستگاه، خدمات پشتیبانی ارائه نمیدهند.

سازمانها باید منبع دریافت بروزرسانی ضدویروسها را به طور دقیق بررسی کنند و مطمئن شوند که فایل بروزرسانی ضدویروسها دارای بدافزار نیست. این موضوع بسیار مهم است چرا که نفوذگران میتوانند سرورهای بروزرسانی را هک کنند و در بروزرسانی ضدویروسها بدافزار قرار دهند. پایگاه داده امضا ضدویروسها باید هر روز در تمامی سیستمها بروزرسانی شود. این موضوع در شبکههای OT به خاطر عدم دسترسی به اینترنت، با چالشهایی مواجه است.

مدیریت Patchها نیز در شبکههای OT مشابه بروزرسانی ضدویروسها، با چالشهایی روبرو است. آسیبپذیریهای سامانههای ICS کاملا مرسوم هستند و بروزرسانی این سامانهها باید به محض انتشار بروزرسانی توسط تولیدکننده انجام شود. روال بروزرسانی این سامانهها نیز مشابه ضدویروسها است و ابتدا باید مطمئن شویم که خود بروزرسانی آلوده به بدافزار نیست. برای این کار، بروزرسانی را با چندین ضدویروس مطرح بررسی کنیم و در صورتی که آلوده به بدافزار نباشد، آن بروزرسانی را نصب میکنیم.

بروزرسانی ضدویروسها و مدیریت Patchها در شبکههای OT عموما از طریق فلش درایوهای USB انجام میشود و حتی تنها راه بروزرسانی Firmware برخی از تجهیزات صنعتی یا نصب Patch جدید روی آنها، استفاده از USB است. بنابراین، امکان محدود کردن USBها در شبکههای فناوری عملیاتی با هدف حفظ امنیت شبکه OT امکانپذیر نیست.

سامانههای امنیت فیزیکی همانند دوربینهای مدار بسته، دربهای ضدسرقت و نگهبانان، راهکارهای مرسومی برای محافظت از سیستمهای کنترل صنعتی هستند. سازمانها به مرور به این نتیجه میرسند که علاوه بر این راهکارها باید یک راهکار امن برای کنترل دسترسی تجهیزات ذخیرهسازی قابل حمل همانند USB پیادهسازی کنند. وجود کیوسک امن فیزیکی برای کنترل این تجهیزات راهکاری عالی است. در صورت استفاده نکردن از کیوسک امن، تجهیزات صنعتی غیر قابل مدیریت باعث ایجاد آسیبپذیریهایی خواهند شد که امکان دسترسی به کل شبکه OT را فراهم میکند.

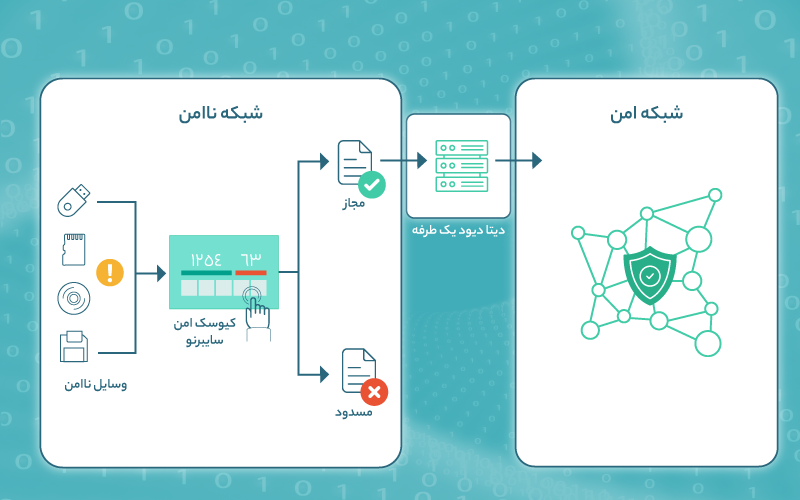

معماری پیشنهادی سایبرنو برای امنسازی شبکه IT/OT

معماری پیشنهادی سایبرنو برای امنسازی شبکههای IT/OT در شکل زیر نمایش داده شده است:

.png)

در بالاترین سطح که شبکه ابری سازمان یا بستر اینترنت است، ما سرویسها و سامانههای زیر را ارائه میدهیم:

- خدمات تخصصی تحلیل بدافزار: تیم تخصصی جرمیابی و تحلیل بدافزار سایبرنو همواره در کنار شما خواهد بود تا هرگونه مورد مشکوک در سازمان شما را مطابق با روالهای استاندارد، تحلیل کند. جهت اطلاعات بیشتر درباره خدمات تحلیل بدافزار سایبرنو، مقاله تحلیل بدافزار چیست را بخوانید.

- باشگاه مشتریان سایبرنو: با استفاده از باشگاه مشتریان سایبرنو امکان دریافت آخرین نسخه بروزرسانی ضدویروسها وجود دارد. این بروزرسانیها تستهای مختلف را با موفقیت پشت سر گذاشته و عدم آلودگی آنها به بدافزار تضمین شده است.

در سطح بعدی که شبکه داخلی سازمان است، خدمات و سرویسهای زیر ارائه شده میشوند:

- پویشگر چندموتوره: پویشگر چند موتوره سایبرنو در شبکه داخلی سازمان قرار میگیرد تا کلیه فایلهای موجود در پروتکلهای اشتراکگذاری فایل همانند SMB, FTP, NFS و بسترهایی همچون ownCloud و NextCloud از نظر وجود بدافزار مورد بررسی قرار میدهد. همچنین Mail Server Plugin این سامانه از امکان تحلیل پستهای الکترونیکی ارسالی و دریافتی از نظر وجود بدافزار در این ایمیلها، برخوردار است.

- پروتکل ارتباطی امن سایبرنو (نسخه OT Client): بسیاری اوقات پیش میآید که شما برای کنترل کارخانه خود نیاز به دسترسی از راه دور دارید. در این موارد عموما از VPNها استفاده میشود. با این حال، VPNها عموما فاقد امکان کنترل دقیق بر عملکرد کاربر راه دور هستند. نسخهای از پروتکل ارتباطی امن سایبرنو برای شبکههای OT طراحی شده است. این سامانه به طور داخلی از انواع پروتکلهای OT همانند S7 ،Modbus ،FINS ،OPC UA و... پشتیبانی میکند. در نتیجه شما میتوانید کنترل دقیقی برای روی این پروتکلها داشته باشید؛ برای مثال، میتوانید دسترسی «فقط خواندن» به پروتکل Modbus بدهید، در نتیجه کاربر راه دور، تنها امکان خواندن خروجیهای این پروتکل را خواهد داشت.

- جعبه شن سایبرنو: در این سطح، از جعبه شن سایبرنو برای تحلیل فایلهای مشکوک به طور خودکار استفاده میشود.

- فازر هوشمند سایبرنو: در زیرساختها و سازمانهای بسیار حساس میتوان از فازر هوشمند سایبرنو برای آزمون آسیبپذیری فایلهای اجرایی تولیدکنندگان خارجی استفاده کرد.

در سطح بعدی (سطح 3.5، IT/OT DMZ) که در واقع جداکننده شبکه IT و شبکه OT سازمان است، از چندین Data Diode برای یکسوسازی داده استفاده شده است. همچنین، کیوسک امن سایبرنو در این لایه قرار میگیرد تا کلیه دادههایی که قصد ورود به شبکه OT سازمان دارند، از این درگاه عبور کنند و تستهای امنیتی روی آن انجام شود.

در سطح 3 (عملیات) از محصول درایو امن سایبرنو برای پویش امنیتی لپتاپهایی که قرار است تا در شبکه OT به کار روند، استفاده خواهد شد. همچنین در این سطح، نوعی حافظه امن (Secure Storage) برای نگهداری فایلهای رسیده از بیرون شبکه OT قرار دارد. گذشته از اینها، در این سطح از محصول ضدبدافزار لیست سفید برای محدودسازی اجرای فایلهای ناشناخته بر روی رایانههای مهندسی استفاده خواهد شد.

در سطح ۲، سامانه امنبان سایبرنو را داریم. این سامانه تنها اجازه اتصال به دستگاههایی را میدهد که از لحاظ امنیتی، استانداردهای سازمان را رعایت میکنند. همچنین نوعی فایروال USB در این سطح قرار داده شده است تا کلیه USBها قبل از ارتباط با HMI مورد بررسی امنیتی قرار گیرند.

در سطح ۱.۵ (OT/ICS DMZ) نوعی فایروال صنعتی بومی را داریم که کلیه درخواستهای ارسالی به PLCها را شنود و از ارسال درخواستهای غیرمجاز به PLCها یا RTUها جلوگیری میکند. این فایروال دارای امکان Train یا یادگیری نیز هست تا بتواند دستورات معمولی ارسالی از HMI یا SCADA را یاد بگیرد و امکان ارسال دستوراتی غیر از آنها را مسدود کند.

قابلیتها و امکانات کیوسک امن سایبرنو

با اینکه نصب و استفاده از کیوسک امن سایبرنو به سادگی قابل انجام است، اما این کیوسک، امکانات و قابلیتهای بسیار متنوعی دارد. شرکت سایبرنو در حوزه تولید کیوسک امن در کشور سرآمد است و محصول تولیدی ما بالاترین کارایی و امکانات را دارد.

کیوسک امن سایبرنو بدافزارها، آسیبپذیریها و دادههای حساس را پویش میکند. این دستگاه سختافزاری، میتواند فایلهای مشکوک را قرنطینه، غربالسازی یا نگهداری کند. (جهت بررسی و تحلیل بیشتر) کیوسک امن سایبرنو در چندین محیط OT در کشور مورد استفاده قرار گرفته و کارایی آن در کنترل تجهیزات قابل حمل، اثبات شده است. از جمله قابلیتهای اصلی کیوسک امن سایبرنو میتوان به موارد زیر اشاره کرد:

- محافظت پیشرفته در مقابل تهدیدات مرسوم تجهیزات OT:

- از اتصال مستقیم USBهای با Firmware یا سختافزار آلوده به تجهیزات OT جلوگیری میکند.

- تجهیزات قابل حمل، فایلها، پچهای امنیتی و بروزرسانیهای تجهیزات OT را قبل از اینکه وارد شبکه OT گردند، بررسی میکند تا احیانا حاوی آسیبپذیری، بدافزار یا محتوای مشکوک نباشند.

- از تجهیزات OT همانند سامانههای SCADA در برابر بروزرسانیهای آلوده یا آسیبپذیر محافظت میکند.

- استفاده از چندین موتور ضدویروس که در کنار هم به طور همزمان اقدام به شناسایی بدافزار مینمایند، نرخ شناسایی بدافزار را بالا برده، احتمال انتشار بدافزار را کمتر کرده و تابآوری بالاتری ایجاد میکند.

- قابلیت جلوگیری از نشت اطلاعات (Data Loss Prevention) میتواند بر ورود و خروج داده از محیطهای حساس نظارت کند.

- محافظت از حملات Zero-Day:

- مسدودسازی و کنترل ورود هر نوع فایل یا سختافزار به درون شبکه OT عملا از حملات Zero-Day جلوگیری کرده و با مدل امنیتی Zero-Trust سازگاری دارد.

- قابلیت غربالسازی داده یا Content Disarm & Reconstruction (CDR) از ورود محتوای حساس فرمت فایلهای مختلف همانند DOC (ماکروها) و PDF (کدهای جاوا اسکریپت) جلوگیری میکند.

- سازگاری کامل با قوانین و چکلیستهای امنیتی:

- سامانه کیوسک امن سایبرنو راهکاری برای کنترل تجهیزات قابل حمل مبتنی بر استانداردها و چکلیستهای امنیتی است.

- کلیه عملیات انتقال فایل و تحلیل، لاگگیری و در داشبورد مرکزی به شما نمایش داده میشود. همچنین کلیه رخدادها به سرورهای Syslog و SIEMها ارسال میشوند.

- امکان احراز هویت مبتنی بر Active Directory وجود دارد و بنابراین، کلیه عملکردهای کاربر مورد پیگیری و ثبت لاگ قرار میگیرد.

- شناسایی بدافزار به صورت پیشگیرانه در تجهیزات ذخیرهسازی قابل حمل، سرعت شناسایی و پاسخ به حملات سایبری را افزایش میدهد.

- نصب و راهاندازی ساده:

- ارائه روشهای مختلف نصب و استقرار برای شبکههای Airgap با معماریهای مختلف بسته به نیاز و ساختار سازمان شما.

- پشتیبانی از بیش از 15 نوع تجهیزات ذخیرهسازی قابل حمل همانند USB ،CD ،DVD، کارتهای حافظه همانند MicroSD و SD-Card، دوربینهای دیجیتال، هارد اکسترنال، فلاپی، تلفن همراه و...

- سایر امکانات:

- امکان احراز هویت بیومتریک (اثر انگشت، تشخیص چهره و...)

- انتخاب همزمان فایلها و پوشههای مختلف

- امکان پویش مجدد بدون خروج از سامانه

- نمایش نتیجه بررسی فایلها به کاربر (گزارش کاربری)

- شناسایی Trusted Flash و انتقال فایلهای سالم به آن

- چاپ رسید کاغذی (حاوی شناسه کاربر و شناسه پویش و زمان دریافت فایل)

- نمایش پوشههای تعریف شده در سامانه اشتراک فایل و اجازه انتقال فایلهای سالم به آنها

- پنل مدیریتی تحت وب

- نمایش منابع مصرفی سرور

- پاکسازی Cache فایلهای خروجی

- تعریف قالب دلخواه برای شناسه پویش

- تعیین مدت زمان اعتبار احراز هویت کاربر

- اعمال سطح دسترسی برای پوشههای مقصد

- امکان تعریف رسانه ذخیرهسازی امن سازمان

- تعریف سقف حجمی برای فایلهای ورودی و خروجی

- امکان فعالسازی و غیر فعالسازی هر یک از موتورهای سامانه

- امکان تعریف پوشههای مقصد برای انتقال فایلهای بررسی شده

- داشبورد نمایش آماری سامانه از نظر کاربران، فایلها و بدافزارها

- گزارش جزئیات پویشها به تفکیک کاربر (خروجی PDF و HTML)

- تعیین تصاویر و فیلمهای اطلاعرسانی (با فرمت MP4) سامانه برای زمان Standby

- امکان Reset و Shutdown سامانه از راه دور توسط مدیر سامانه

- پشتیبانی از موتورهای YARA و NSRL برای تعریف قواعد امنیتی

- پشتیبانی از فایل سیستمهای مختلف (همانند FAT ،NTFS ،APFS ،HFS و...)

- تعیین فرمت فایلهای مجاز جهت ورود به شبکه

- پشتیبانی از پروتکلهای FTP ،FTPS ،SMB ،NFS و Amazon S3 و اعمال سطح دسترسی (عمومی یا خصوصی)

- امکان تعیین سطح آسیبپذیری مجاز برای فایلهای قابل نصب

- پشتیبانی از ضد بدافزار بومی «پادویش»

- امکان ورود نام کاربر به صورت Auto-Complete

- فعالسازی و بروزرسانی فهرست کاربران به صورت خودکار

- امکان بازگشایی و پویش فایلهای فشرده و رمزگذاری شده

- امکان استخراج و پویش دیسکهای مجازی با فرمت VMDK

- امکان پویش فایلهای پشتیبان دیسک سخت با فرمت dd

- بروزرسانی موتورها و ضدویروسها به صورت آنلاین و آفلاین

- ارتباط دو طرفه با سایر سامانههای نرمافزاری از طریق Rest-API

- اجرای موتورهای سامانه به صورت مبتنی بر Docker یا ماشین مجازی

- ارائه پنل سازمانی kCenter برای مدیریت تمام کیوسکهای سازمان از طریق پنجره واحد

- و..

جمعبندی و نکاتی برای امنیت تجهیزات قابل حمل

به طور کلی استفاده از تجهیزات ذخیرهسازی قابل حمل، میزان تولید و کارایی شبکههای IT ،OT و زیرساختهای SCADA جهان را افزایش داده است. با این حال، بدون فرآیند کنترل، بررسی امنیتی، غربالسازی، احراز هویت و تعیین سطح دسترسی، استفاده از تجهیزات ذخیرهسازی قابل حمل خطرات زیادی را برای امنیت شبکه OT، سامانههای تحت شبکه و شبکههای Airgap ایجاد میکند. بدون کنترل تجهیزات ذخیرهسازی قابل حمل، این امکان وجود دارد که بدافزارها به حساسترین سیستمهای سازمان شما نفوذ و اطلاعات محرمانه را بدون اجازه و اطلاع شما استخراج کنند.

برای امنسازی و کنترل تجهیزات قابل حمل، نیازمندیهای زیادی وجود دارد. در بسیاری موارد، تنها یک خط مشی ثابت برای کنترل تجهیزات ذخیرهسازی قابل حمل وجود ندارد و ممکن است نیاز به تعریف خط مشیهای متفاوتی برای واحدهای مختلف سازمان وجود داشته باشد؛ برای مثال، ممکن است نوع فایلهایی که در یک واحد اجازه ورود دارد با توجه به نیازمندیها و خصوصیات آن واحد با یک واحد دیگر تفاوت داشته باشد.

با توجه به اینکه فشار نهادهای نظارتی در کشور برای جداسازی و محدودسازی دسترسی به سیستمهای کنترل صنعتی بیش از پیش شده، لذا استفاده از تجهیزات USB برای انتقال اطلاعات همانند فایلها، بروزرسانیها و... افزایش یافته است. گذشته از این، نگاهی به تاریخچه حملات به شبکههای OT به ما میآموزد که تجهیزات USB یکی از عوامل اصلی نفوذ به سازمانها و شبکههای OT بودهاند.

هر سازمانی با توجه به نیازمندیهایش برای مدیریت ریسک، میتواند تصمیمات متفاوتی بگیرد. با این حال، کنترل تجهیزات USB با استفاده از کیوسک امن که با کمترین هزینه انجام میشود، سادهترین راهی است که میتواند بیشترین میزان کاهش ریسک را داشته باشد.

آموزش

آموزش