SIEM چیست؟ چرا برای امنیت سایبری سازمانها ضروری است؟

نظارت بر فعالیتهای شبکه یکی از قطعات اصلی امنیت سایبری سازمانهاست، بهویژه در سازمانهای بزرگ با شبکهها و پورتالهای پیچیده. ابزارهای مدیریت اطلاعات و رویدادهای امنیتی (SIEM) برای رصد فعالیت کاربران و پیشگیری از حوادث سایبری استفاده میشوند. در این مقاله به بررسی سامانههای SIEM میپردازیم.

آنچه در ادامه میخوانید:

قابلیتهای کلیدی سیستمهای SIEM

چرا سازمان شما به یک سامانه SIEM خوب نیاز دارد؟

سامانههای SIEM چه محدودیتهایی دارند؟

سامانه SIEM چیست؟

عبارت SIEM که مخفف عبارت Security Information and Event Management (مدیریت اطلاعات و رویدادهای امنیتی) است، واژهای کلی برای اشاره به سیستمهایی است که دو جنبه مهم امنیت سایبری سازمانی را ترکیب میکنند.

- مدیریت اطلاعات امنیتی (SIM): تمرکز روی گردآوری لاگها، ذخیره دادهها و گزارشدهی مطابقت با سیاستهای امنیتی

- مدیریت رویداد امنیتی (SEM): رصد لحظه به لحظه شبکه، پیدا کردن ارتباط رویدادهای شبکه با تهدیدات امنیتی و پاسخ به تهدیدات

سامانههای SIEM با یکپارچهسازی دو عنصر بالا، امکان رصد جامع شبکه سازمان، شناسایی فعالانه تهدیدات و پاسخ مؤثر به تهدیدات را فرآهم میآورند. برای مثال، سازمانها میتوانند از سامانههای SIEM برای شناسایی الگوهای غیر معمول لاگین کردن به پورتالها مانند تلاشهای متعدد ناموفق برای ورود از یک IP خارجی که میتواند نشانهای از تلاش برای نفوذ و دسترسی غیر مجاز باشد، استفاده کنند. به عنوان یک مثال دیگر میتوان به تلاشهای ناموفق مکرر برای پرداخت در خریدهای آنلاین اشاره کرد که میتواند نشاندهنده تلاش باتها برای دور زدن سیستم پرداخت باشد.

در واقع، سیستمهای SIEM، لاگها را از فایروال، سیستمهای IDS/IPS، نقاط پایانی و سرویسهای ابری گردآوری و دادههای خام را به اطلاعات با معنی تبدیل میکنند. توانایی انطباقدهی لاگهای که از منابع مختلف گردآوری میشوند، سیستمهای SIEM را قادر میسازد تا وکتورهای حمله مانند تلاش برای حمله فیشینگ همزمان با فعالیتهای ارتقاء دسترسی را شناسایی کنند.

قابلیتهای کلیدی سیستمهای SIEM

پلتفرمهای SIEM طیف وسیعی از قابلیتها را ارائه میدهند و میتوانند به عنوان یکی از ستونهای اصلی استراتژیهای امنیت سایبری سازمانی، عمل کنند. برای مثال، اگر سازمانی هدف همیشگی کمپینهای فیشینگ باشد، سامانه SIEM میتواند با تحلیل لاگهای ایمیلها، رفتار شبکه و لاگینهای کاربران، این تهدیدات را شناسایی کند. از جمله قابلیتهای کلیدی سامانههای SIEM میتوان به موارد زیر اشاره کرد:

- گردآوری و مدیریت لاگ: این سیستمها، لاگها و دادههای رویدادهای مختلف را از منابع متنوع در شبکه شامل فایروالها، سرورها، نقاط پایانی و اپلیکیشنها گردآوری میکنند. به عنوان مثال، سامانه AWS CloudTrail، فعالیت APIها را ثبت میکند و امکان رهگیری دسترسی غیرمجاز در محیطهای ابری را فرآهم میآورد.

- تحلیل همبستگی: سیستمهای SIEM با استفاده از قوانین از پیش تعریف شده و الگوریتمهای پیشرفته یادگیری ماشین، الگوهایی را که میتوانند نشاندهنده تهدیدات بالقوه باشند، در شبکه سازمان شما شناسایی میکنند. به عنوان مقاله، اگر تلاشهای متعددی برای ورود به یکی از پورتالهای سازمان شما از IP کشورهای مختلف ثبت شود، سامانه SIEM این تلاش را به عنوان نوعی فعالیت مشکوک، گزارش میدهد.

- رصد لحظه به لحظه: رصد پیوسته و لحظه به لحظه رویدادهای شبکه به شناسایی ناهنجاریها و فعالیتهای غیرمجاز کمک میکند. برای مثال، سامانه SIEM میتواند با تحلیل لاگهای پروتکلهای SMB در هنگام یک حمله باجافزاری، حرکات عرضی در شبکه را شناسایی کند.

- خودکارسازی پاسخ به تهدیدات: این سیستمها میتوانند پاسخهای خودکاری علیه تهدیدات شناسایی شده، راهاندازی کنند. برای مثال، بعضی از سامانههای SIEM میتوانند در صورت شناسایی الگوهای رمزنگاری شده نشاندهنده حمله باجافزاری، سیستمهای آلوده شده را قرنطینه کنند تا جلوی گسترش آلودگی در شبکه سازمان را بگیرند.

- گزارشدهی عدم انطباق با قوانین: سیستمهای SIEM میتوانند رویدادها و پیکربندی شبکه سازمان شما را از نظر انطباق با قوانین و سیاستهای امنیتی تعریف شده، مورد بررسی قرار دهند و هر نوع عدم انطابق را گزارش کنند.

- یکپارچهسازی با هوش تهدید: سامانههای SIEM دارای قابلیت یکپارچهشدن با منابع اطلاعات تهدید یا هوش تهدید (threat intelligence) هستند. بدین ترتیب، با دریافت لحظه به لحظه اطلاعات در رابطه با جدیدترین تهدیدات سایبری، میتوانند این تهدیدات را در شبکه سازمان شما شناسایی کنند.

- برخوردار بودن از داشبورد و قابلیتهای بصری: در اکثر سامانههای SIEM، داشبوردهایی کاربرپسند وجود دارد که دادههای بسیار پیچیده را به صورت اطلاعات و نمودارهایی قابل درک به کاربران نشان میدهند. همچنین، پلتفرمهای پیشرفته SIEM دارای قابلیت بصریسازی سهبعدی اطلاعات برای نمایش وکتورهای حمله هستند و برای مثال، میتوانند نمودار حرارتی (heatmap) بخشهایی از شبکه را که دارای بالاترین نرخ تلاش ناموفق برای ورود هستند، نمایش دهند و بدین ترتیب، شناسایی تهدیدات برای تیم امنیتی شما را سادهتر کنند.

چرا سازمان شما به یک سامانه SIEM خوب نیاز دارد؟

استقرار یک سامانه SIEM خوب میتواند مزایای بسیار زیادی برای سازمان شما داشته باشد. از مهمترین این مزیتها میتوان به موارد زیر اشاره کرد:

- بهبود تشخیص تهدید: سامانههای SIEM میتوانند با انطباقدادن دادههایی که از منابع مختلف در شبکه سازمان شما گردآوری میکند، تهدیدات پنهانی را که ممکن است از دید دیگر ابزارهای امنیتی مثل فایروالها و سامانههای IDS پنهان بمانند را با نرخ بالاتری شناسایی کنند. برای مثال، شناسایی یک حمله فیشینگ هماهنگ که به طور همزمان تعدادی از کارکنان را هدف قرار میدهد و انطباق دادن آن با لاگهای DNS نشاندهنده ارتباط با سرورهای C2 شناختهشده، نمونهای از کارهایی است که سامانههای SIEM قادر به انجام آنها هستند.

- تقویت پاسخ به تهدیدات: سامانههای SIEM میتوانند با شناسایی به موقع بسیاری از تهدیدات و با خودکارسازی فرایند پاسخ به تهدیدات، سرعت مقابله با تهدیدات شناسایی شده در شبکه سازمان شما را به طور قابل توجهی، افزایش دهند. برای مثال، قرنطینهسازی خودکار سیستمهای مشکوک میتواند به طور قابل توجهی، خسارتهای بسیاری از انواع حملات سایبری را به طور قابل توجهی کاهش دهد. به عنوان یک مثال دیگر، میتوان به مسدودسازی خودکار ترافیک متخاصم از طریق یکپارچهسازی سامانه SIEM با فایروال اشاره کرد.

- انطباق با قوانین: شما میتوانید با تعریف قوانین و سیاستهای امنیتی برای سامانه SIEM، آن را قادر سازید تا هر نوع انحراف از قوانین امنیتی در شبکه سازمان شما را شناسایی و گزارش کند.

- مدیریت امنیتی متمرکز: استقرار سامانه SIEM در سازمان شما، با فرآهم آوردن امکان رصد جامع و یکپارچه شبکه و اشراف اطلاعاتی کامل بر رویدادهای امنیتی، مدیریت یکجای امنیت شبکه را برای تیم امنیتی شما و مرکز SOC شما امکانپذیر میسازد و میتواند نقش مهمی در کاهش هزینههای سازمان و افزایش دقت تشخیص تهدیدات داشته باشد.

- مقایسپذیری: اکثر سامانههای SIEM، به ويژه SIEMهای ابری مثل Azure Sentinel قابلیت مقیاسپذیری بسیار بالایی دارند و با رشد شبکه سازمان شما به راحتی سازگار میشوند.

سامانههای SIEM چه محدودیتهایی دارند؟

سامانههای مدیریت رویدادها و اطلاعات امنیتی، در کنار مزایای بالا، چالشهایی نیز دارند که در زیر به بعضی از آنها اشاره شده است:

- قیمت بالا: اکثر سامانههای SIEM حرفهای مثل اسپلانک (Splunk) هزینه بالایی برای خرید لایسنس، راهاندازی اولیه و نگهداری دارند که آنها را برای سازمانهای کوچک و با منابع پایین، نامناسب میسازند. چنین سازمانهایی میتوانند از SIEMهای ابری که هزینه پایینتری دارند، استفاده کنند.

- پیچیدگی استقرار و استفاده: راهاندازی و استفاده درست از سامانههای SIEM، به ویژه یکپارچهسازی آن با دیگر راهکارهای امنیت سایبری کار پیچیدهای است و نیاز به تخصص بالایی در حوزه امنیت شبکه دارد. برای مثال، پیکربندی اشتباه منابع لاگ میتواند منجر به ایجاد نقاط کور در شبکه شود.

- مثبتهای کاذب: هر سامانه SIEM گاهی اوقات، رویدادهای طبیعی و بیخطر در شبکه را به عنوان تهدید شناسایی میکند و در نتیجه، موجب بعضی اختلالها در عملیات معمولی شبکه میشود. همچنین، تعداد بالای مثبتهای کاذب، میتواند باعث خسته شدن تیم امنیتی شود و در نتیجه، تیم امنیتی، هشدارهای واقعی را نیز نادیده بگیرد. این مشکل بیشتر در مورد سامانههای SIEM سنتی دیده میشود که از قوانین ثابتی برای شناسایی تهدیدات استفاده میکنند. در SIEMهای مدرن و پیشرفته، به دلیل استفاده از هوش مصنوعی و یادگیری ماشین برای شناسایی تهدیدات واقعی، نرخ مثبتهای کاذب بسیار پایینتر است.

- نیاز به منابع پردازشی و تخصص بالا: تحلیل حجم بسیار بالایی از لاگها نیاز به توانایی پردازشی بسیار بالایی دارد. همچنین، خروجیهای SIEM نیز آنچنان پیچیده است که باید حتما توسط تیمی تخصصی مورد بررسی قرار بگیرد تا مفید واقع شود. البته، سرویسهای SIEM مدیریتشده، با برونسپاری بخشی از این نیازمندیها، کار سازمانها را آسانتر میکنند.

- نیاز به سفارشیسازی: تنظیمات پیشفرض سامانههای SIEM برای بسیاری از سازمانها مناسب نیستند و هر سازمانی باید پیکربندی و تنظمیات SIEM را بر اساس نوع شبکه خودش انجام دهد تا بیشترین بهره را از SIEM ببرد. این کار نیازمند تخصص بالایی است که کار استقرار سامانه را پیچیدهتر و هزینه برتر میکند.

جدیدترین فناوریها در SIEM

با تکامل سریع تهدیدات سایبری، سامانههای امنیتی مثل SIEMها نیز باید به سرعت تکامل پیدا کنند تا توانایی مقابله با تهدیدات سایبری نوین را داشته باشند. از جمله جدیدترین فناوریهای مورد استفاده در سامانههای SIEM میتوان به موارد زیر اشاره کرد:

- قابلیت یکپارچهشدن با SOAR: جدیدترین سامانههای SIEM میتوانند با راهکارهای پاسخ، خودکارسازی و هماهنگی امنیتی (SOAR) یکپارچه شوند تا پاسخسریعتر و قویتری به تهدیدات سایبری بدهند.

- هوش مصنوعی و یادگیری ماشین: تحلیلهای پیشرفته به کمک هوش مصنوعی و یادگیری ماشین، دقت تشخیص تهدیدات را افزایش و نرخ مثبتهای کاذب را کاهش میدهند. اخیرا، از تکنیکهایی مثل پردازش زبان طبیعی (NLP) برای تحلیل لاگها و شناسایی تهدیدات بالقوه در SIEMها استفاده میشود. همچنین، برخوردار شدن SIEMها به قابلیت یادگیری ماشین، امکان تحلیل رفتاری را برای آنها فرآهم میآورد تا بتوانند رفتارهای مخرب در شبکه را با دقت بالایی شناسایی کنند.

- پشتیبانی از فناوری ابری: با افزایش استقبال سازمانها از فضاهای ابری، راهکارهای SIEM جدیدی نیز بر بستر ابرهایی مثل Azure و AWS توسعه پیدا کردهاند. معمولا، این راهکارها دارای قابلیت پشتیبانی از چند ابر مختلف هستند.

راهنمای خرید سامانه SIEM

در هنگام خرید SIEM باید به موارد زیر توجه داشته باشید:

- مقیاسپذیری: شما باید در هنگام خرید سامانه SIEM آیندهنگر باشید و رشد شبکه خود را پیشبینی کنید. بهتر است که سامانهای خریداری کنید که مقیاسپذیری بالایی داشته باشد و امکان تطبیق آن با شبکهای بزرگتر و حجم بالاتر لاگها وجود داشته باشد.

- سهولت دسترسی: یکی از مهمترین چالشهای سازمانها برای استفاده از سامانههای SIEM، کمبود نیروی متخصص دارای قابلیت استفاده مؤثر از این سامانهها است. هر چه سامانهای که میخرید، سادهتر باشد، نیاز کمتری به متخصصین امنیت شبکه برای تحلیل خروجیهای آن خواهید داشت.

- امکان یکپارچگی: به طور کلی، در هنگام خرید محصولات امنیت سایبری، باید به سازگاری آنها با همدیگر و امکان یکپارچه شدن آنها توجه داشته باشید. در هنگام خرید SIEM نیز باید توجه داشته باشید که آیا راهکارهای امنیت سایبری کنونی شما با پلتفرم SIEM مورد نظرتان سازگاری دارند یا خیر. در واقع، خود SIEM به تنهایی نمیتواند هیچ محافظتی از شبکه سازمان شما داشته باشد و برای این کار، وابسته به دریافت لاگها از دیگر منابع شبکه است.

- خدمات پس از فروش: به دلیل پیچیدگی نصب و استفاده سامانههای SIEM، پشتیبانی پس از فروش از طرف عرضهکننده، موضوع بسیار مهمی است که در هنگام خرید SIEM باید به آن توجه ویژه داشته باشید.

- توجه به شاخصهای عملکردی: در هنگام خرید SIEM باید به شاخصهای عملکردی آن توجه داشته باشید. این شاخصها شامل موارد زیر هستند:

- میانگین زمان تشخیص (MTTD): این پارامتر نشان میدهد که سامانه SIEM در چه مدت زمانی میتواند تهدیدات را شناسایی کند. هر چه MTTD پایینتر باشد، بهتر است.

- میانگین زمان پاسخ (MTTR): این پارامتر نشان میدهد که سامانه SIEM در چه مدت زمانی میتواند پاسخ مناسبی مثل قرنطینهکردن سیستمّهای آلوده، به تهدیدات بدهد. هر چه MTTD پایینتر باشد، بهتر است.

- نرخ مثبتهای کاذب: همانطور که پیش از این گفتیم، مثبتهای کاذب یکی از مشکلات اصلی SIEMها هستند. هر چه نرخ مثبتهای کاذب سامانه SIEM پایینتر باشد، بهتر است.

- پوشش لاگ: هر چه انواع لاگهای قابل گردآوری و تحلیل توسط سامانه SIEM بالاتر باشد، بهتر است و اشراف اطلاعاتی شما بر شبکه را افزایش و نقاط کور را کاهش میدهد.

- امکان سفارشیسازی و تعریف قوانین امنیتی: هر چه امکانسفارشیسازی سامانه SIEM بیشتر باشد، بهتر است. شما باید بتوانید قوانین امنیتی مورد نظر خودتان را برای سامانه تعریف کنید تا بر آن اساس، شبکه شما را رصد کند.

- میزان منابع پردازشی مورد نیاز: هر چه منابع پردازشی مورد نیاز سامانه SIEM کمتر باشد، هزینه نهایی سامانه برای شما کمتر خواهد شد.

- هزینه: در هنگام خرید SIEM، حدود ۵۰ درصد هزینه به خرید لایسنس مربوط میشود. همچنین، باید هزینههای نصب و راهاندازی و استفاده از SIEM را نیز در نظر داشته باشید. گذشته از این، اکثر سامانههای SIEM، به ویژه زمانی که در شبکههای بزرگ و پیچیده نصب شوند، نیاز به منابع پردازشی بالایی دارند. از سوی دیگر، تحلیل خروجیهای SIEM نیازمند نیروی متخصص در حوزه امنیت شبکه است.

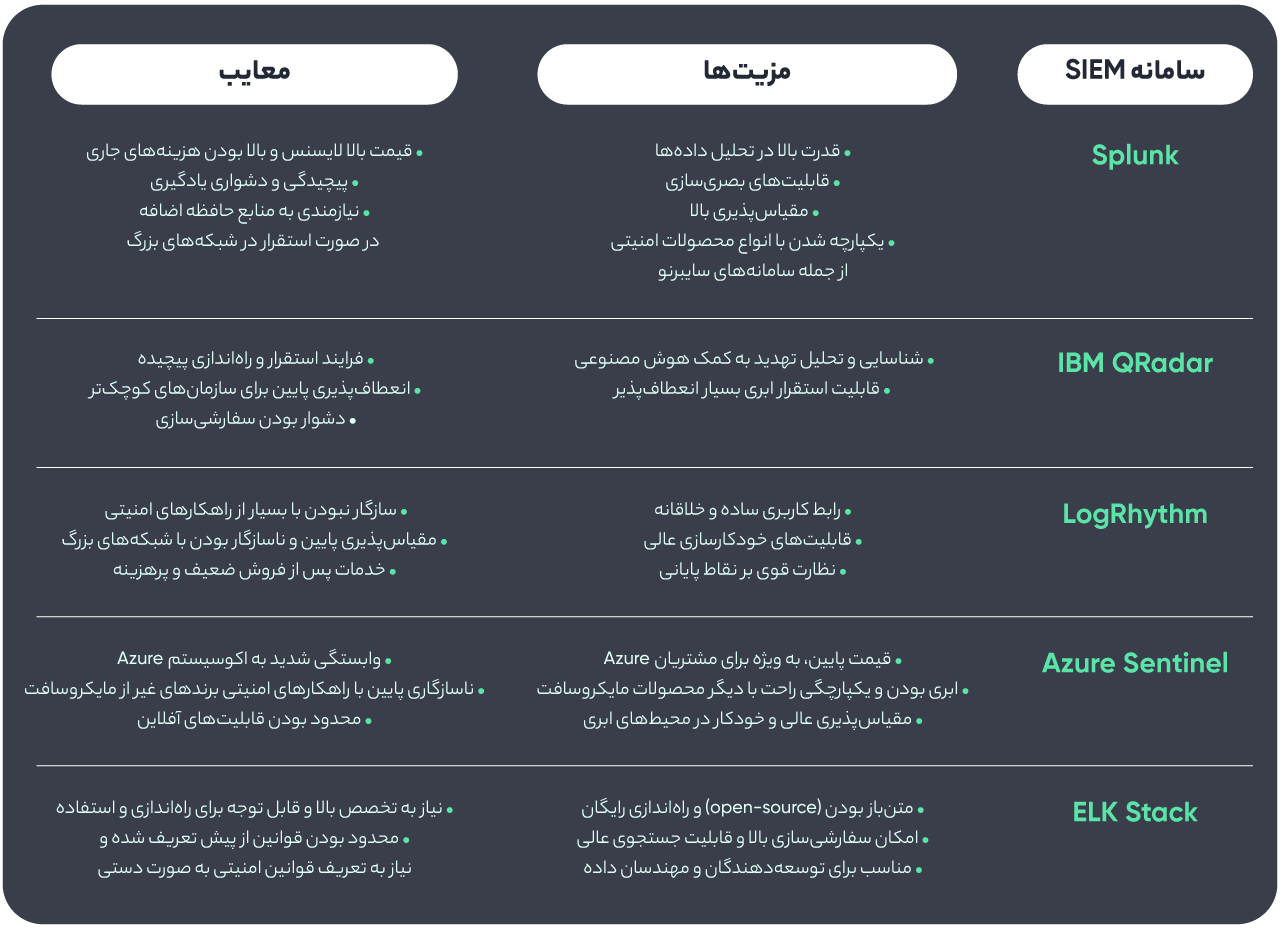

مقایسه چندین SIEM محبوب

چندین نوع مختلف SIEM وجود دارد که بسیاری از آنها پرمیوم هستند و قیمت بالایی دارند و بعضی دیگر به صورت متنباز (open-source) عرضه میشوند که البته، محدودیتهای خاص خودشان را دارند. در جدول زیر، بعضی از محبوبترین SIEMها را با همدیگر مقایسه کردهایم:

جمعبندی

نظارت بر رویدادهایی که در شبکه سازمان شما رخ میدهد، اهمیت زیادی برای جلوگیری از حوادث امنیتی مثل نقض داده دارد. با این حال، رصد تمامی لاگها در شبکه، به ویژه در شبکههای بزرگ و پیچیده، کاری نیست که بتوان آن را به صورت دستی انجام داد. سامانههای SIEM با گردآوری لاگها از منابع مختلف شبکه شما و تحلیل آنها، رویدادهای امنیتی و فعالیتهای مشکوک در شبکه را به سرعت شناسایی میکنند و حتی میتوانند به آنها پاسخ دهند. معمولا، سامانههای SIEM حرفهای قیمت بالایی دارند و بنابراین، در هنگام خرید آنها باید به موارد متعددی از جمله مقیاسپذیری و سازگاری با راهکارهای امنیتی کنونی سازمان خود، توجه داشته باشید.

آموزش

آموزش