سامانه تشخیص نفوذ چیست؟ معرفی بهترین IDS

یکی از اصول امنیت شبکه، شناسایی هر گونه نفوذ دستگاهها/کاربران بدون مجوز به شبکه در کمترین زمان ممکن است که به این کار، تشخیص نفوذ (intrusion detection) گفته میشود. سازمانها میتوانند برای تشخیص نفوذ به شبکه خود از یک سامانه تشخیص نفوذ (Intrusion Detection System یا به اختصار IDS) استفاده کنند. در این مقاله به طور کامل برای شما توضیح میدهیم که سامانه تشخیص نفوذ چیست و چطور کار میکند و انواع سیستمهای تشخیص نفوذ را به شما مخاطبان گرامی سایبرنو معرفی میکنیم. با ما همراه باشید.

مطالبی که در ادامه میخوانید:

سامانه تشخیص نفوذ (intrusion detection system) چیست؟

آشنایی با سیستم های تشخیص نفوذ

بهترین سامانه تشخیص نفوذ کدام است؟ ۵ راهکار IDS برتر دنیا

استفاده از IDS با دیگر ابزارهای امنیتی

آشنایی با تاکتیکهای فرار از IDS

سامانه تشخیص نفوذ (intrusion detection system) چیست؟

سامانه تشخیص نفوذ یا IDS نوعی ابزار امنیت شبکه است که ترافیک شبکه و دستگاههای متصل به آن را تحت نظر دارد و هرگونه فعالیت مشکوک و ناسازگار با سیاستهای امنیتی سازمان را در شبکه شناسایی میکند.

سازمانها میتوانند با استقرار یک IDS قوی در شبکه خود، شناسایی تهدید را تسریع و خودکارسازی کنند. سامانه تشخیص نفوذ، پس از تشخیص هر نوع فعالیت غیر عادی در شبکه به تیم امنیتی سازمان یا مرکز عملیات امنیت (Security Operation Center یا به اختصار SOC) سازمان شما هشدار میدهد تا اقدامات لازم را انجام دهند. همچنین، امکان همگامسازی IDS با یک سامانه مدیریت رویداد و اطلاعات امنیتی (Security Information and Event Management یا به اختصار SIEM) وجود دارد تا اطلاعات کاملتری در اختیار تیم امنیتی یا مرکز SOC سازمان شما قرار بگیرد و پاسخ بهتری به تهدید داده شود.

دقت داشته باشید که IDS به خودی خود نمیتواند تهدیدات امنیتی را خنثیسازی کند اما میتوان آن را با یک سیستم پیشگیری از نفوذ (Intrusion Prevention System یا به اختصار IPS) همگامسازی کرد تا پس از شناسایی هر تهدید امنیتی، به صورت خودکار از فعالیت آن در شبکه سازمان شما جلوگیری شود.

آشنایی با سیستم های تشخیص نفوذ

سیستم تشخیص نفوذ شبکه میتواند اپلیکیشنی باشد که روی یک یا چند نقطه پایانی (endpoint) در شبکه نصب میشود یا میتواند سختافزاری متصل به شبکه باشد. حتی بعضی از سامانههای تشخیص نفوذ، از نوع ابری هستند. بنابراین، میتوان انواع سامانههای تشخیص نفوذ را به سه دسته کلی زیر تقسیمبندی کرد:

- سامانه تشخیص نفوذ نرم افزاری

- سامانه تشخیص نفوذ سختافزاری

- سامانه تشخیص نفوذ ابری

در دستهبندی دیگری، سامانههای شناسایی نفوذ را به چهار دسته زیر تقسیمبندی میکنند:

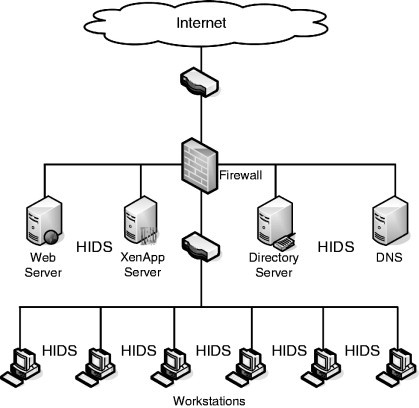

۱- سامانه تشخیص نفوذ مبتنی بر میزبان (HIDS)

سامانه تشخیص نفوذ مبتنی بر میزبان (Host-based IDS یا به اختصار HIDS) نوعی سیستم شناسایی نفوذ است که روی یک هاست کار میکند که میتواند یک سرور، یک کامپیوتر معمولی باشد. این سامانهها تنها بر کامپیوتر میزبان که روی آن قرار دارند، نظارت دارند و برای نظارت بر شبکهها مناسب نیستند. در واقع، اگر یک کامپیوتر شخصی یا یک سرور مهم داشته باشید که بخواهید هر گونه نفوذ به آن را شناسایی کنید، یک سامانه تشخیص نفوذ مبتنی بر میزبان برای شما کفایت میکند. البته، این سامانهها را میتوان در تمامی کامپیوترها و سرورهای مهم یا فایروال سازمانها نیز نصب کرد.

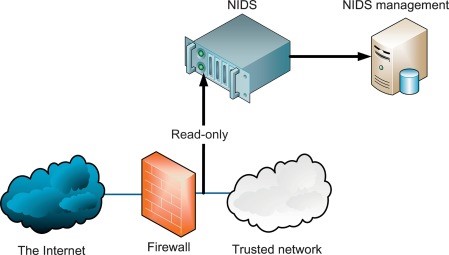

۲- سامانه تشخیص نفوذ مبتنی بر شبکه (NIDS)

سامانه تشخیص نفوذ مبتنی بر شبکه (Network-based IDS یا به اختصار NIDS) نوعی سیستم شناسایی نفوذ است که به صورت سختافزاری به شبکه سازمان شما متصل میشود یا میتوان آن را به صورت نرمافزاری روی یک نقطه پایانی در شبکه نصب کرد تا بر ترافیک کل شبکه سازمان شما نظارت داشته باشد و هرگونه فعالیت بدخواهانه و مشکوک را در کل سیستمهای متصل به شبکه، شناسایی کند.

۳-سیستم تشخیص نفوذ مبتنی بر پروتکل (PIDS)

سامانه شناسایی نفوذ مبتنی بر پروتکل (Protocol-based IDS یا به اختصار PIDS) بر پروتکلهای ارتباطی بین دستگاهها و سرورها نظارت میکند. این نوع IDS را معمولا بین وب سرورها قرار میدهند تا به اتصالات HTTP و HTTPS نظارت داشته باشند.

۴- سیستم تشخیص نفوذ مبتنی بر اپلیکیشن (APIDS)

سیستم تشخیص نفوذ مبتنی بر اپلیکیشن (Application-based IDS یا به اختصار APIDS) در لایه اپلیکیشن کار میکند و بر پروتکلهای خاص اپلیکیشن نظارت دارد. معمولا، APIDS بین وب سرور و پایگاه داده SQL قرار میگیرد تا حملات تزریق SQL را شناسایی کند.

روش سامانه تشخیص نفوذ شبکه

یکی دیگر از دستهبندیهای سیستمهای شناسایی نفوذ، تقسیمبندی بر اساس روش سامانه تشخیص نفوذ است. بر این اساس میتوان این سامانهها را به دستههای زیر تقسیمبندی کرد:

۱- سیستم شناسایی نفوذ مبتنی بر امضاء

سامانه تشخیص نفوذ مبتنی بر امضاء (signature-based IDS) پکتهای داده در شبکه را از نظر امضاءهای حمله تحلیل میکند. منظور از امضاء حمله، ویژگیها یا رفتارهای منحصر به فرد مرتبط با هر تهدید خاص است؛ به عنوان مثال میتوان به قطعهای کد اشاره کرد که در نوع خاصی از یک بدافزار یافت میشود.

سامانههای تشخیص نفوذ مبتنی بر امضاء، پایگاه دادهای از امضاءهای حمله دارند که به طور منظم، بروزرسانی میشود. این سامانهها، به طور پیوسته، پکتهای داده را بررسی میکنند تا در صورت شناسایی هر گونه امضاء حمله در آنها، هشدارهای امنیتی لازم را صادر کنند. با این حال، یک حمله روز صفر که هنوز امضاء آن شناسایی نشده است، میتواند از IDS مبتنی بر امضاء فرار کنند.

۲- سیستم شناسایی نفوذ مبتنی بر ناهنجاری

سامانههای تشخیص نفوذ مبتنی بر ناهنجاری (anomaly-based IDS) از یادگیری ماشین برای ایجاد و حفظ یک مدل خط پایه (baseline) از فعالیت نرمال شبکه استفاده میکنند و در صورتی هر گونه فعالیت ناهنجار یا غیر نرمال در شبکه شناسایی شود، هشدارهای لازم را به تیم امنیتی میدهد. به عنوان مثال، اگر فرایندی به صورت غیر طبیعی از پنهای باند استفاده کند، میتواند به عنوان نوعی ناهنجاری شناسایی شود.

از آنجایی که سامانه تشخیص نفوذ مبتنی بر ناهنجاری، هر نوع فعالیت غیر نرمال در شبکه را شناسایی میکند و نیازی به امضاء حمله ندارد، میتواند بعضی از حملات روز صفر را نیز شناسایی کند. به عنوان مثال، این نوع سیستم IDS میتواند اکسپلویت شدن روز صفر آسیبپذیریها در نرمافزارها را پیش از پچ شدن این آسیبپذیریها توسط توسعهدهنده نرمافزار، شناسایی کند.

با این حال، سامانههای IDS مبتنی بر ناهنجاری، مستعد مثبتهای کاذب هستند و بعضی وقتها، هشدارهای اشتباهی صادر میکنند. برای مثال، زمانی که یه کاربر دارای مجوز، برای اولین بار به یک منبع حساس در شبکه دسترسی پیدا میکند، ممکن است IDS این فعالیت را به عنوان ناهنجاری شناسایی و گزارش کند و در نتیجه، تیم امنیتی، به اشتباه، دسترسی آن کاربر را به منبع مورد نظر، محدود کند.

۳- دیگر روشهای تشخیص نفوذ

به غیر از دو نوع سیستم تشخیص نفوذ شبکه که در بالا به آنها اشاره کردیم، روشهای دیگری نیز برای شناسایی نفوذ استفاده میشود که در اینجا بعضی از آنها را به شما معرفی میکنیم.

سامانه تشخیص نفوذ مبتنی بر اعتبار (reputation-based IDS) ترافیک ارسالی از طرف آدرسهای IP و دامنههای مرتبط با فعالیتهای بدخواهانه و مشکوک را مسدود میکند. نوع دیگری از شناسایی نفوذ، تحلیل پروتکل حالتدار (stateful protocol analysis) نام دارد که روی رفتار پروتکل متمرکز است.

بهترین سامانه تشخیص نفوذ کدام است؟ ۵ راهکار IDS برتر دنیا

تعداد زیادی سامانه تشخیص نفوذ توسط شرکت های امنیت سایبری مختلف تولید میشوند و از بهترینهای آنها میتوان به موارد زیر اشاره کرد:

۱- SolarWind Security Event Manager (SEM): برای تحلیل لاگهای سیستمهای عامل ویندوز، لینوکس و مک مناسب است. این IDS دادههای مختلف و حتی دادههای لحظهای (ریل تایم یا real-time) را گردآوری میکند. SEM نوعی سیستم پیشگیری از نفوذ (IPS) نیز محسوب میشود که از بیش از ۷۰۰ ضابطه برای خنثی کردن فعالیتهای بدخواهانه در شبکه سازمان شما استفاده میکند.

۲-ManageEngine Log360: نوعی تحلیلگر فایلهای لاگ است که امکان مدیریت لاگ را نیز فراهم میآورد. از این IDS میتوان برای شکار تهدید و نظارت بر فعالیتها در شبکه سازمان از نظر مطابقت آنها با سیاستهای امنیتی نیز استفاده کرد.

۳- ESET Protect: این بسته چند سطحی شناسایی و پاسخ به تهدیدات همراه با نوعی سیستم آنتی ویروس عرضه میشود و میتوان با متصل کردن آن به نوعی سامانه ابری، قابلیت شکار تهدید را به آن اضافه کرد.

۴- Snort: این IDS توسط شرکت سیسکو سیستمز عرضه میشود و استفاده از آن رایگان است! این سیستم IDS نرمافزاری بسیار خوب برای شکار تهدید خودکار و دستی مناسب است.

۵- OSSEC: این IDS عالی نیز رایگان است! میتوانید از سامانه تشخیص نفوذ رایگان OSSEC به عنوان یک SIEM رایگان نیز استفاده کنید!

استفاده از IDS با دیگر ابزارهای امنیتی

همانطور که گفتیم، تنها کاری که سامانه تشخیص نفوذ انجام میدهد، شناسایی تهدیدات و ارسال هشدارهای لازم است. بنابراین، برای خنثیسازی تهدیدات باید IDS را با دیگر ابزارهای امنیتی در شبکه سازمان خود همگامسازی کنید.

IDS و SIEM

معمولا، هشدارهای IDS به یک سامانه SIEM هدایت میشوند تا در کنار دیگر هشدارها و اطلاعات امنیتی به یک پیشخوان متمرکز هدایت شوند تا پاسخدهی به آنها برای تیم امنیتی، سادهتر باشد و با تیم امنیتی بتواند با داشتن دیگر اطلاعات امنیتی، پاسخ بهتری به هشدارها بدهد، مثبتهای کاذب را نادیده بگیرد و رخدادهای امنیتی را اولویتبندی کند.

سامانه یکپارچه IDS IPS

همانطور که پیش از این گفتیم، IDSها نمیتوانند تهدیدات را خنثیکنند و برای این منظور، میتوان آنها را با یک IPS یا سامانه پیشگیری از نفوذ همگامسازی کرد. با اینکه بعضی از سازمانها دارای سیستمهای جداگانه IDS IPS هستند، بسیاری از راهکارهای IDS دارای IPS مخصوص به خود هستند و به صورت یک بسته IDS IPS ارائه میشوند.

IDS و فایروال

سامانه شناسایی نفوذ و فایروال مکمل همدیگر هستند. فایروالها مابین شبکه داخلی سازمان و اینترنت قرار میگیرند و ترافیک ورودی و خروجی را تحت نظر دارند تا از ورود هرگونه تهدید از اینترنت به درون شبکه سازمان جلوگیری کنند. IDSها نیز پشت فایروالها نصب میشوند تا هر تهدیدی را که موفق به عبور از فایروال شد، شناسایی کنند.

سامانه تشخیص نفوذ و سامانه انتقال امن فایل سایبرنو

یکی از دلایل هک شدن سازمانها در کشور ما، استفاده از دستگاههای USB و دیگرروشهای ناامن برای ورود فایل به شبکههای داخلی سازمانها است که میتواند منجر به ورود بدافزار به شبکه شود. با این حال، میتوان با استفاده از یک سامانه انتقال امن فایل جلوی ورود بدافزارها به شبکه سازمان را گرفت.

برای افزایش هر چه بیشتر امنیت سایبری سازمان خود میتوانید سامانه تشخیص نفوذ شبکه خود را به سامانه انتقال امن فایل سایبرنو متصل کنید تا هر نوع تهدیدی در دروازههای سازمان به تیم امنیتی گزارش شود.

آشنایی با تاکتیکهای فرار از IDS

با اینکه IDSها میتوانند بسیاری از حملات سایبری و فعالیتهای ناهنجار در شبکه سازمان شما را شناسایی کنند اما هکرها نیز دارای تاکتیکهایی برای فرار از سامانه تشخیص نفوذ هستند که از مهمترین آنها میتوان به موارد زیر اشاره کرد:

|

حمله دیداس (DDoS) |

سرازیر کردن ترافیک به IDS سبب اشباع توان تشخیص آن میشود |

|

اسپوفینگ (spoofing) |

جعل IP و DNS برای فریب IDS |

|

قطعهقطعهسازی (fragmentation) |

قطعهقطعهسازی بدافزارها به پکتهای کوچک برای مخفیسازی امضاء حمله و دور زدن IDS |

|

رمزنگاری (encryption) |

رمزنگاری بدافزارها برای دور زدن IDSهای فاقد قابلیت رمزگشایی |

|

خستگی اپراتور (operator fatigue) |

ایجاد تعداد زیاد هشدارهای IDS به صورت عمدی برای خسته کردن تیم پاسخ به تهدیدات سازمان شما |

سوالات پرتکرار (FAQs)

۱- قابلیتهای سیستم تشخیص نفوذ کدامند؟

سامانه تشخیص نفوذ (IDS) میتواند هر تهدیدی که وارد شبکه سازمان شما شود را شناسایی و گزارش کند. همچنین، میتوان سیستم تشخیص نفوذ را به یک سامانه پیشگیری از نفوذ (IPS) متصل کرد تا تهدیدات به صورت خودکار شناسایی و خنثیسازی شوند.

۲- بهترین سامانه تشخیص نفوذ برای من کدام است؟

در صورتی که میخواهید از یک شبکه محافظت کنید نیاز به یک سامانه تشخیص نفوذ مبتنی بر شبکه (NIDS) دارید و اگر میخواهید از یک سرور یا PC محافظت کنید، سامانه تشخیص نفوذ مبتنی بر میزبان (HIDS) برای شما مناسب است. همچنین، اگر مثبتهای کاذب برای شما اهمیت زیادی ندارد و امنیت بالاتر در مقابل حملات روز صفر را ترجیح میدهید، IDS مبتنی بر ناهنجاری برای شما بهتر از IDS مبتنی بر امضاء است اما اگر مثبتهای کاذب در روند کارهای شما اختلال زیادی ایجاد میکنند، بهتر است که از IDS مبتنی بر امضاء استفاده کنید. در کل میتوان گفت که بهترین سامانه تشخیص نفوذ برای شما به نیازمندیهای شبکه و سازمان شما بستگی دارد.

۳- بهترین راهکارهای تشخیص نفوذ رایگان کدامند؟

از بهترین راهکارهای تشخیص نفوذ رایگان میتوان به Snort، OSSEC، Zeek و Suricata اشاره کرد.

آموزش

آموزش