آنتی ویروس اندرویدی SharkBot که خودش بدافزار است!

آنتی ویروس اندرویدی که خودش بدافزار بود!

بدافزار بانکی SharkBot با جا زدن خود به عنوان یک نرمافزار آنتی ویروس دارای قابلیت پاکسازی سیستم، به پلی استور گوگل نفوذ کرده است.

هر چند که این اپلیکیشن تروجان، محبوبیت زیادی ندارد و تعداد دفعات نصب شدن آن روی دستگاههای اندرویدی کاربران، بسیار کم است، اما نشان میدهد که توسعهدهندگان بدافزارها هنوز هم میتوانند سیستمهای دفاع خودکار گوگل پلی را دور بزنند. البته این بدافزار مدتی پس از شناسایی، از پلی استور حذف شد. محققان گروه NCC بدافزار SharkBot را در گوگل پلی شناسایی کردند.

بدافزار SharkBot چه کار میکند؟

این بدافزار اولین بار در اکتبر ۲۰۲۱ توسط محققان امنیت سایبری Cleafy، شناسایی شد. مهمترین ویژگی SharkBot که آن را از دیگر تروجانهای بانکی متمایز میکرد، قابلیت انتقال پول از طریق سیستمهای انتقال اتوماتیک (ATS) بود. SharkBot این کار را از طریق شبیهسازی لمسها، کلیکها و فشار دادن دکمهها در دستگاههای آلوده، انجام میداد.

به گزارش NCC، قابلیت انتقال پول، همچنان در جدیدترین نسخه منتشر شده از SharkBot وجود دارد اما فقط در بعضی موارد حملات پیشرفته، مورد استفاده قرار میگیرد.

چهار عملکرد اصلی در آخرین نسخه SharkBot به شرح زیر هستند:

- strong>تزریق (حمله همپوشانی یا Overlay attack): SharkBot میتواند به محض تشخیص باز شدن اپلیکیشن بانکی واقعی، با نمایش محتوای وب (WebView) و یک صفحه ورود جعلی (فیشینگ)، داراییهای مالی و اعتباری کاربر را سرقت کند.

- strong>کی لاگینگ (Keylogging): بدافزار SharkBot میتواند با ثبت کردن گذرواژهها و اطلاعات بانکی وارد شده توسط کاربر و ارسال این اطلاعات به سرور فرمان و کنترل (C2)، داراییهای مالی و اعتباری کاربر را سرقت کند.

- strong>بلاک کردن پیامک: این بدافزار میتوان پیامکهای بانکی را مخفی کند تا کاربر از خالی شدن حسابش مطلع نشود.

- strong>کنترل از راه دور/ATS: بدافزار SharkBot قادر است کنترل دستگاه اندرویدی را به طور کامل در اختیار بگیرد (از طریق سرویسهای دسترسی).

این بدافزار بانکی برای انجام کارهای گفته شده در بالا از مجوز دسترسی در اندروید استفاده میکند و سپس، مجوزهای بیشتری به خودش میدهد. به همین سادگی SharkBot میتواند باز شدن اپلیکیشن بانکی را شناسایی کند، Matching Web Injection را انجام دهد و داراییهای کاربر را سرقت کند.

این بدافزار میتواند با دریافت فرمان از سرور C2، کارهای زیر را نیز انجام دهد:

- ارسال پیامک برای شمارهای خاص

- تغییر دادن تنظیمات اپلیکیشن پیامک

- دانلود کردن فایل از URLهای خاص

- دریافت فایل تنظیمات به روزرسانی شده

- حذف کردن اپلیکیشنی خاص از روی دستگاه اندرویدی

- غیر فعال کردن قابلیت بهینهسازی باتری

- نمایش پوسته فیشینگ

- فعال یا متوقف کردن ATS

- بستن یک اپلیکیشن خاص

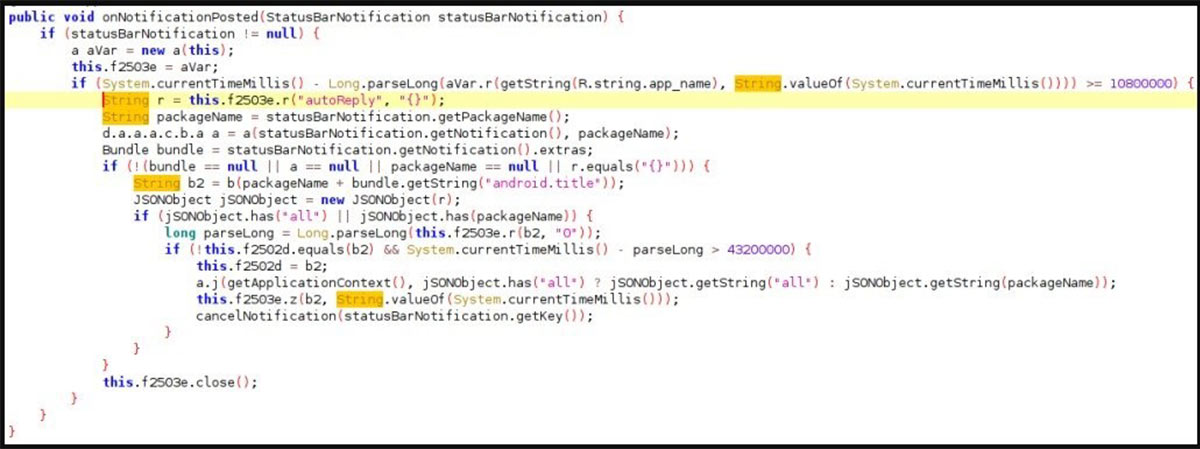

پاسخ دادن به نوتیفیکیشنها

یکی از تفاوتهای قابل توجه بین SharkBot و دیگر تروجانهای بانکی اندرویدی، استفاده از مؤلفههای نسبتا جدیدی است که امکان پاسخ دادن به نوتیفیکیشنها را فرآهم میآورند.

نسخه جدید این بدافزار میتواند نوتیفیکیشنها را بلاک کرده و با پیامهایی که مستقیما از سرور C2 ارسال میشوند، به آنها پاسخ بدهد.

بر اساس گزارش NCC، بدافزار SharkBot با پاسخ دادن به URL کوتاه شده Bit.ly، از این قابلیت برای انتقال فایلهای تکمیلی خودش به دستگاه آلوده، استفاده میکند.

نسخه اولیه SharkBot که برای این منظور استفاده میشود، نسخه سبکی از بدافزار واقعی است و دلیل استفاده از آن، کاهش احتمال شناسایی بدافزار توسط سیستمهای امنیتی پلی استور گوگل است.

با استفاده از قابلیت «پاسخگویی خودکار» (Auto Reply)، نسخه کامل این بدافزار که مجهز به قابلیت ATS است، به صورت مستقیم از سرور C2 دریافت میشود و به صورت خودکار خودش را روی دستگاه نصب میکند.

سرور C2 وابسته به نوعی سیستم DGA (الگوریتم تولید دامنه) است که شناسایی و بلاک کردن آن توسط دامنهها را دشوار میکند.

برای مقابله با تروجانهای خطرناکی مثل SharkBot، هرگز بدون توجه به کامنتهای کاربران و اطلاعات اپلیکیشن در پلی استور، به آن اعتماد نکنید و تا حد ممکن از نصب کردن اپلیکیشنهای غیرضروری روی دستگاه اندرویدی خود، اجتناب کنید.

در صورتی که به دنبال آنتی ویروس اندرویدی هستید، میتوانید تعداد زیادی از آنتی ویروسهای بسیار خوب و مطمئن را که محصول شرکتهای شناخته شده امنیتی هستند، به صورت رایگان از پلی استور گوگل دانلود کنید.

اخبار

اخبار