بدافزار روباه بنفش (Purple Fox) بلای جان تلگرام

نصب نسخههای غیررسمی تلگرام و حمله بدافزار Purple Fox به رایانه شما

نسخههای غیررسمی تلگرام ممکن است حاوی تروجان باشند و این تروجانها منجر به نصب بدافزار روباه بنفش (Purple Fox) برروی رایانهها شوند. از نصبکنندههای تروجانی اپلیکیشن پیام رسان تلگرام برای توزیع بدافزار تحت ویندوز بک دور (Backdoor) Purple Fox در سیستمهای در معرض خطر استفاده میشود.

این نوع حمله، بر اساس تحقیقی توسط Minerva Labs، به عنوان حملهای متفاوت از نفوذهایی توصیف شده است که معمولا از نسخه تحت وب رسمی تلگرام برای انتقال محمولههای بدافزاری، استفاده میکنند.

به گفته ناتالی زارگاروف (Natalie Zargarov)، یکی از پژوهشگران Minerva Labs، «مهاجم طراحی کننده این حمله میتواند با تقسیم کردن حمله به چندین فایل کوچک که اغلب آنها، نرخ شناسایی بسیار پایینی توسط آنتی ویروسها دارند، بیشتر بخشهای حمله را از دید آنتیویروسها خارج کند و در نهایت، منجر به آلودگی کامپیوتر با روت کیت Purple Fox شود».

بدافزار Purple Fox که اولین بار در سال ۲۰۱۸ کشف شد، دارای قابلیتهای روتکیت است که به این بدافزار امکان میدهند تا دور از دسترس راهکارهای امنیتی و راهکارهای شناسایی تهاجم، درون سیستم قربانی قرار بگیرد.

در مارس ۲۰۲۱، Guardicore، در گزارشی، قابلیت تکثیر کرمی-شکل این بدافزار را تشریح کرد. چنین قابلیتی، امکان توزیع سریعتر این بکدور را فرآهم میآورد.

سپس، در اکتبر ۲۰۲۱، پژوهشگران Trend Micro، یک FoxSocket جاسازی شده در .NET را کشف کردند که همراه با Purple Fox منتشر میشود و از APIهای WebSocket برای اتصال به سرورهای فرمان-و-کنترل (C2) استفاده میکند تا روش ایمنتری برای ارتباطات ایجاد کند.

پژوهشگران بیان کردند که «قابلیتهای روتکیتی Purple Fox، توانایی آن را در انجام اهدافش به شیوهای مخفیانهتر، افزایش میدهد. این تواناییها به Purple Fox امکان میدهند تا در سیستمهای آلوده باقی بماند و محمولههای بدافزاری بیشتری به این سیستمها، وارد کند».

در دسامبر ۲۰۲۱، Trend Micro مراحل پایانی زنجیره انتقال Purple Fox را نیز روشن کرد و مشخص شد که این بدافزار، از طریق درج یک ماژول بدافزاری زمان اجرا (Run Time) زبان رایج SQL، پایگاههای داده SQL را هدف میگیرد تا به صورت بادوامتر و مخفیانهتر اجرا شود و نهایتا از سرورهای SQL برای ماینینگ قاچاقی رمزارز، سوء استفاده کند.

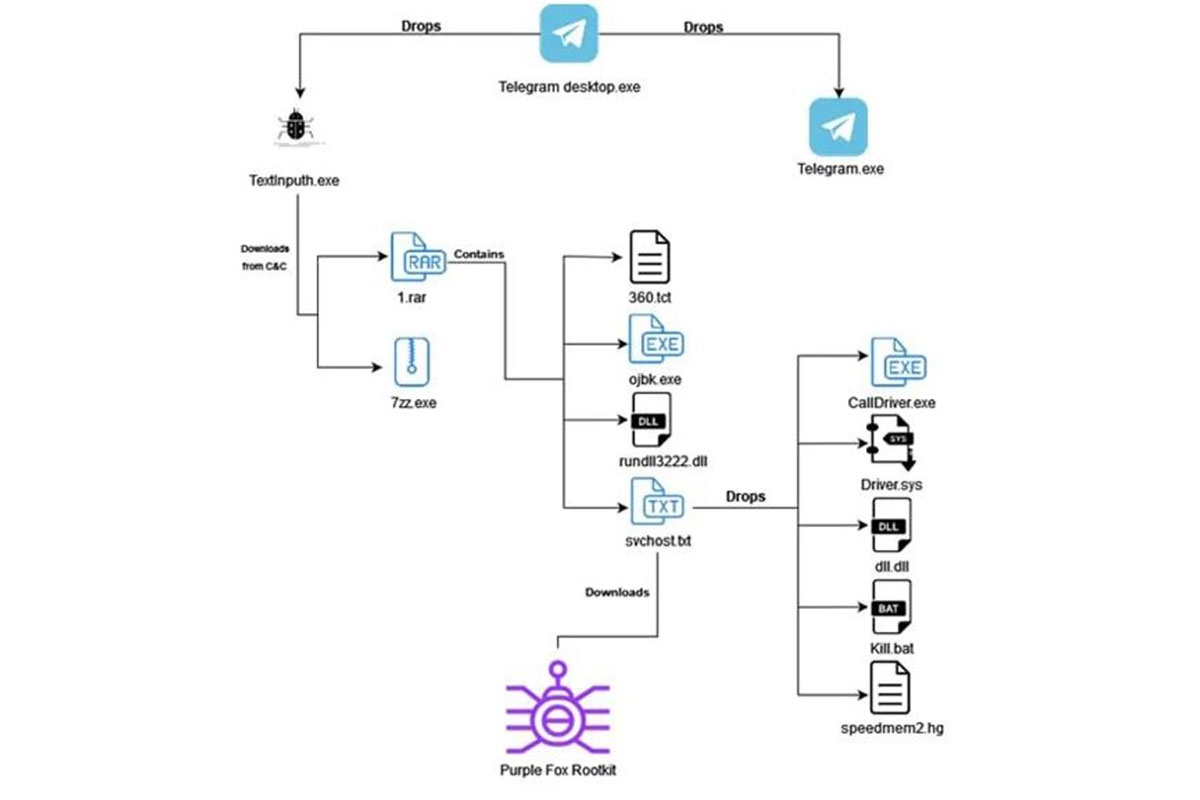

این زنجیره جدید حمله که توسط Minerva شناسایی شده، با یک فایل نصبی تلگرام، یک اسکریپت Autolt که یک فایل نصبی غیررسمی را برای این اپلیکیشن چت به سیستم منتقل میکند و یک دانلودر بدافزاری به نام Textlnputh.exe شروع میشود. سپس، Textlnputh.exe اجرا میشود تا بدافزار بعدی را از سرور C2 دریافت کند.

در مرحله بعدی، فایلهای دانلود شده، اجرا میشوند تا فرآیندهای مرتبط با موتورهای آنتیویروسی مختلف را بلاک کنند.

مرحله نهایی شامل دانلود و اجرای روت کیت Purple Fox از یک سرور راه دور است. خوشبختانه این سرور در حال حاضر از کار افتاده است.

زاگاروف میگوید: «ما تعداد زیادی نصبکنندههای بدافزاری پیدا کردیم که نسخه مشابهی از روتکیت Purple Fox را با استفاده از زنجیره مشابهی، به سیستم وارد میکنند. به نظر میرسد که بعضی از آنها از طریق ایمیل و بعضی دیگر با دانلود شدن از وبسایتهای فیشینگ، وارد سیستمهای قربانیان شدهاند. زیبایی این حمله در این است که هر مرحله آن، در یک فایل جداگانه قرار دارد که بدون فایلهای دیگر، هیچ کاربردی ندارد».

اخبار

اخبار