جمعآوری شواهد با استفاده از FTK Imager

FTK Imager یک نرمافزار منبع باز که توسط شرکت AccessData توسعه داده شده است که به منظور ایجاد یک کپی دقیق از سیستم (که در اینجا مقصود همان سیستمی است که ما روی آن عمل جرمیابی را انجام میدهیم!) بدون ایجاد کوچکترین تغییر در آن، استفاده میشود.

FTK Imager همچنین از قبل و بعد از دریافت ایمیج، مقدار هش را دریافت میکند تا به ما کمک کند تا عدم ایجاد تغییرات در سیستم قربانی را بررسی کنیم.

موضوعاتی که ما در این مقاله آنها بررسی میکنیم:

- ایجاد یک ایمیج جرمیابی

- گرفتن کپی از حافظه موقت

- تجزیه و تحلیل دامپ ایمیج

- Mount ایمیج به یک درایو

- گرفتن خروجی از فایل ها

ایجاد یک ایمیج جرمیابی

گرفتن ایمیج یکی از مهمترین مراحل در فرآیند تحقیق و بررسی جرمیابی دیجیتال است. در این فرآیند، یک نسخه آرشیوی یا پشتیانی از کل دیسک سخت ایجاد میشود. خروجی این فرآیند فایلی است که شامل تمامی اطلاعات لازم برای راهاندازی سیستم عامل میباشد. با این حال، این دیسک ایمیج برای اجرا لازم است تا به یک هارد درایو اعمال شود. شما با کپی کردن این فایل خروجی بر روی هارد درایو نمیتوانید یک فرآیند بازیابی را انجام دهید، بلکه باید استفاده از نرمافزار imaging، فایل ایمیج را باز کرده و آن را روی دیسک سخت نصب کنید. یک دیسک سخت تعداد زیادی ایمیج را میتواند در خودش ذخیره کند.

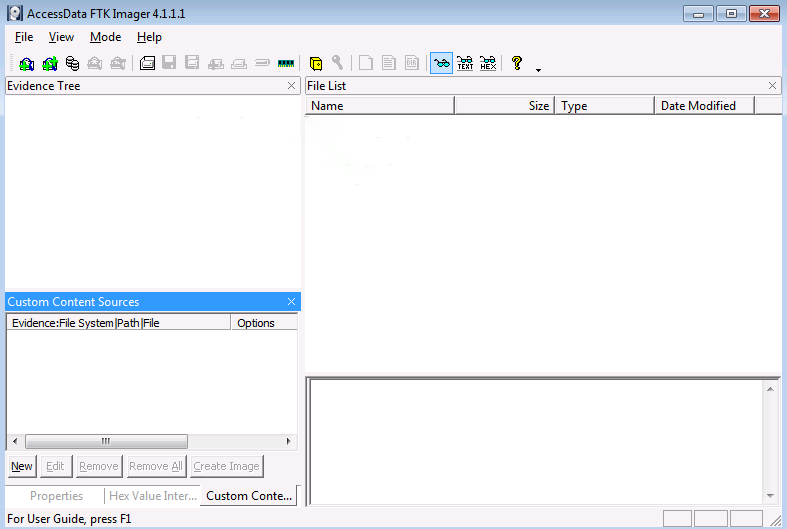

پس از نصب FTK Imager، با اجرای آن، پنجرهی زیر قابل مشاهده است که درواقع اولین صفحه این ابزار میباشد.

اکنون، برای ایجاد یک دیسک ایمیج، روی گزینه File > Create Disk Image کلیک نمائید.

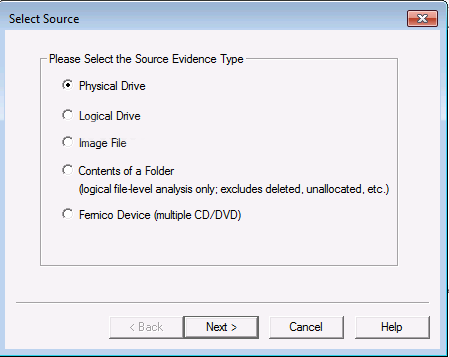

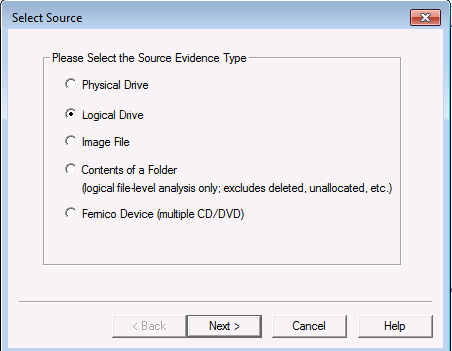

حال ما در این گام میتوانیم منبع (source) خودمان را روی درایوی که در اختیار داریم را انتخاب نمائیم که متناسب با evidence، میتواند یک درایو physical یا logical باشد.

یک درایو Physical، درایو اصلی ذخیرهسازی سختافزاری است که میتواند به منظور ذخیره، واکشی یا سازماندهی دادهها مورد استفاده قرار بگیرد.

یک درایو Logical، بطورکلی یک فضای درایو است که روی دیسک سخت Physical ایجاد میشود. یک درایو Logical، پارامترها و توابع متناسب با خودش را دارد و بصورت مستقل عمل میکند.

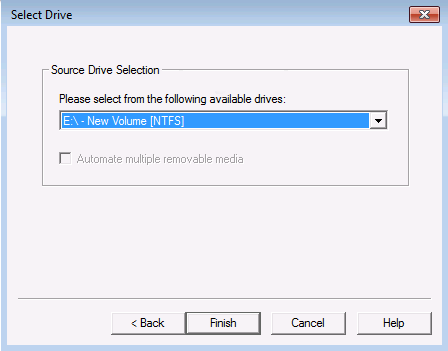

حال درایو منبعی که میخواهیم از آن یک ایمیج درست کنیم را انتخاب میکنیم.

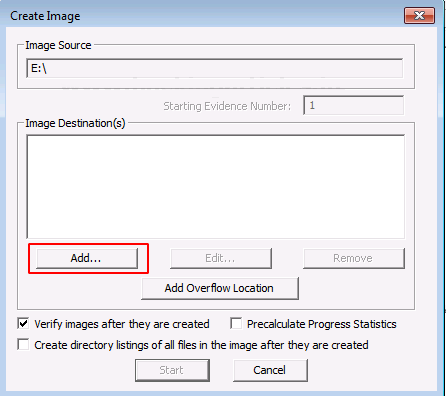

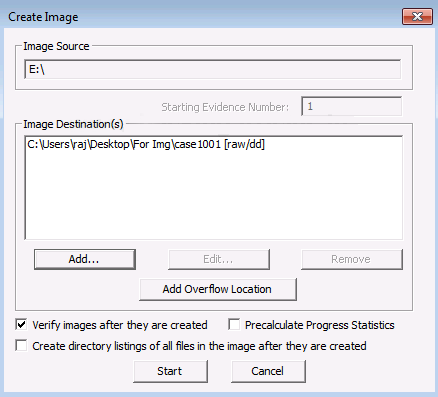

در این مرحله، آدرس مقصد ایمیج را اضافه میکنیم. از نگاه کارشناس جرمیابی، ایمیج باید در یک هارد درایو جداگانه و چندین نسخه از آن به منظور جلوگیری از ازدست رفتن اطلاعات شواهد کپی شود.

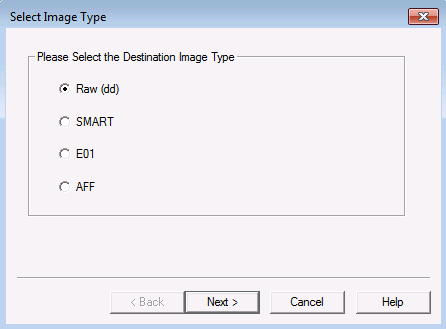

فرمت ایمیجی که میخواهیم درست کنیم را انتخاب میکنیم. فرمتهای مختلفی که میتواند درست شود عبارتند از:

- (Raw (dd: در این مورد، بیت به بیت evidence را بدون هر اضافاتی کپی میکند. (شامل متادیتا نمیشود)

- SMART: این فرمتی است که برای سیستم عاملهای لینوکس استفاده میشود و جزء فرمت های رایج نیست.

- E01: بر پایهی فایل EnCase Evidence و جزء فرمتهای رایج گرفتن ایمیج است.

- AFF: مخفف Advanced Forensic Format است که یک نوع از فرمتهای منبع باز است.

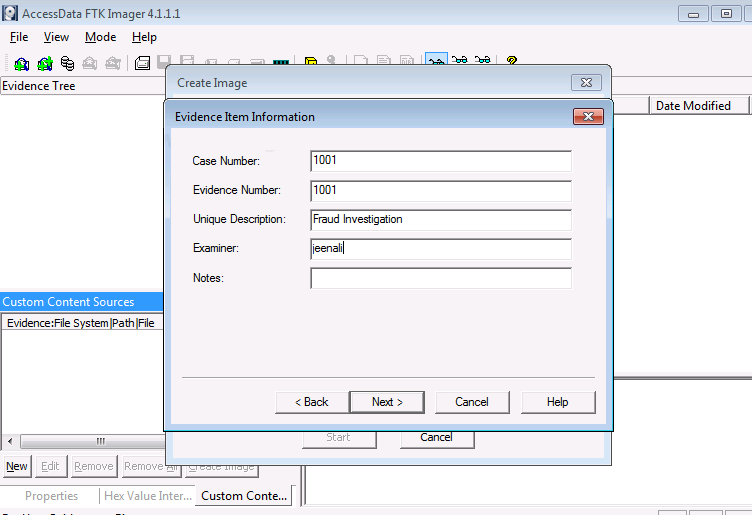

اکنون جزئیات ایمیج را اضافه نمائید.

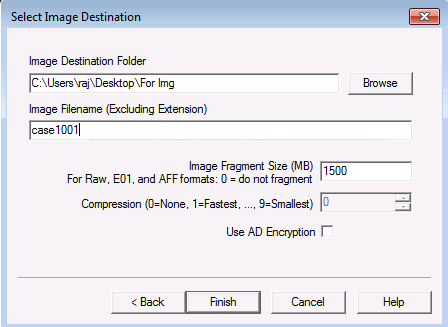

حال، سرانجام آدرس پوشه مقصد فایل ایمیج را اضافه و نام فایل را وارد کنید و سپس روی Finish کلیک نمائید.

اکنون میتوانید فرآیند گرفتن Image را شروع کنید و همچنین به منظور ایجاد هش میتوانید روی گزینه verify کلیک نمائید.

اکنون چند دقیقه منتظر بمانید تا ایمیج ایجاد شود.

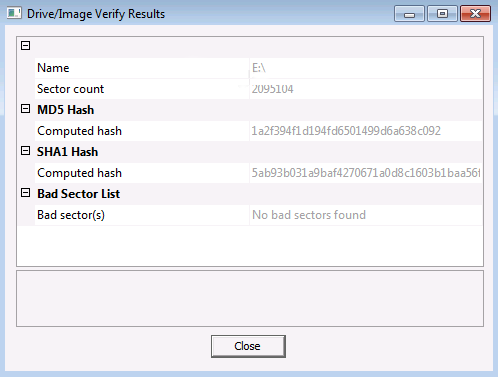

بعد از اینکه ایمیح ایجاد شد، یک هش MD5 و SHA1 تولید میشود و عدم وجود bad sector را هم به شما نشان میدهد.

گرفتن کپی از حافظه موقت

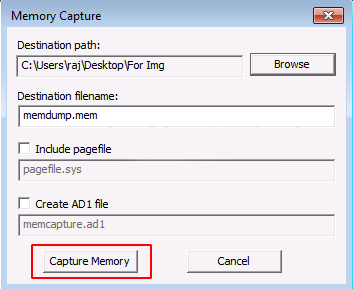

درواقع این متد به منظور گرفتن دامپ از محتوای حافظهی موقت استفاده میشود. تحلیلگر در این فاز به بررسی دادههای فرار در حافظه میپردازد که بعد از ریست سیستم، محتوای آن (حافظه موقت) پاک میشود.

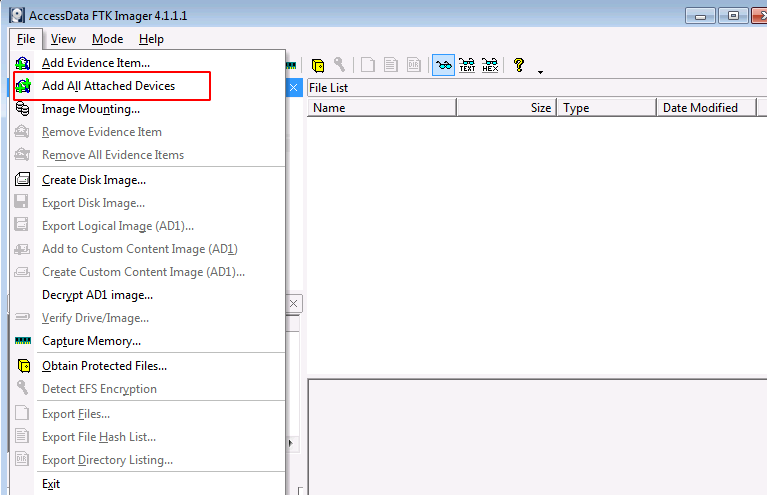

به منظور گرفتن دامپ از حافظه موقت، روی File > Capture Memory کلیک نمائید.

آدرس پوشه مقصد و نام فایل را انتخاب و وارد نمائید و سپس روی Capture Memory کلیک نمائید.

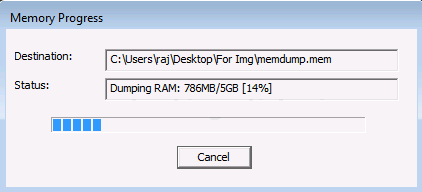

حال چند دقیقه منتظر بمانید تا از حافظه اصلی، دامپ گرفته شود.

تجزیه و تحلیل دامپ ایمیج

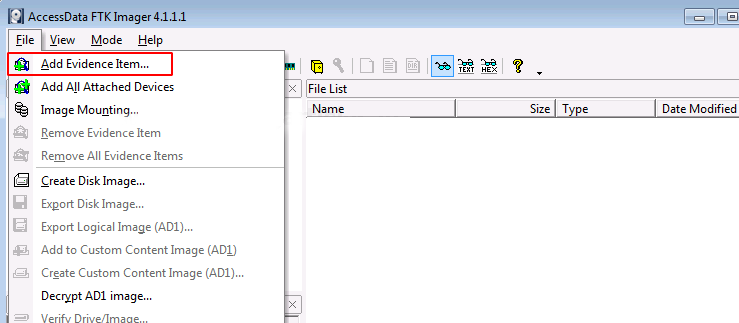

اکنون میخواهیم یک فایل دامپ RAW را با استفاده از FTK Imager بررسی کنیم. برای شروع تجزیه و تحلیل روی File > Add Evidence Item کلیک نمائید.

حال منبع فایل دامپ را که قبلا ایجاد شده است را انتخاب میکنیم، اما قبلش در این مرحله Image File را انتخاب کرده و روی Next کلیک کنید.

در این مرحله با کلیک روی دکمه Browse فایل دامپ را انتخاب میکنیم.

بعد از اینکه دامپ ایمیج برای آنالیز attached شد، شما میتوانید یک evidence tree که محتوی فایلهای دامپ ایمیج است را ببینید.

برای آنالیز فایل دیگر، ما میتوانیم این evidence item را با راست کلیک روی آن و انتخاب گزینه Remove Evidence Item حذف کنیم.

Mount ایمیج به یک درایو

به منظور mount ایمیج به یک درایو روی گزینه File > Image Mounting کلیک نمائید.

در این پنجره میتوانید فایل ایمیجی که میخواهید mount کنید را انتخاب و سپس روی دکمه Mount کلیک نمائید.

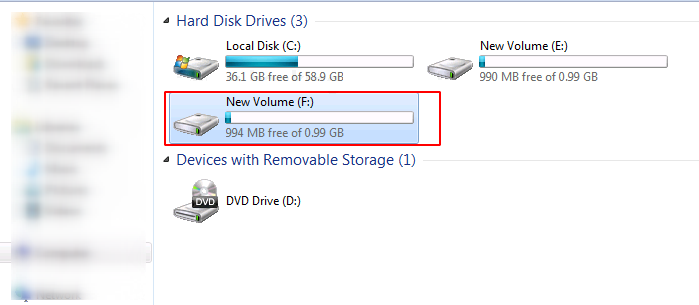

حال شما میتوانید فایل mount شده به درایو را مشاهده نمائید.

گرفتن خروجی از فایلها

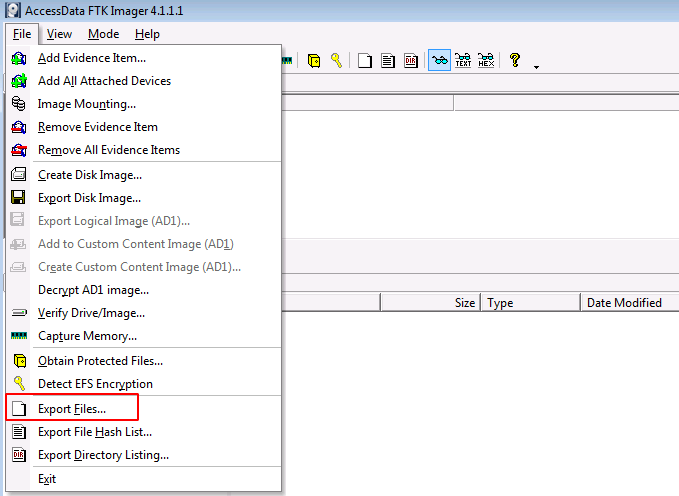

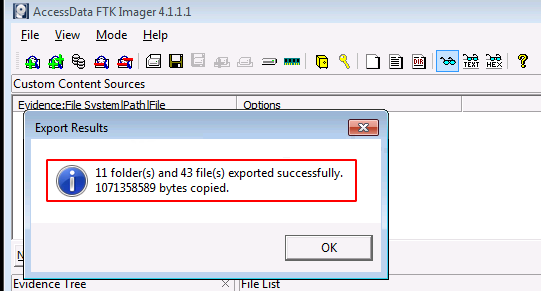

به منظور گرفتن خروجی از فایلها و پوشههای ایمیج، روی File > Export Files کلیک نمائید.

حال شما نتایج تعداد فایلهای خروجی گرفته شده را میتوانید مشاهده نمائید.

مقالات تخصصی

مقالات تخصصی