آموزش Autopsy

تا حالا شده که اتفاقات عجیبی روی رایانه شما بیفتد و احساس کنید که مورد نفوذ قرار گرفته است؟

یا اینکه بخواهید شواهدی از نفوذ به رایانه جمع آوری کنید؟

Autopsy ابزاری است که به منظور همین کارها مورد استفاده قرار میگیرد.

Autopsy یک ابزار منبع باز در فیلد جرمیابی است که توسط شرکت Basis Technology توسعه داده شده است.

اولین انتشار رسمی آن در سال 2000 بود. Autopsy یک ابزار رایگان و کاملا کارآمد به منظور تحقیق و بررسی روی هارد درایوها با ویژگیهایی شبیه به تجزیه و تحلیل جدول زمانبندی، تحلیل رجیستری، جستجو در کلمات کلیدی، تحلیل پست الکترونیکی، پخش مالتی مدیا، تحلیل EXIF، شناسی فایلهای مخرب و بسیاری قابلیتهای دیگر مورد استفاده قرار میگیرد.

ابزار Autopsy در واقع یک نوع رابط کاربری بر روی Sleuth Kit است.

چهطور نصب کنیم؟

- Autopsy را از این لینک دریافت کنید. (به علت تحریمها برای دسترسی از ابزارهای تغییر IP استفاده کنید.)

- فایل Autopsy msi installer را اجرا کنید.

- اگر شما میخواهید Windows prompt را داشته باشد، روی Yes کلیک نمائید.

- dialog boxها را کلیک کرده تا به Finish برسید.

- حال باید Autopsy نصب شده باشد! (به همین سادگی)

چطور از Autopsy برای تحقیق و بررسی دیجیتال استفاده کنیم؟

ما در ادامه خواهیم دید که چطور میتوانیم از Autopsy برای تحقیق و بررسی دیسک سخت استفاده کنیم. برای این منظور، ما سناریو محبوبی را تجربه خواهیم کرد که بیشتر ما هنگام مطالعه در زمینه جرمیابی دیجیتال با آن روبرو شدیم و آن سناریو ""گرگ شاردت" (Greg Schardt) است.

اجازه بدهید کمی درباره این سناریو صحبت کنیم

"گمان میرود که این رایانه برای اهداف هک کردن مورد استفاده قرار گرفته است. گرچه نمیتوان این مظنون را به "گرگ شاردت"پیوند داد. شاردت همچین با نام مستعار "Mr. Evil" هم آنلاین میشود. برخی از همکاران او گفتهاند که با وسیله نقلیه خود را در محدوده نقاط دسترسی Wireless پارک میکند و سپس مشغول به رهگیری ترافیک اینترنت به منظور دریافت شماره کارتهای اعتباری، نام کاربری و رمزهای عبور میشود. پیدا کردن هرگونه ابزارهای هک، شواهد استفاده از آنها و هرگونه دادهای که ممکن است تولید شده باشد و تلاش برای اتصال رایانه به سیستم فرد مظنون را گرگ شاردت گویند."

بیاید شروع کنیم...

فایل ایمیج نمونه مورد بررسی در این آزمون از این لینک قابل دانلود است:

https://www.cfreds.nist.gov/images/4Dell%20Latitude%20CPi.E01

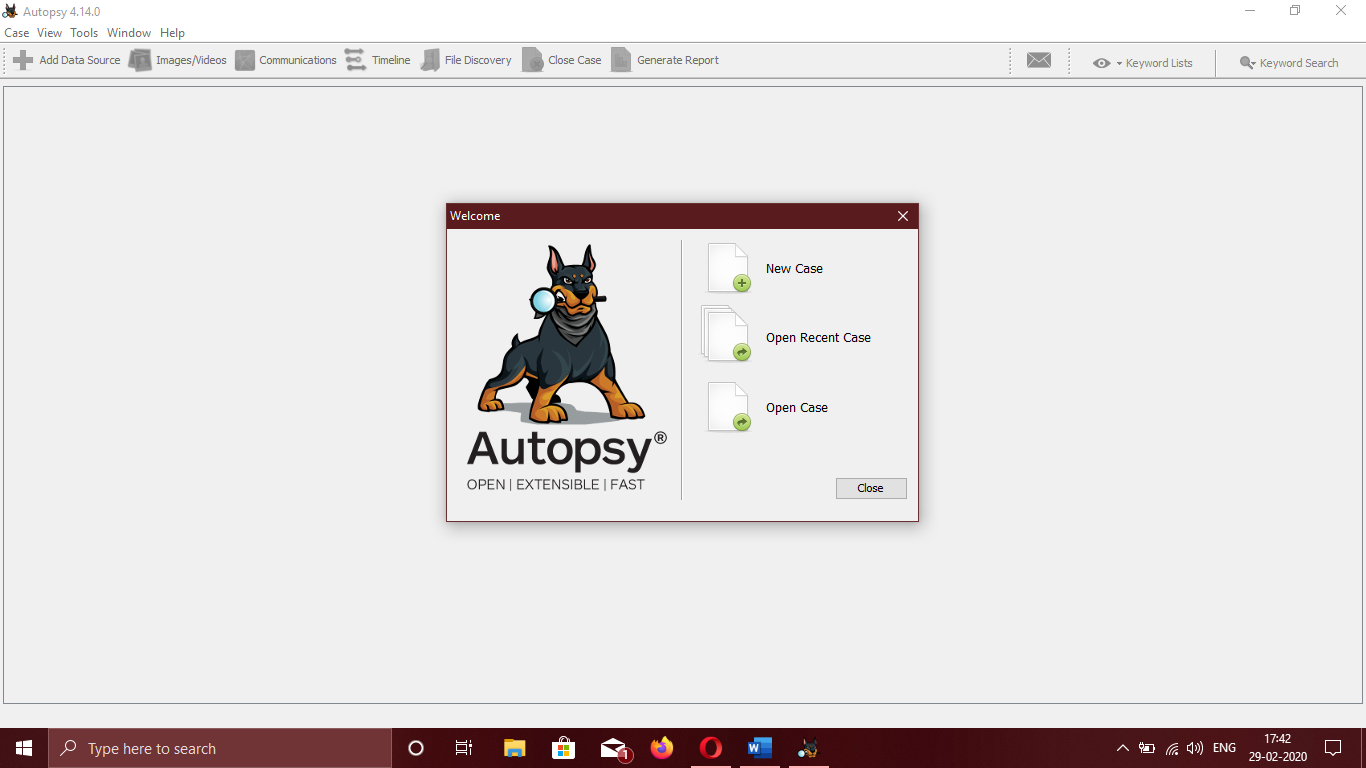

گام ۱: Autopsy را اجرا کرده و روی New Case کلیک نمائید.

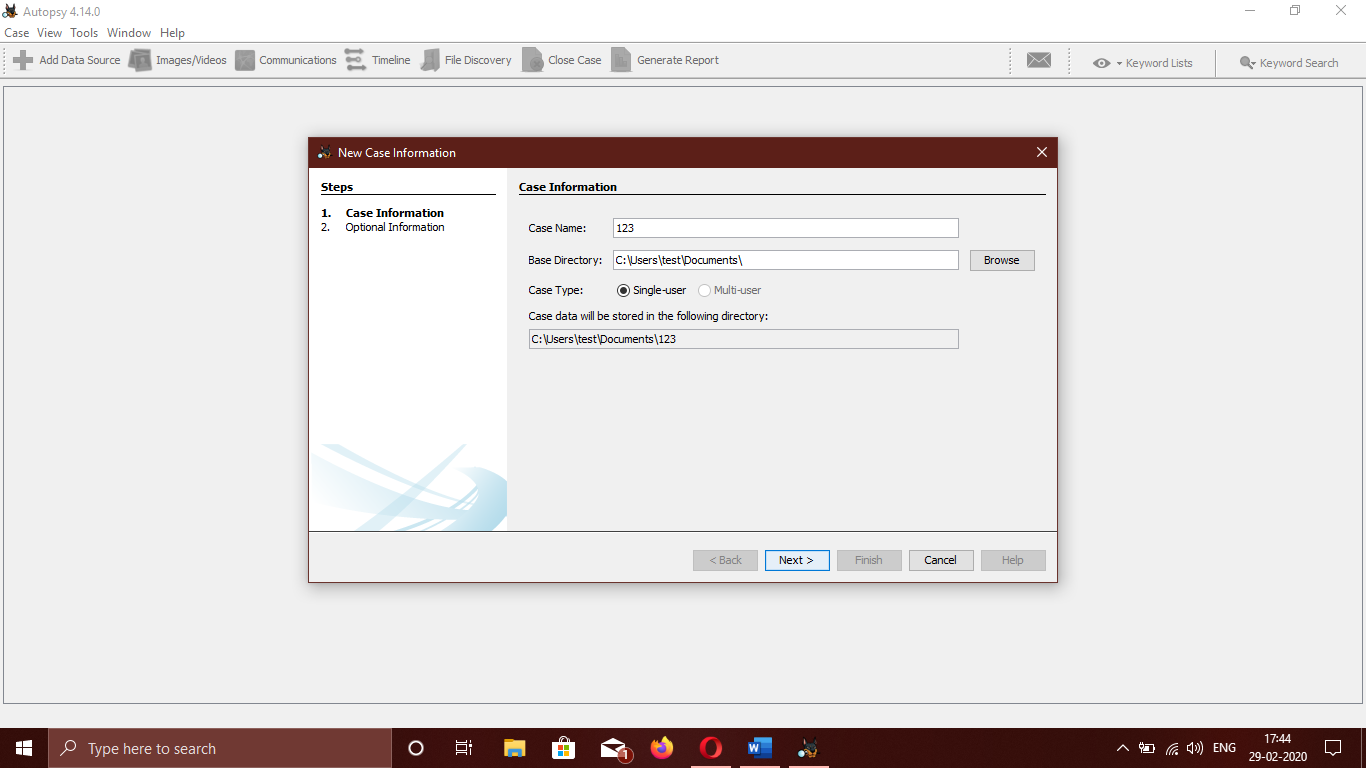

گام ۲: Case Name را انتخاب و محل ذخیره case file را مشخص نمائید و روی Next کلیک کنید.

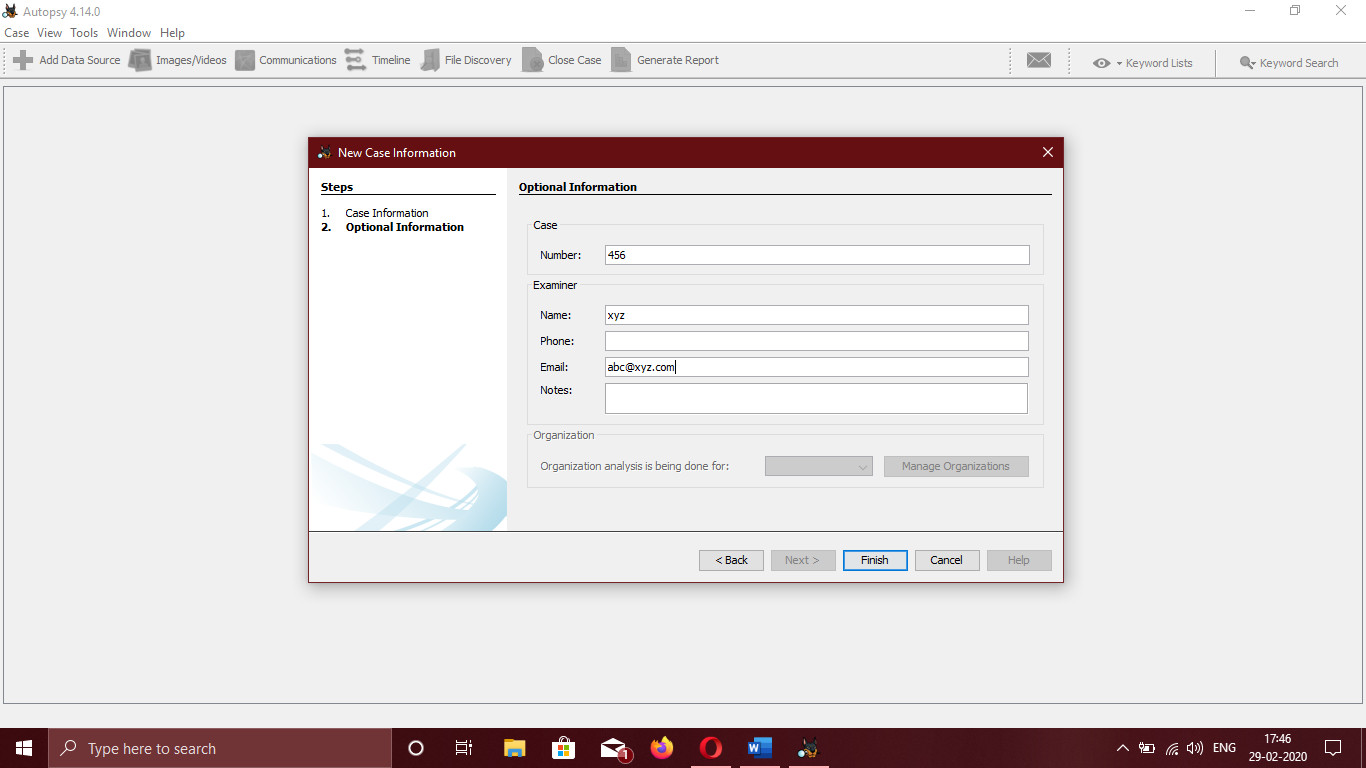

گام ۳: در این مرحله، Case Number و اطلاعات تحلیلگر را وارد و روی Finish کلیک کنید.

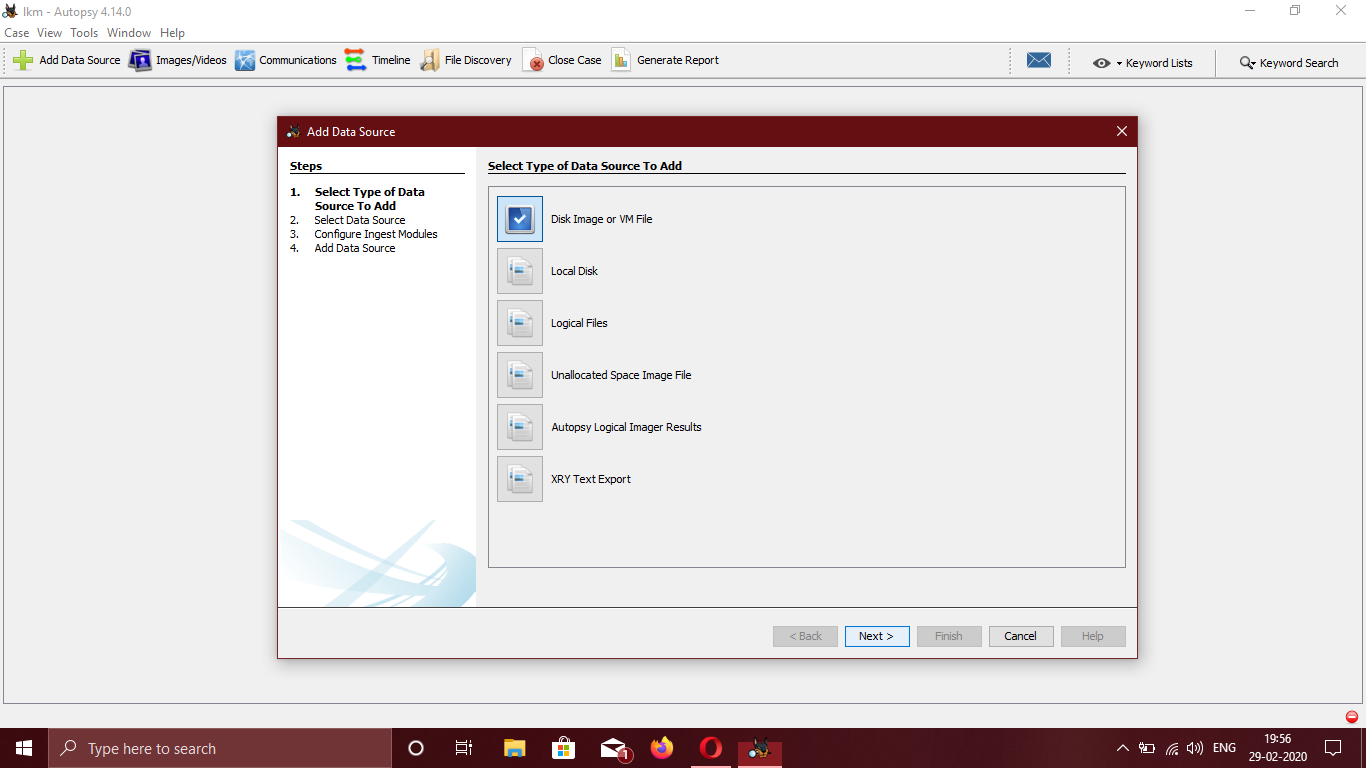

گام ۴: در این گام ما باید نوع data source را مشخص کنیم که در این نمونه ما، Disk Image است و روی آن کلیک کرده و Next میزنیم.

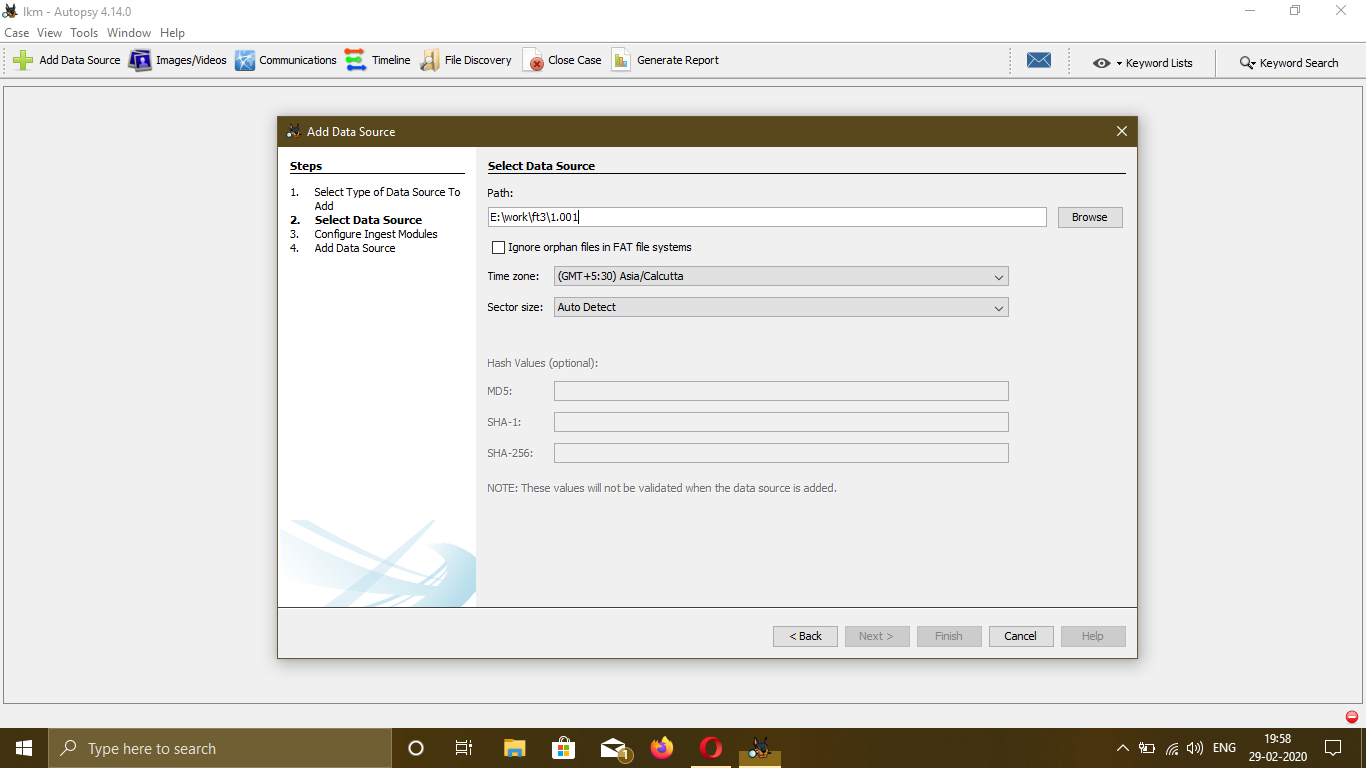

گام ۵: مسیر data source را داده و روی Next کلیک می کنیم.

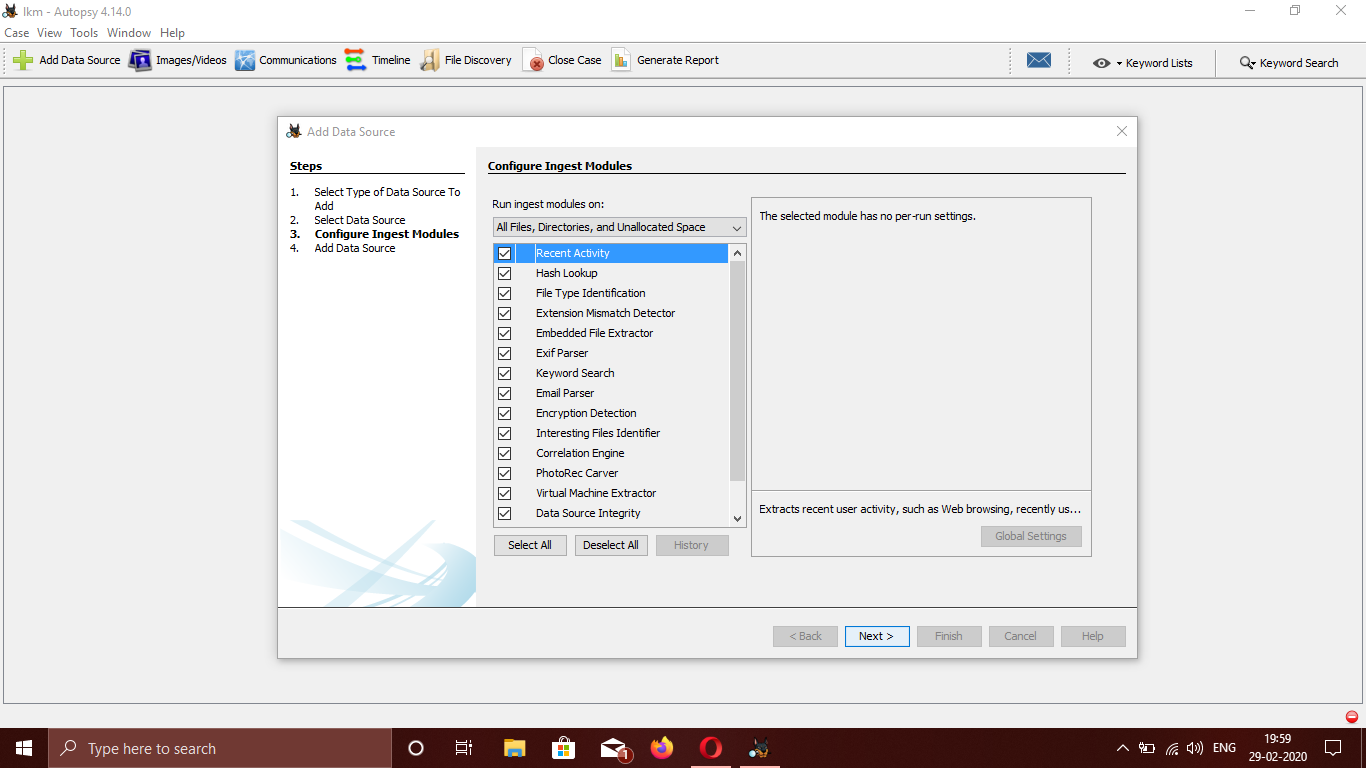

گام ۶: ماژولهای مورد نیاز را انتخاب کرده و روی Next کلیک مینمايیم.

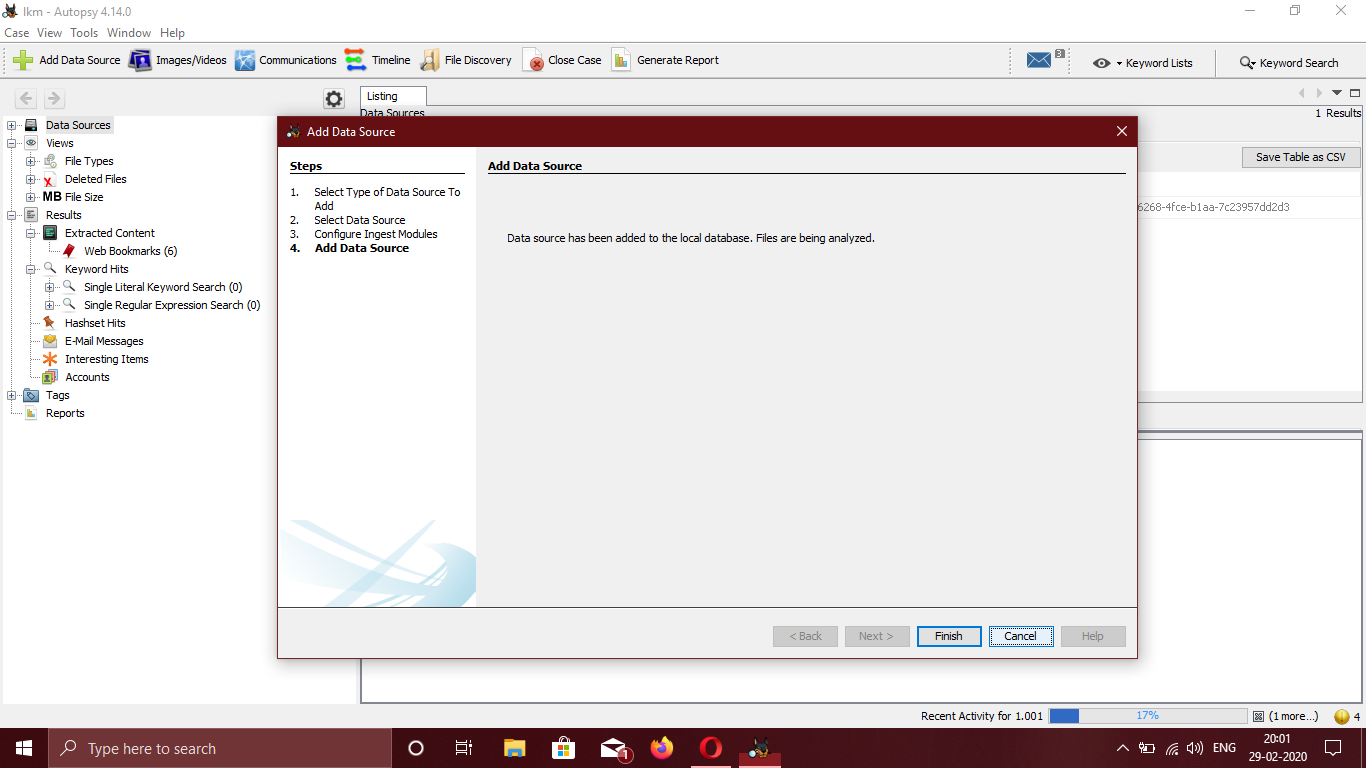

گام ۷: بعد از اینکه data source اضافه شد، روی Finish کلیک میکنیم.

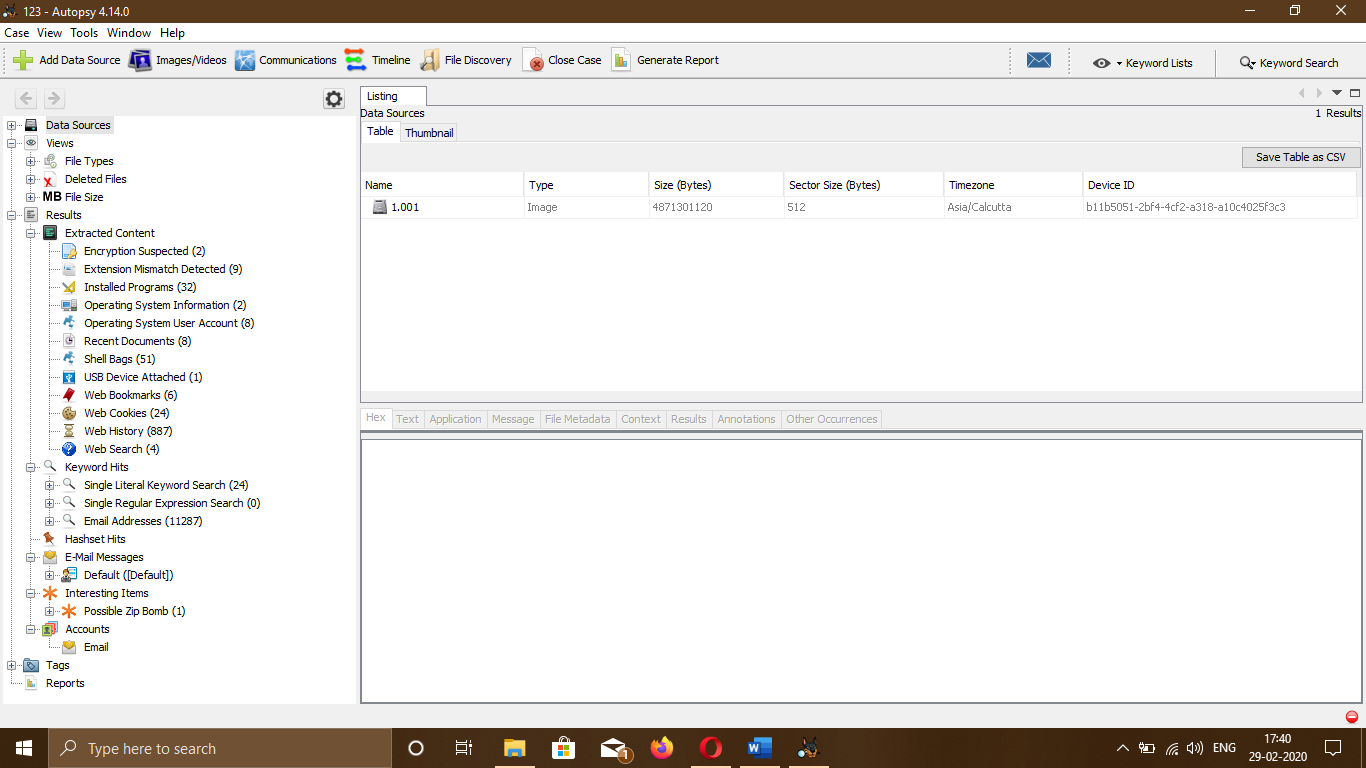

گام ۸: ما در این مرحله، همهی ماژول هایی را که اضافه کردیم را مشاهده میکنیم. حال میتوانیم کار تحقیق و بررسی را شروع کنیم اما پیشنهاد میکنیم که قبل از شروع، integrity را چک نمايیم.

موارد زیادی وجود دارند که ما میتوانیم آنها را بررسی کنیم تا سناریویی را که قبلا شرح دادیم را حل کنیم، اما چون ما در اینجا هدف آموزشی داریم، در حال یافتن پاسخ برای ۲۰ سوال زیر خواهیم بود.

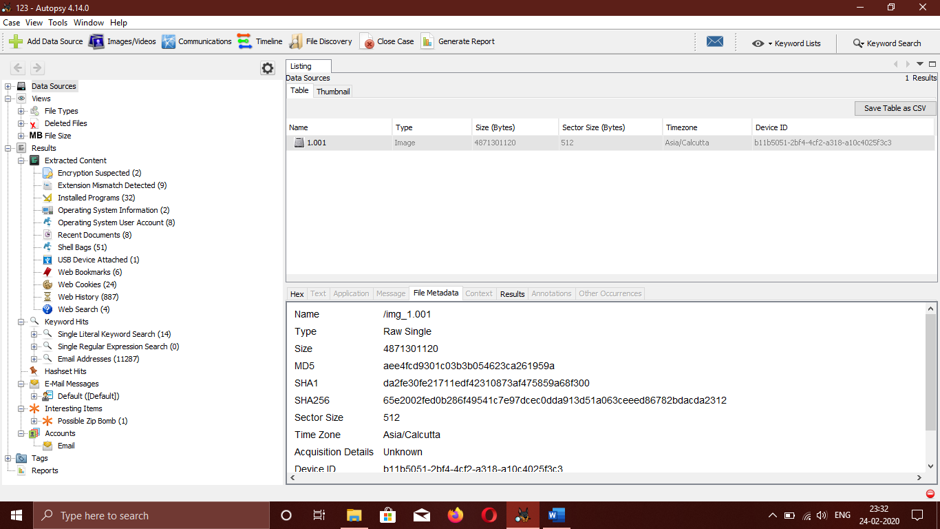

سوال ۱: هش ایمیج چیست؟

در این مثال: AEE4FCD9301C03B3B054623CA261959A

برای چک کردن هش ایمیج، روی ایمیج کلیک کرده و روی تب File Metadata میرویم.

(ما هش را به این علت چک میکنیم تا مطمئن شویم که هش ایمیج، همان هشی است که در زمان ایجاد ایمیج تولید شده است)

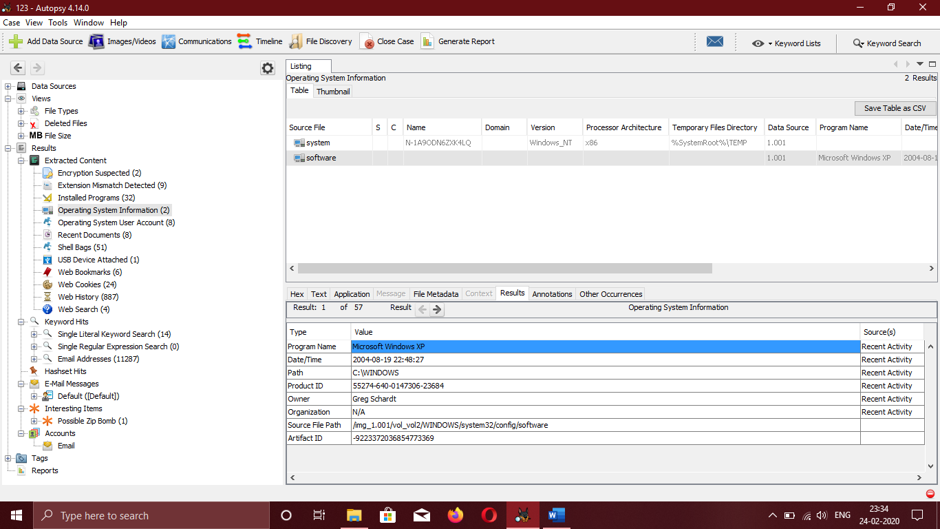

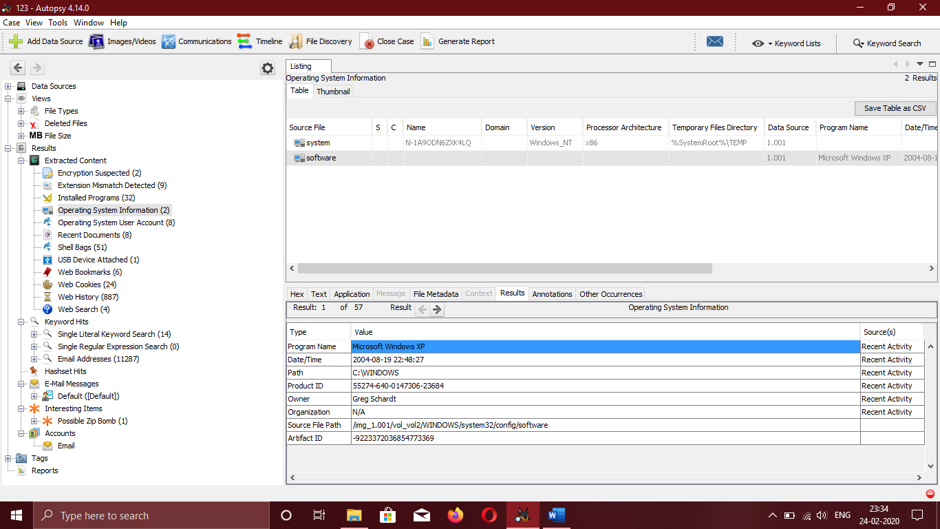

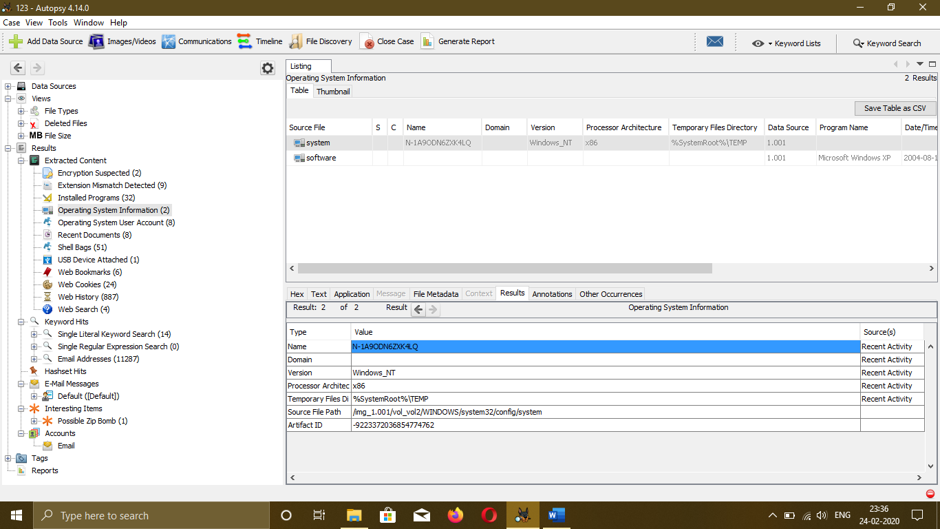

سوال ۲: سیستم عاملی که روی این کامپیوتر استفاده میشود چیست؟

در این مثال: Microsoft Windows XP

برای فهمیدن این موضوع روی پنل سمت چپ، به سراغ Results > Extracted Content > Operating System Information میرویم.

سوال ۳: در چه زمانی نصب شده است؟ (سیستم عامل)

در این مثال: GMT: Thursday, August 19, 2004 10:48:27 PM

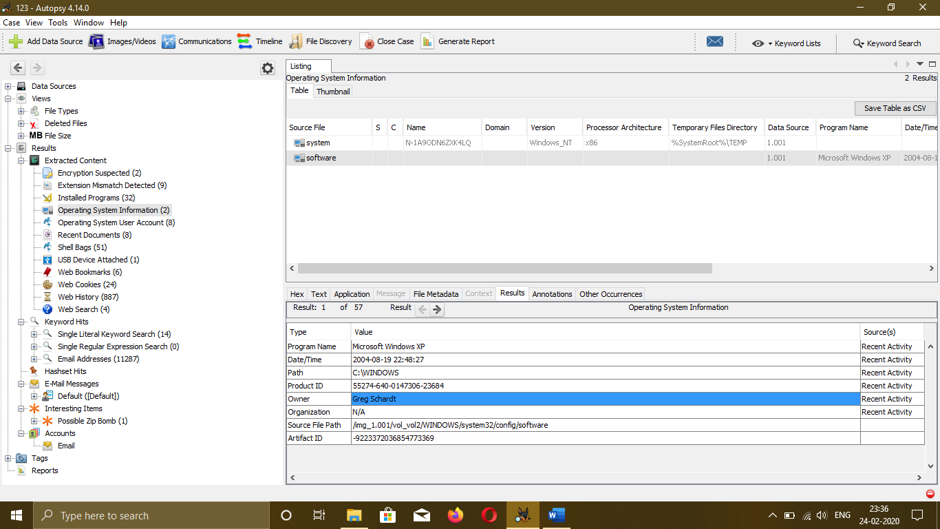

سوال ۴: Owner ثبت شده کیست؟

در این مثال: Greg Schardt

سوال ۵: اسم اکانت کامپیوتر چیه؟

در این مثال: N-1A9ODN6ZXK4LQ (روی System file کلیک کنید)

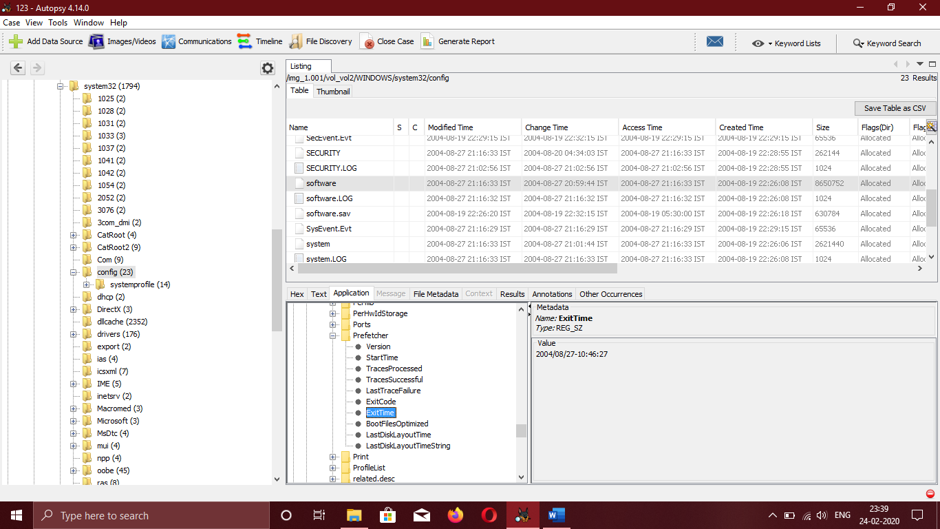

سوال ۶: آخرین زمانی که برای shutdown سیستم ثبت شده چه زمانی بود؟

در این مثال: 2004/08/27–10:46:27

برای پیدا کرد آن به مسیر C:\WINDOWS\system32\config\software\Microsoft\WindowNT\CurrentVersion\Prefetcher\ExitTime میرویم.

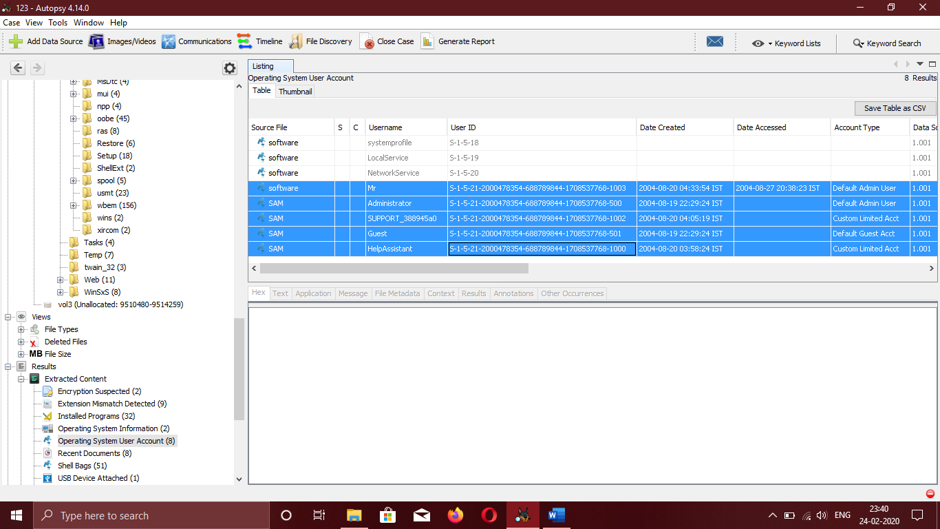

سوال ۷: چه تعداد حساب کاربری در این سیستم ثبت شده است؟

در این مثال: Administrator, Guest, HelpAssistant, Mr. Evil, and SUPPORT_388945a0 (در قسمت Account Type column مشاهده نمائید).

در پنل سمت چپ، ما به Results > Extracted Content > Operating System User Account میرویم.

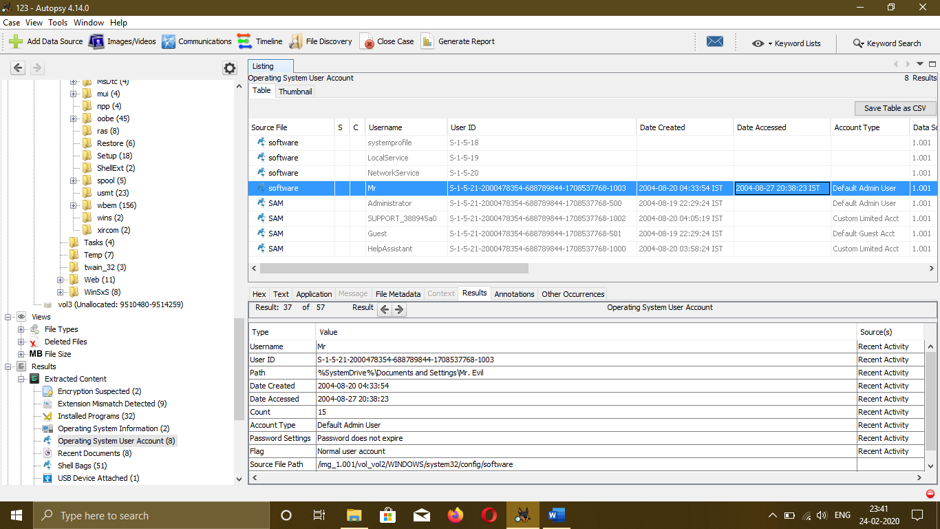

سوال ۸: آخرین کاربری که به سیستم لاگین کرده که بود؟

در این مثال: Mr. Evil (میتوانید از ستون Date Accessed بررسی نمائید)

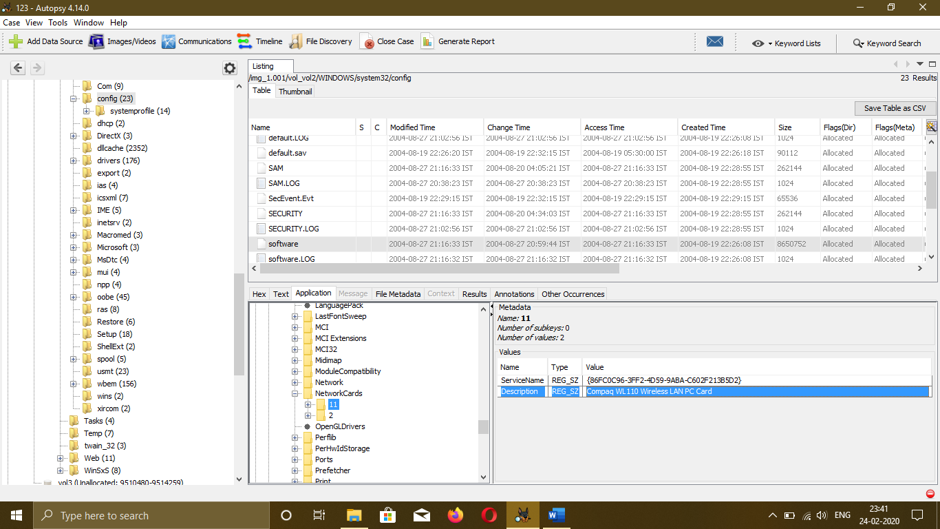

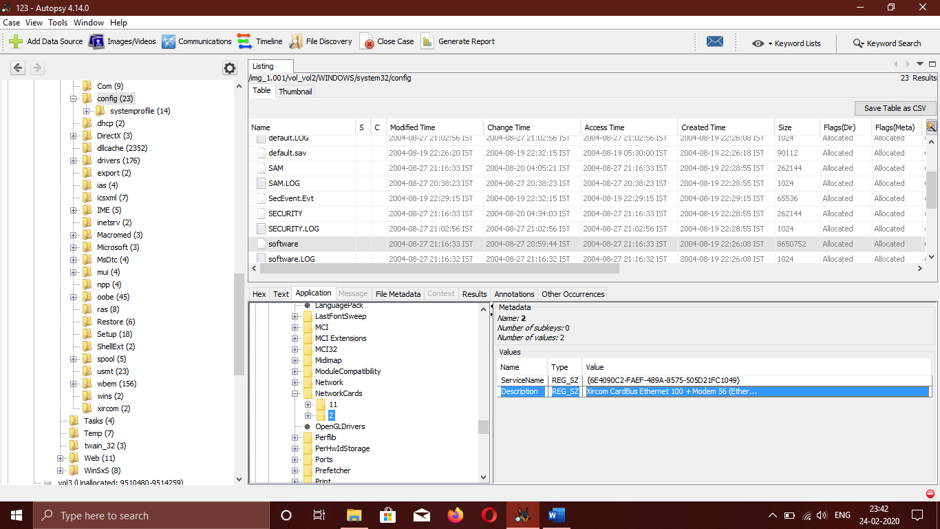

سوال ۹: لیست کارت های شبکهای که در این سیستم استفاده میشود؟!

در این مثال: Xircom CardBus Ethernet 100 + Modem 56 (Ethernet Interface) Compaq WL110 Wireless LAN PC Card

برای مشاهده آن باید به مسیر \C:\WINDOWS\system32\config\software\Microsoft\Windows NT\CurrentVersion\NetworkCards برویم.

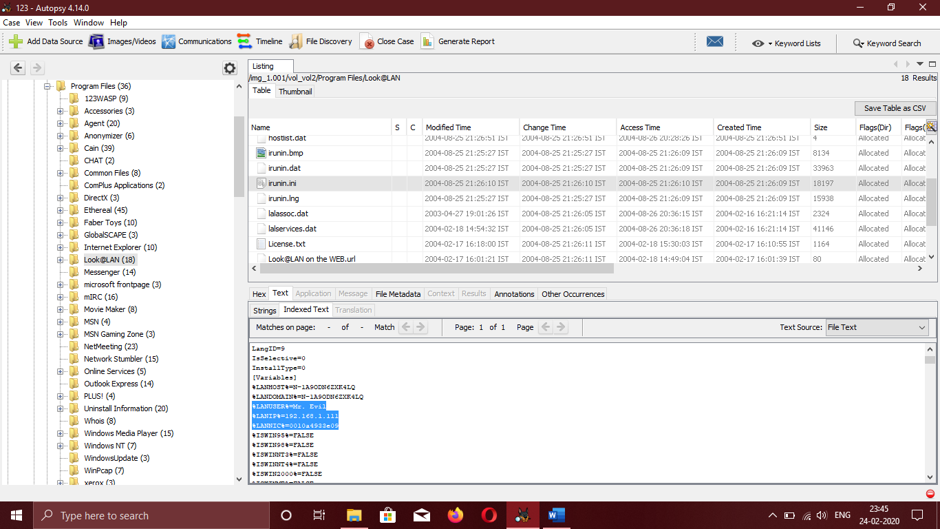

سوال ۱۰: آدرس IP و MAC روی این سیستم چند است؟

در این مثال:

IP=192.168.1.111

MAC=00:10:a4:93:3e:09

برای این موضوع به مسیر C:/Program Files/Look@LAN/irunin.ini میرویم.

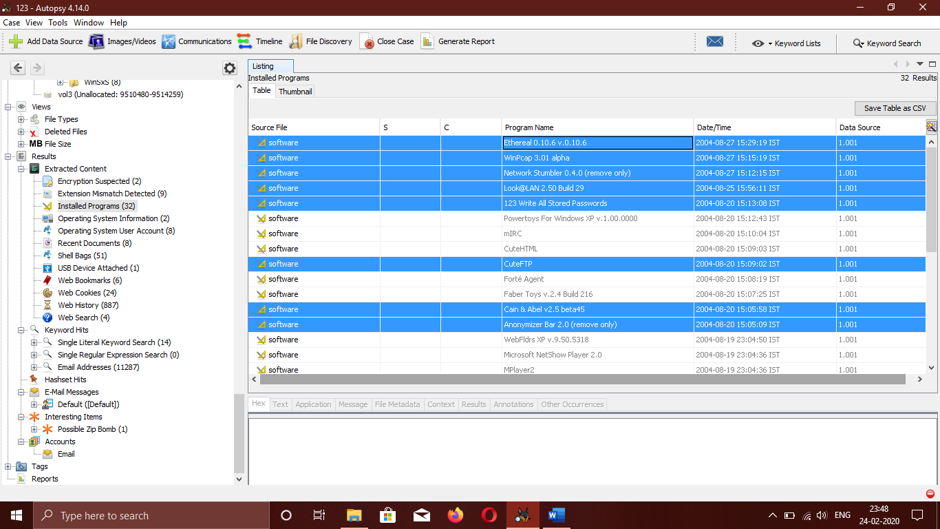

سوال ۱۱: برنامههایی که میتوانند برای اهداف هک استفاده شوند را لیست کنید.

در این مثال:

Cain & Abel v2.5 beta45 (password sniffer & cracker)

Ethereal (packet sniffer)

123 Write All Stored Passwords (finds passwords in registry)

Anonymizer (hides IP tracks when browsing)

CuteFTP (FTP software)

Look@LAN_1.0 (network discovery tool)

NetStumbler (wireless access point discovery tool)

WinPcap (provide low-level network access and a library that is used to easily access low-level network layers.)

برای این منظور در پنل سمت چپ به مسیر Results > Extracted Content > Installed Programs میرویم.

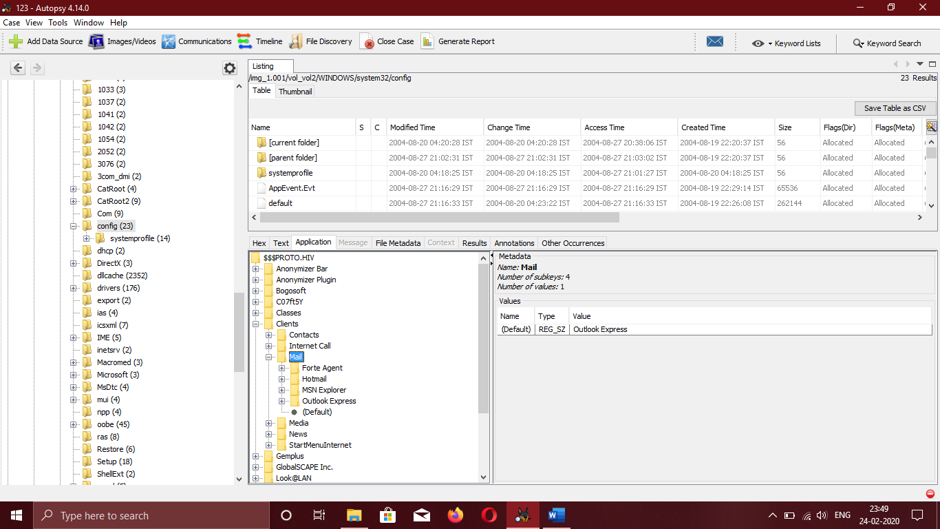

سوال ۱۲: نرمافزار ایمیلی که توسط Mr.Evil استفاده میشود کدامها هستند؟

در این مثال: Outlook Express, Forte Agent, MSN Explorer, MSN (Hotmail) Email

برای این منظور به مسیر Go to C:/WINDOWS/system32/config/Clients/Mail بروید.

سوال ۱۳: آدرس ایمیل SMTP اکانت Mr. Evil چیه؟

در این مثال: whoknowsme@sbcglobal.net

برای مشاهده آن به مسیر C:\Program Files\Agent\Data\AGENT.INI میرویم.

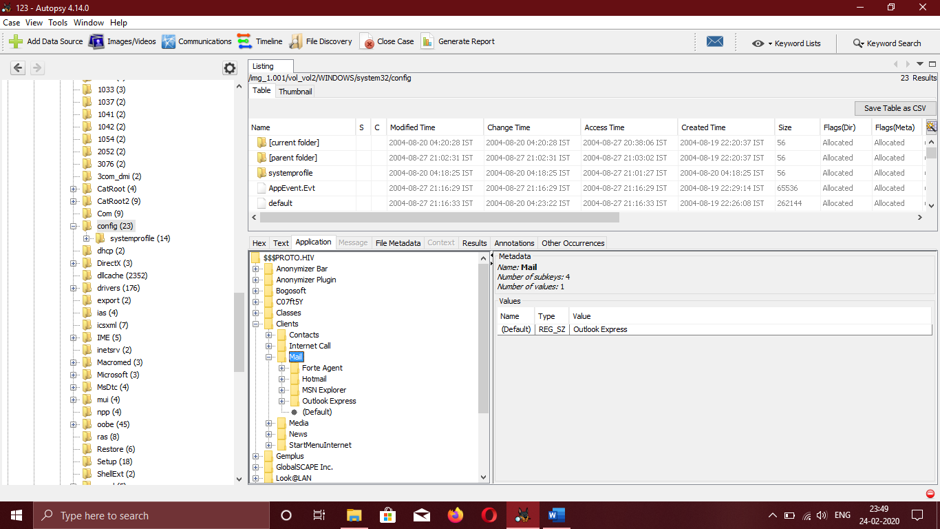

سوال ۱۴: چه تعداد فایلهای اجرایی در recycle bin وجود دارد؟

در این مثال: 4 تا اسماْ: Dc1.exe, Dc2.exe, Dc3.exe, Dc4.exe

برای مشاهده به مسیر C:/RECYCLER (RECYCER دایرکتوری برای Recycle Bin است) میرویم.

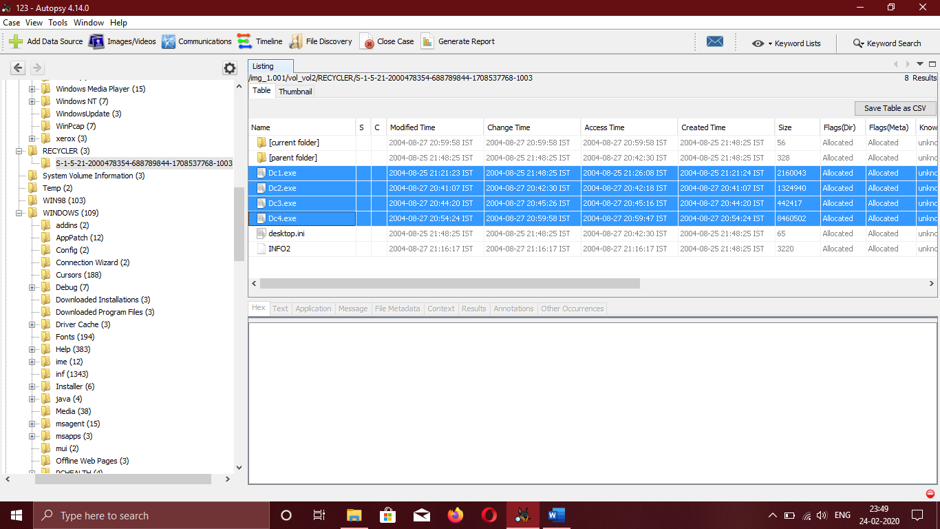

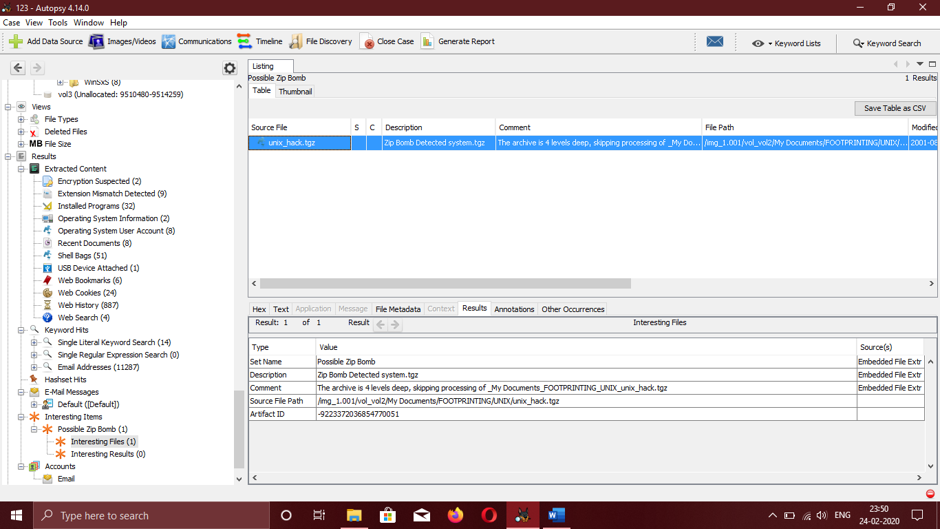

سوال ۱۵: آیا ویروسی در این سیستم هست؟

در این مثال: بله، یک فایل zip bomb(unix_hack.tgz) در این سیستم وجود دارد.

برای این منظور در پنل سمت چپ به مسیر Results > Interesting Items > Possible ZipBomb > Interesting Files میرویم.

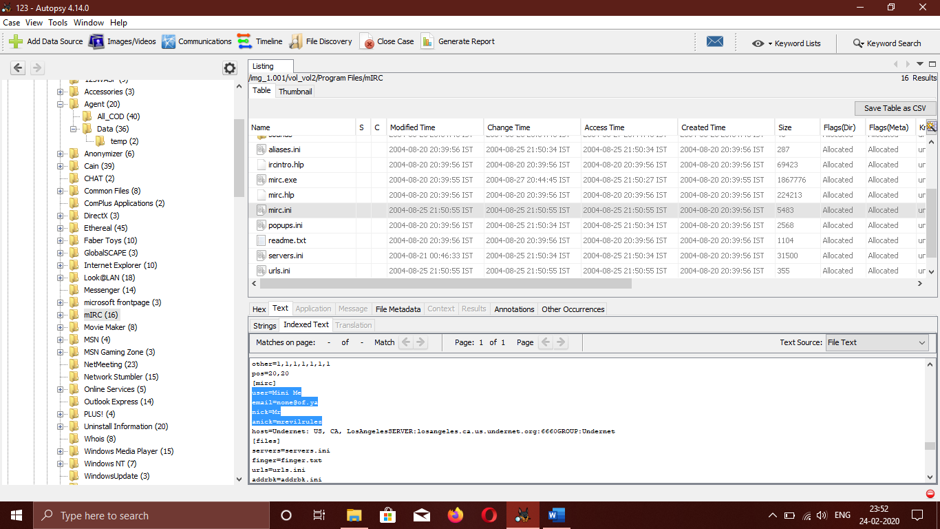

سوال ۱۶: یک IRC (internet Relay Chat) معروف MIRC روی سیستم نصب شده. userid، username، email و nickname کاربر در زمانی که در کانال چت آنلاین هست چیست؟

در این مثال: user=Mini Me, email=none@of.ya, nick=Mr, anick=mrevilrulez

ما میتوانیم آن را در مسیر C:\Program Files\mIRC\mirc.ini پیدا کنیم.

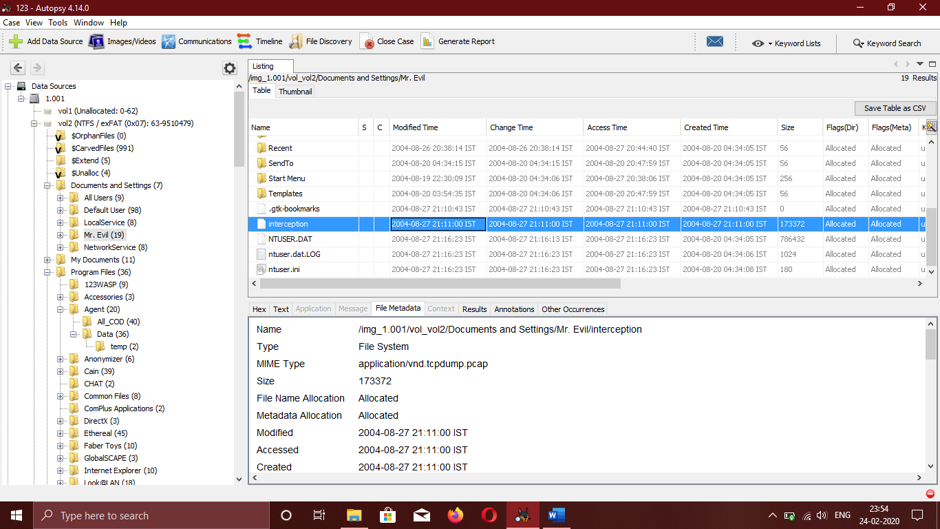

سوال ۱۷: Ethernal، (یک ابزار sniffing معروف که میتواند برای رهگیری بستههای بیسیم و باسیم اینترنت مورد استفاده قرار بگیرد) روی این سیستم نصب است. وقتی که بستههای TCP جمع آوری شد و عمل re-assembled روی آن انجام شد، مسیر ذخیرهسازی پیشفرض آن برای کاربران در /My Documents است. اسم فایلی که محتوی این دادههای رهگیری شده است چیست؟

در این مثال: اسم فایل Interception است.

ما برای این موضوع باید از مسیر My Documents به دنبال آن فایل بگردیم که در این مثال در مسیر Documents and Setting/Mr.Evil قرار دارد.

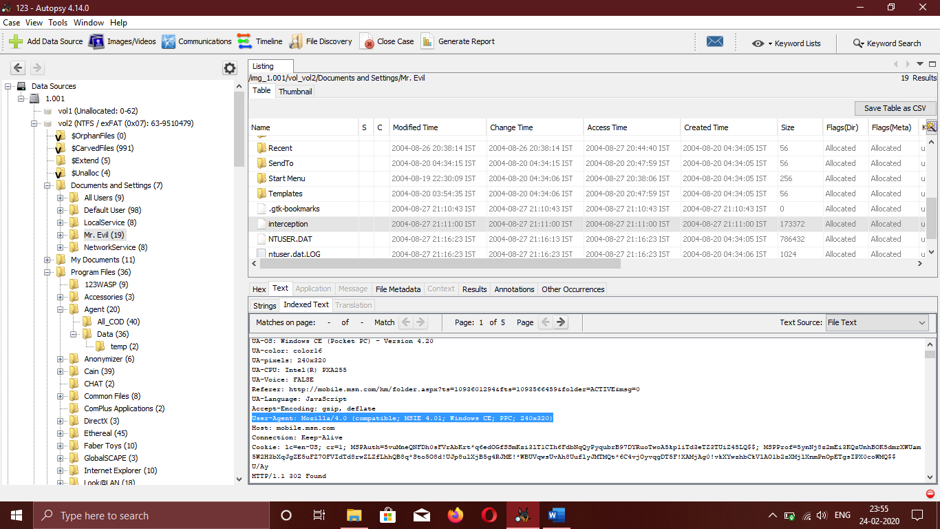

سوال ۱۸: قربانی از چه نوع رایانه بیسیمی استفاده میکنه؟

برای این مثال: Internet Explorer 4 on Windows CE

ما میتوانیم آن را در مسیر Interception پیدا کنیم.

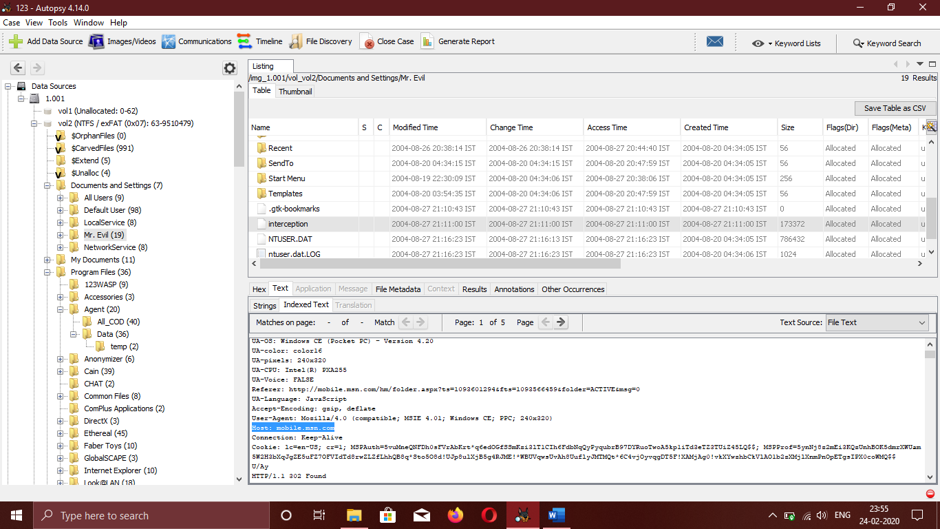

سوال ۱۹: از کدام وبسایتها به عنوان میزبان در سیستم قربانی استفاده میشود؟

در این مثال: Mobile.msn.com, MSN (Hotmail) Email

سوال ۲۰: آدرس ایمیل web-based برای کاربر اصلی چیه؟

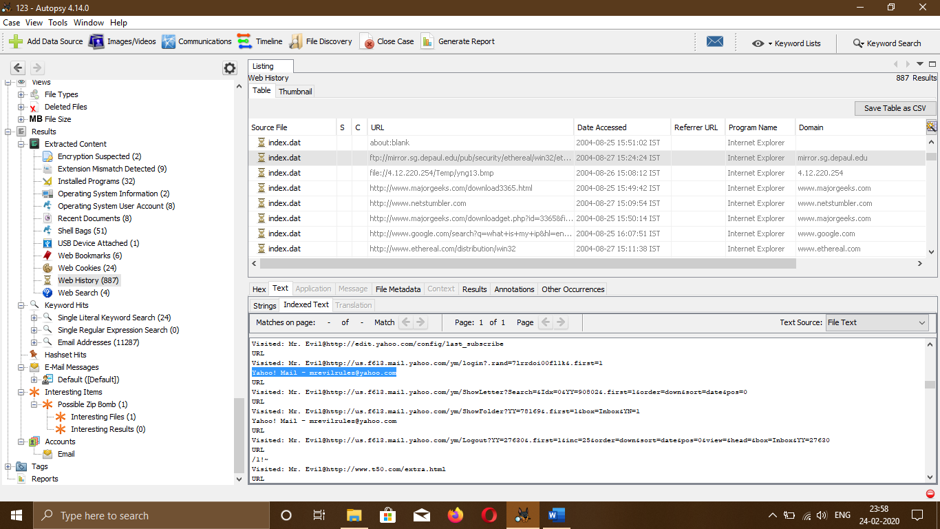

در این مثال: mrevilrulez@yahoo.com (از طریق web history)

برای مشاهده آن در پنل سمت چپ به مسیر Results > Extracted Content > Web History میرویم.

مقالات تخصصی

مقالات تخصصی