مرکز عملیات امنیت (SOC) چیست؟ راهنمای راهاندازی و استفاده

مرکز عملیات امنیت (SOC) چیست؟ چرا هر سازمان متوسط تا بزرگی باید یک مرکز عملیات امنیت داشته باشد؟ برای آموزش پیادهسازی و استفاده از مرکز عملیات امنیت، این مقاله را بخوانید.

در شرایطی که تهدیدات سایبری علیه سازمانها روز به روز بیشتر میشوند، هر سازمان متوسط تا بزرگی، برای محافظت از داراییهای IT و دادههای حساس و ارزشمند خودش نیازمند سرمایهگذاری روی امنیت سایبری است. یکی از سدهای دفاع سایبری که میتواند تا حد زیادی، خطر تهدیدات سایبری را به حداقل برساند و خسارات حملات موفق احتمالی را تا جای ممکن کاهش دهد، راهاندازی مرکز عملیات امنیت (Security Operation Center) یا به اختصار، SOC است.

در این مقاله پس از بیان ضرورت راهاندازی SOC، برای شما توضیح میدهیم که مرکز عملیات امنیت چیست و چطور میتوانید آن را پیادهسازی و بهرهبرداری کنید. با سایبرنو تا انتهای این مقاله همراه باشید.

آنچه در این مقاله میخوانید:

چرا وجود مرکز عملیات امنیت (SOC) برای سازمانها ضروری است؟

چطور خطر تهدیدات سایبری را به حداقل برسانیم؟

راهاندازی مرکز SOC امنیت چه مزایایی برای سازمان شما دارد؟

مرکز عملیات امنیت چه تفاوتی با سیستم مدیریت اطلاعات و رویدادهای امنیتی دارد؟

SOC چه تفاوتی با مرکز عملیات شبکه دارد؟

انواع مرکز عملیات امنیت کدامند؟

پیاده سازی مرکز عملیات امنیت در ۷ مرحله

برونسپاری پیاده سازی مرکز عملیات امنیت

چرا وجود مرکز عملیات امنیت (SOC) برای سازمانها ضروری است؟

امروزه تهدیدات سایبری بیش از هر زمان دیگری، در کمین سازمانها و حتی افراد هستند و میتوانند آسیبهای جبرانناپذیری به دنبال داشته باشد. با افزایش روزافزون وابستگی ما به فناوری و اینترنت برای انجام کارهای سازمانی و شخصی، فرصتهای بیشتر و بیشتری برای مهاجمان ایجاد میشود تا اطلاعات حساس و محرمانه ما را به سرقت ببرند، شبکهها و داراییهای IT ما را با اختلال مواجه کنند، کنترل سامانههای ما را در اختیار بگیرند یا به هر شکل دیگری به ما ضربه بزنند.

آمار ارائه شده توسط وبسایت ZIPPIA نشان میدهد که تنها در سال ۲۰۲۲، سازمانها در سرتاسر جهان بیش از ۴۹۳ میلیون حمله باجافزاری را شناسایی کردند. این در حالی است که حملات فیشینگ، شامل ارسال روزانه حدود ۳ میلیون و ۴۰۰ هزار هرزنامه، همچنان در صدر حملات سایبری قرار دارند. آمارها نشان میدهند که در سال ۲۰۲۳، به طور میانگین در هر ۳۹ ثانیه، یک حمله سایبری رخ میدهد و هر روز بیش از ۳۰ هزار وبسایت هک میشوند. خسارات سالیانه حملات سایبری در مقیاس جهانی، چیزی حدود ۶ تریلیون دلار است که انتظار میرود تا سال ۲۰۲۵ به بیش از ۱۰ تریلیون دلار برسد.

خسارات حملات سایبری تنها به خسارات مالی محدود نمیشود و نشت اطلاعات یا نفوذ به سامانههای سازمانهای حساس میتواند مشکلاتی در مقیاس امنیت ملی ایجاد کند یا حتی جان پرسنل کارخانجات و تأسیسات کشور را به خطر بیاندازد.

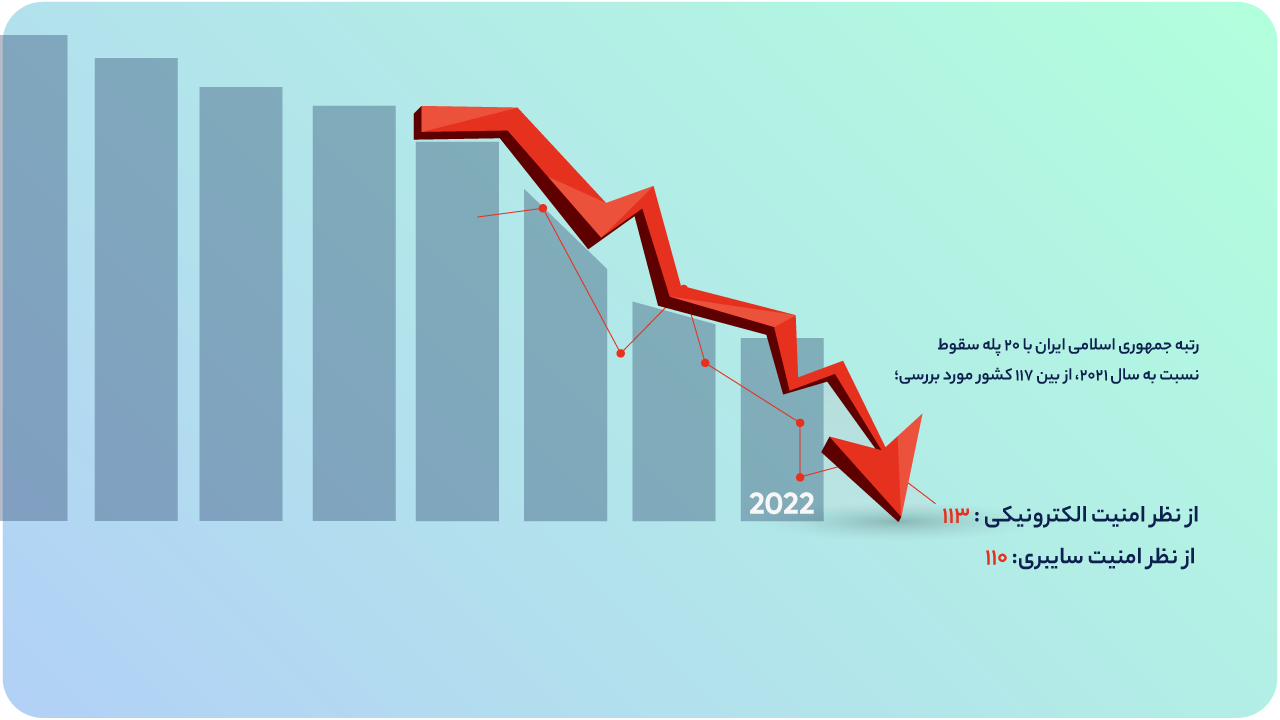

کشور ما با توجه به شرایط خاص سیاسی-اجتماعی، همواره یکی از اهداف اصلی حملات سازمانیافته هکری بوده است. با این حال، متأسفانه کشور ما از نظر امنیت سایبری اصلا وضعیت جالبی ندارد و به نظر میرسد که سازمانها، امنیت سایبری را موضوعی لوکس میدانند. به گزارش دیجیاتو، آمارها نشان میدهد که در سال ۲۰۲۲، رتبه جمهوری اسلامی ایران از نظر امنیت الکترونیکی با ۲۰ پله سقوط نسبت به سال ۲۰۲۱، از بین ۱۱۷ کشور مورد بررسی، در جایگاه ۱۱۳ قرار گرفته و از نظر امنیت سایبری نیز در رتبه ۱۱۰ قرار دارد.

چطور خطر تهدیدات سایبری را به حداقل برسانیم؟

در چنین شرایط حساسی، ضرورت دارد که سازمانها بیشترین توجه را به موضوع مهم امنیت سایبری داشته باشند و منابع لازم را برای تأمین امنیت سایبری و امنیت شبکه سازمان خود فراهم آوردند. از مهمترین اقداماتی که باید در این راستا انجام شود میتوان به موارد زیر اشاره کرد:

۱- ریسکسنجی: سازمانها باید با شناسایی و اولویتبندی آسیبپذیریها، تهدیدات و ریسکهای بالقوهای که متوجه سیستمها و دادههای خود هستند، به طور منظم سنجش ریسک را انجام دهند.

۲- تعیین سیاستها و پروتکلهای امنیتی: تعیین و اجرایی کردن مجموعهای از سیاستها و پروتکلهای امنیت سایبری، کنترل دسترسی، پاسخ به تهدیدات و استفاده موجه از منابع IT سازمان میتواند نقش مؤثری در مقابله با تهدیدات سایبری و کاهش سطح ریسک داشته باشد.

۳- آموزش و آگاهسازی پرسنل: تهدیدات نشان میدهد که بیش از ۹۵ درصد از حوادث سایبری به دلیل خطاهای انسانی پرسنل سازمانها رخ میدهند. معمولا، هکرها با روشهایی مثل مهندسی اجتماعی، پرسنل را فریب میدهند تا مرتکب اشتباهاتی شوند که به راحتی میتوان از آنها جلوگیری کرد. بنابراین، آموزش دادن و آگاهسازی پرسنل از اهمیت بالایی در دفاع سایبری برخوردار است.

۴- مدیریت سطح دسترسی: سطح دسترسی پرسنل به منابع IT و زیرساختهای شبکه سازمان باید متناسب با نیازمندیهای سازمان باشد. به عبارت دیگر، همه پرسنل نباید دسترسی یکسانی داشته باشند و باید از دادن دسترسیهای غیرضروری به پرسنل جلوگیری شود.

۵- امنسازی زیرساختهای شبکه: یکی از مؤلفههای اصلی امنیت سایبری، امنسازی، به معنی کاهش سطح حمله برای اجرای حملات هکری علیه سازمانها است. این کار با استفاده از فایروالها و سیستمهای تشخیص و جلوگیری از نفوذ، تقویت پروتکلهای رمزنگاری، بروزرسانی و پچ کردن منظم نرمافزارها و سیستمهای عامل، مدیریت تنظیمات امنیتی داراییهای IT و مجموعه گستردهای از اقدامات دیگر انجام میشود.

۶- برنامهریزی پاسخ به تهدیدات: سازمانها باید طرح و برنامه مشخصی برای پاسخ به تهدیدات داشته باشند تا در زمان وقوع حوادث سایبری، بتوانند به سرعت واکنش نشاندهند و خسارتها را به حداقل برسانند.

۷- حفاظت از دادهها: رمزنگاری دادههای حساس برای جلوگیری از سرقت اطلاعات حساس و به کارگیری راه حلهای جلوگیری از سرقت دادهها نقش مهمی در امنیت سایبری سازمانها دارد.

۸- نظارت پیوسته و هوش تهدید: یکی دیگر از مهمترین اقداماتی که سازمانها میتوانند برای مقابله با تهدیدات سایبری انجام دهند، نظارت پیوسته به ترافیک و لاگهای شبکههای داخلی و استفاده از سیستمهای هوش تهدید است. با استفاده از سامانههای مدیریت امنیت اطلاعات و رویدادهای امنیتی (SIEM) میتوان این فرایند را خودکارسازی و بهینهسازی کرد.

گذشته از مواردی که در بالا به آنها اشاره کردیم، راهاندازی مرکز عملیات امنیت میتواند نقش پررنگی در کاهش خطر تهدیدات سایبری داشته باشد. در ادامه، توضیح خواهیم داد که SOC چیست و شما چطور میتوانید SOC خودتان را داشته باشید.

مرکز عملیات امنیت (SOC) چیست؟

مرکز عملیات امنیت که به اختصار SOC نامیده میشود، نوعی زیرساخت متمرکز است که بر تمامی سیستمها و شبکههای اطلاعاتی سازمان شما نظارت خواهد کرد. در واقع، کار مرکز شناسایی و پاسخ به موقع و مؤثر به تهدیدات است.

در SOC مجموعهای از فناوریها و فرایندها با کمک همدیگر، کار شناسایی، تحلیل و پاسخ به حوادث امنیتی را بر عهده دارند. این کار شامل رصد رویدادهای امنیتی، اجرای تحقیقات و بازرسیها و آموزش کارکنان سازمان شما است.

تیمی از متخصصان امنیت سایبری در SOC سازمان شما مستقر میشوند و به صورت شبانهروزی بر شبکهها، سرورها، کامپیوترها، نقاط پایانی، سیستمهای عامل، اپلیکیشنها و پایگاههای داده نظارت دارند تا در صورت شناسایی هرگونه فعالیت یا رخداد مشکوک به حمله سایبری، اقدامات لازم را انجام دهند. تیم SOC میتواند با بخشها یا کارکنان دیگر سازمان یا با متخصصان امنیت سایبری ارائهدهندگان خدمات امنیت سایبری مثل شرکت سایبرنو، ارتباط و همکاری داشته باشد.

معمولا، SOCها نقش مهمی در توسعه استراتژيها برای حفاظت از سیستمها و داراییهای اطلاعاتی سازمانها بر عهده دارند. در واقع، SOCها با پیروی از مجموعهای از پروتکلهای سختگیرانه، به سازمانها کمک ميکنند تا یک گام از هکرها و مجرمین سایبری جلوتر باشند.

SOC چطور کار میکند؟

مأموریت اصلی مرکز عملیات امنیت، نظارت امنیتی و هشداردهی است. این کار شامل گردآوری و تحلیل دادهها و لاگهای تولید شده توسط تجهیزات IT سازمان برای شناسایی فعالیتهای مشکوک و حفاظت از شبکه سازمان شما در مقابل تهدیدات سایبری است. این دادهها از فایروالها، سیستمهای شناسایی نفوذ (IDSها)، سیستمهای جلوگیری از نفوذ (IPSها)، سیستمهای مدیریت اطلاعات و رویدادهای امنیتی (SIEMها) و سیستمهای هوش تهدید گردآوری میشوند و در SOC مورد تحلیل قرار میگیرند. این سیستمها در صورت هرگونه فعالیت یا رویداد مشکوکی، آن را به اطلاع اعضای تیم SOC میرسانند.

شرح وظایف مرکز عملیات امنیت

وظایف اصلی SOC عبارتند از:

- شناسایی تجهیزات IT: واحد SOC سازمان شما باید هر سختافزار، نرمافزار، ابزار یا فناوری را که به شبکه سازمان شما متصل شود، شناسایی کند تا هرگونه رویداد امنیتی در آنها را تشخیص دهد.

- نظارت رفتاری: واحد SOC به صورت شبانهروزی در ۳۶۵ روز سال به رویدادهایی که در زیرساختهای IT سازمان شما روی میدهد نظارت دارد تا هرگونه فعالیت مشکوکی را شناسایی کند. واحد SOC از هر دو رویکرد واکنشگرایانه و فعالانه برای شناسایی سریع فعالیتها و رخدادهای ناهنجار در تجهیزات IT سازمان شما استفاده میکند. در واقع، نظارت رفتاری با هدف به حداقل رساندن هشدارهای مثبت کاذب انجام میشود.

- لاگگیری از فعالیتها: تمامی فعالیتها و ارتباطاتی که بر بستر شبکه سازمان شما و تجهیزات IT متصل به آن انجام میشود، باید لاگ شود و یکی از کارهای واحد SOC، اطمینان یافتن از لاگ شدن همه این فعالیتها و ارتباطات است. از این لاگها میتوان برای رهگیری و بررسی فعالیتهای قبلی که میتوانند منجر به رخدادهای امنیتی شده باشند، استفاده کرد. مدیریت لاگ میتواند در ایجاد یک خط پایه برای تعیین طبیعی یا غیرطبیعی بودن فعالیتها و رخدادهای شبکه IT سازمان شما کاربرد داشته باشد.

- اولویتبندی هشدارهای امنیتی: همه هشدارهای امنیتی که توسط سامانههای SIEM و دیگر سامانههای تحلیل امنیتی واحد SOC سازمان شما ایجاد میشوند، اهمیت یکسانی ندارند و بعضی از آنها مهمتر هستند. یکی از کارهای تیم امنیتی مستقر در واحد SOC، اولویتبندی این هشدارهای امنیتی است.

- پاسخ به تهدیدات: وقتی رخدادی سایبری شناسایی میشود، تیم امنیتی مستقر در واحد SOC باید به سرعت و به طور مؤثر به آن واکنش نشان دهند تا خسارات احتمالی را به حداقل برسانند.

- بررسی منشاء حمله: پس از رخداد حادثه امنیتی، تیم SOC باید زمان، چگونگی و چرایی رخداد آن حادثه را بررسی کنید. همانطور که گفتیم، لاگها و مدیریت لاگ در این مرحله از اهمیت بالایی برخوردار هستند و میتوانند اطلاعات ارزشمندی در اختیار تیم SOC قرار دهند تا منشاء و دلیل حمله مشخص شود و بتوان جلوی حملات متعاقب را گرفت.

- مدیریت سازگاری با سیاستهای امنیتی سازمان: اعضای تیم SOC باید در هماهنگی کامل با سیاستهای امنیتی، استانداردهای صنعتی و قوانین نظارتی سازمان شما کار کنند.

راهاندازی مرکز SOC امنیت چه مزایایی برای سازمان شما دارد؟

از مهمترین مزیتهای وجود واحد SOC در سازمانها میتوان به موارد زیر اشاره کرد:

- نظارت و تحلیل پیوسته بر فعالیتها و رخدادهای شبکه و تمامی تجهیزات IT سازمان شما

- افزایش کارایی و سرعت بخشیدن به پاسخ به تهدیدات و رویدادهای امنیتی

- کاهش فاصله زمانی بین رخدادهای امنیتی و شناسایی آنها

- کاهش زمان از دسترس خارج بودن سرورها و خسارات احتمالی وارده شده به سازمان شما در نتیجه رخدادهای امنیتی

- متمرکزسازی نظارت بر تجهیزات سختافزاری و نرمافزاری به منظور نظارت جامع و لحظه به لحظه بر آنها

- همکاری و ارتباط مؤثر بین متخصصان امنیتی و کارشناسان IT در داخل و خارج از سازمان شما

- کاهش هزینههای مستقیم و غیر مستقیم مدیریت رویدادهای امنیتی

- اعتماد بیشتر سازمانهای دیگر به سازمان شما برای به اشتراکگذاشتن اطلاعات حساس و محرمانه

- کنترل بهتر و شفافیت بالاتر در عملیات امنیتی سازمان

- و...

مرکز عملیات امنیت چه تفاوتی با سیستم مدیریت اطلاعات و رویدادهای امنیتی دارد؟

یکی از سوالاتی که معمولا برای مشتریان خدمات امنیتی سایبرنو پیش میآید این است که SOC چه تفاوتی با سیستم مدیریت اطلاعات و رویدادهای امنیتی یا SIEM دارد. برای پاسخ دادن به این سوال، ابتدا باید SIEM را تعریف کنیم.

سیستم مدیریت اطلاعات و رویدادهای امنیتی که به اختصار SIEM نامیده میشود، نوعی ابزار نرمافزاری یا سختافزاری است که انواع مختلف دادههای امنیتی مثل لاگهای سیستمهای متصل به شبکه سازمان شما، جریان داده در شبکه، دادههای هوش تهدید، دادههای آسیبپذیری و... را از منابع مختلف مثل نرمافزارها، نقاط پایانی، فایروالها و... گردآوری و تحلیل میکند. این دادهها پس از گردآوری به سرور SIEM ارسال و برای تحلیل و پردازش بعدی، ذخیره میشوند.

سامانه SIEM، تمامی رویدادهای امنیتی در سازمان شما را یکجا گرد میآورد. در مرکز هر راهکار SIEM، نوعی موتور تحلیل امنیتی قرار دارد که کار نرمالسازی و شناسایی دادههای غیرطبیعی و ناهنجار را که میتوانند نشانه فعالیتها و رخدادهای مشکوک باشند، بر عهده دارد. سامانههای SIEM، راهکاری ایدهآل برای سازمانهای دارای محیطهای IT توزیعشده هستند و به تیم امنیتی این امکان را میدهند تا تمامی دادههای امنیتی این سازمانها را به صورت یکجا مورد بررسی قرار دهند و بر کل تجهیزات IT سازمان نظارت داشته باشند.

در مقابل، واحد SOC نوعی زیرساخت on-premise است که دادهها را از راهکارهای امنیتی مختلف مثل سامانههای SIEM، فایروالها و... گردآوری میکند و در اختیار تیم امنیتی مستقر در واحد SOC سازمان شما قرار میدهد. در واقع، میتوان گفت که هر واحد SOC مجهز به مجموعهای از راهکارهای امنیتی است که SIEM تنها یکی از آنها است. واحد SOC اتاقی در سازمان شما اشغال میکند و شامل مجموعهای از ابزارهای سختافزاری و نرمافزاری، همراه با تیمی از متخصصان امنیتی برای تحلیل هشدارهای امنیتی ارائهشونده توسط سامانه SIEM و دیگر سامانههای امنیتی است.

در نگاه اول ممکن است که سامانه SIEM، برای هر نوع سازمانی مناسب به نظر برسد و نیاز به SOC احساس نشود. با این حال، استفاده از SIEM، چالشها و محدودیتهای خودش را دارد. در واقع، سامانههای SIEM تنها برای سازمانهای کوچک با کمتر از ۵۰ نفر پرسنل مناسب هستند اما اگر سازمانهای بزرگتر که در هر لحظه، لاگها و دادههای امنیتی بسیار زیادی در شبکه آنها ایجاد میشود، نیازمند زیرساخت SOC همراه با تیم امنیتی متشکل از چندین متخصص امنیت سایبری است زیرا یک سامانه SIEM به تنهایی و با نظارت یک متخصص امنیت سایبری از سرعت و کارایی لازم برای گردآوری، ذخیرهسازی، تحلیل، اولویتبندی و پاسخدهی به رویدادهای امنیتی در مقیاس وسیع، برخوردار نیست.

SOC چه تفاوتی با مرکز عملیات شبکه دارد؟

یکی دیگر از سوالاتی که ممکن است در رابطه با SOC پیش بیاید، این است که SOC چه تفاوتی با مرکز عملیات شبکه یا به اختصار NOC دارد؟

مرکز عملیات شبکه، مرکزی در سازمان شما است که بر عملکرد و در دسترس بودن سرورها و زیرساختهای شبکه سازمان شما نظارت دارد ولی کار SOC، گردآوری دادهها از سرورها، زیرساختهای شبکه و دیگر داراییهای سختافزاری و نرمافزاری سازمان شما برای انجام تحلیلهای امنیتی است.

برای مثال، اگر سازمان شما تحت حمله DDoS قرار بگیرد و سرورهای آن از دسترس خارج شود، مرکز عملیات شبکه یا NOC اولین واحدی است که از این موضوع مطلع میشود. سپس، مرکز NOC با SOC برای توقف حمله DDoS و راهاندازی دوباره سرورها، همکاری میکند.

انواع مرکز عملیات امنیت کدامند؟

مرکز عملیات امنیت انواع مختلفی دارد که از مهمترین آنها میتوان به موارد زیر اشاره کرد:

- SOC مجازی: این نوع SOC هیچ اتاق یا زیرساخت فیزیکی اختصاصی ندارد و اعضای تیم امنیتی به صورت پارهوقت بر آن نظارت دارند. SOC مجازی تنها زمانی فعال میشود که یک هشدار یا رویداد امنیتی مهم در سازمان رخ دهد. این نوع SOC تنها برای سازمانهای کوچک با بودجه پایین و دادههای غیرحساس مناسب است.

- SOC اختصاصی: دارای اتاق و زیرساختهای فیزیکی اختصاصی است و تیمی امنیتی به صورت شبانهروزی و در تمامی روزهای سال بر آن نظارت دارد. SOC اختصاصی کاملا On-Premise است و هیچ دادهای را به خارج از سازمان شما ارسال نمیکند.

- SOC توزیع شده/دارای مدیریت مشترک: اعضای تیم امنیتی در این SOC شامل اعضای تماموقت و اختصاصی و اعضای پارهوقت هستند که میتوانند در استخدام شرکتهای ارائهدهنده خدمات امنیت سایبری مثل سایبرنو باشند.

- SOC فرمان: این نوع SOC بر فعالیت دیگر SOCها نظارت دارد و آنها را با همدیگر هماهنگ میکند. SOC فرمان که قلب واحد SOC در سازمانهای بسیار بزرگ مثل پالایشگاهها، بانکها و... محسوب میشود، راهکارهایی مثل هوش تهدید و آگاهی موقعیتی را فراهم میآورد و دارای تیمی امنیتی با تخصص و سطح دانش بالاتر است. SOC فرمان به ندرت در عملیات روزمره وارد میشود.

- SOC تلفیقی (fusion SOC): شامل SOC معمولی همراه با هوش تهدید، تیم پاسخ به تهدیدات کامپیوتری (CIRT) است که به صورت یک واحد SOC تلفیق شدهاند.

پیاده سازی مرکز عملیات امنیت در ۷ مرحله

حالا که انواع SOC را توضیح دادیم و گفتیم که چه تفاوتی با SIEM و NOC دارد، در این بخش میخواهیم نحوه ساخت SOC را برای شما توضیح دهیم.

۱- تعیین استراتژي SOC

گام اول برای ساخت SOC، مشخص کردن اهداف سازمان شما از ساخت واحد SOC است. بخشی از این کار شامل تعیین سیستمها و دادههایی است که برای عملیات اصلی سازمان شما ضروری هستند. در مرحله بعدی باید ظرفیتهای سازمان شما از نظر تیم امنیتی (تعداد اعضا و سطح تخصص اعضا) و تجهیزات IT برای ساخت SOC مشخص شود.

همچنین، باید مشخص شود که زیرساختهای امنیتی سازمان شما در چه سطحی قرار دارند. برای مثال، اگر بخواهید یک واحد SOC را از پایه بسازید، رویکرد اولیه شما باید محدود به عملیات اصلی شامل مانیتورینگ، تشخیص، پاسخ و بازیابی باشد. با اینکه SOCهای کاملتر میتوانند عملیات پیشرفتهتری مثل مدیریت آسیبپذیری را انجام دهند اما بهتر است که ساخت این نوع SOC را تا تکمیل عملیات زیربنایی به تعویق انداخت.

۲- طراحی SOC

در هنگام طراحی باید مهمترین نیازمندیهای سازمان در نظر گرفته شوند و SOC اولیه بر اساس این نیازمندیها ساخته شود. با این حال، باید نیازمندیهای آتی سازمان را نیز در نظر داشت تا هر زمانی که مرکز SOC شما به ارتقاء نیاز پیدا کرد، بتوان آن را ارتقاء داد.

مرحله طراحی SOC شامل گامهای زیر است:

۱- تعیین نیازمندیهای عملیاتی: این مرحله شامل شناسایی منابع لاگها و دادههای رویدادها، شناسایی منابع هوش تهدید و تعیین نیازمندیهای عملکردی (مثل زمان مناسب برای پاسخ) است.

۲- انتخاب مدل SOC: در بالا انواع اصلی SOC را به شما معرفی کردیم. شما باید بر اساس نیازمندیهای سازمان خود و با مشاوره متخصصان امنیتی سایبرنو، نوع SOC مورد نظر خود را انتخاب کنید.

۳- طراحی زیرساختهای فنی: این مرحله شامل مشخص کردن ترکیب و پیکربندی زیرساختهای فنی SOC شامل پلتفرم SIEM است. انواع مختلفی سامانه SIEM وجود دارد که میتوانید از بین آنها SIEM مورد نظر خود را انتخاب کنید. در بخش چهارم این طرح پیشنهادی سایبرنو، انواع SIEMها را با همدیگر مقایسه میکنیم. از دیگر کارهایی که باید در این مرحله انجام شود میتوان به مشخص کردن سیستمهایی که باید با سامانه SIEM یکپارچه شوند، تعریف گردش کار برای رویدادها و رخدادهای امنیتی به منظور انطباق با فرایندهای کنونی در سازمان شما و نهایتا، میزان خودکارسازی SOC است.

۳- آموزش تیم امنیتی

تیم امنیتی شما باید برای نظارت بر واحد SOC آموزش ببیند. پیشنهاد میشود که تیم SOC در دورههای SANS یا دورههای اختصاصی SOC که توسط سایبرنو یا سایر شرکتهای فعال در حوزه افتا برگزار میگردد، شرکت کنند.

۴- آمادهسازی اتاق SOC

پیش از ساخت SOC باید محیطی مناسب برای استقرار تجهیزات SOC انتخاب و آن را آماده سازی کنید. این محیط باید از امنیت فیزیکی بالایی برخوردار باشد، از تجهیزات SOC محافظت کند و محیطی راحت برای استقرار تیم امنیتی فراهم آورد.

۵- پیادهسازی SOC

پس از آمادهسازی اتاق مرکز عملیات امنیت، برای پیادهسازی آن باید مطابق با مراحل زیر پیش رفت:

۱- استقرار زیرساختهای مدیریت لاگ

۲- یکپارچهسازی مجموعهای از منابع اصلی دادهها با زیرساختهای مدیریت لاگ

۳- فعالسازی قابلیتها و ابزارهای تحلیل امنیتی و خودکارسازی امنیتی و یکپارچهسازی آنها با زیرساختهای مدیریت لاگ

۴- استقرار سیستمهای متمرکز بر شناسایی و پاسخ به تهدیدات به صورت انتها به انتها

۵- استقرار سیستمهای هوش تهدید و دیگر منابع هوش مثل ورودیهای خودکار برای افزایش دقت تشخیص

۶- پیادهسازی موارد استفاده انتها به انتها

پس از پیادهسازی و استقرار قابلیتها و تجهیزات زیربنایی سامانه SOC باید موارد استفاده انتها به انتهای تحلیل، خودکارسازی امنیتی و یکپارچهسازی، پیادهسازی شوند. این مرحله میتواند شامل شناسایی اعتبارنامههای لو رفته یا آسیبپذیر و کمپینهای فیشینگ هدفمند موفق باشد.

۷- نگهداری و ارتقاء SOC

پس از پایان ساخت مرکز عملیات امنیت، تیم امنیتی مستقر در آن باید نگهداریهای لازم مثل بروزرسانیهای نرمافزاری، بروزرسانی پیکربندیها و دیگر تنظیمات را برای شناسایی بهتر و پاسخ مؤثرتر به تهدیدات امنیتی انجام دهد. همچنین، هر زمانی که نیاز باشد، باید SOC سازمان خود را ارتقاء دهید.

برونسپاری پیاده سازی مرکز عملیات امنیت

همانطور که در بالا دیدید، ساخت مرکز SOC، هفت مرحله دارد که هر کدام از آنها شامل مجموعهای از اقدامات تخصصی و در بیشتر موارد، فراتر از توانمندیهای فنی واحدهای IT بسیاری از سازمانها است. بنابراین، توصیه میشود که سازمانها، پیاده سازی مرکز عملیات امنیت را به یک شرکت امنیت سایبری برونسپاری کنند.

آموزش

آموزش