نفوذ به چندین سازمان از طریق باگ مایکروسافت و توکنهای جعلی Azure AD

مایکروسافت اعتراف کرد که مشکلی در اعتبارسنجی سبب جعل توکنهای احراز هویت و دسترسی غیرمجاز به بیش از ۲۰ سازمان مهم توسط هکرهای چینی شده است. برای اطلاعات بیشتر در رابطه با هک مایکروسافت، این مقاله را بخوانید.

مایکروسافت در پایان هفته گذشته اعلام کرد که کاربری به نام Storm-0558 با سوء استفاده از اشتباهی در اعتبارسنجی توکنها توانست به کمک کلید امضای حساب مایکروسافت (MSA)، توکنهای Azure Active Directory (Azure AD) را جعل و به بیش از 20 سازمان نفوذ کند.

"Storm-0558" موفق شد به یک کلید امضای غیرفعال MSA دست یابد و با استفاده از آن توانست توکنهای احراز هویت برای Azure AD سازمانی و MSA را جعل و به سرویسهای OWA و Outlook.com دسترسی پیدا کند. بیانیه مایکروسافت در این باره به شرح زیر است:

"روشی که این فرد برای به دست آوردن کلید استفاده کرد، هماکنون در حال بررسی است. با وجود اینکه این کلید تنها برای حسابهای MSA در نظر گرفته شده بود، اما یک خطای اعتبارسنجی باعث شد که امضای توکنهای Azure AD با این کلید مورد قبول قرار گیرد. این مشکل هم اکنون برطرف شده است."

هنوز مشخص نیست که آیا این مشکل در اعتبارسنجی توکن به صورت یک "آسیبپذیری روز صفر" (zero-day vulnerability) به کار رفته یا اینکه مایکروسافت قبل از اینکه سوءاستفادههای عملی از این مشکل شروع شود، از وجود آن اطلاع داشته است.

حملات انجام شده بر روی حدود 25 سازمان، از جمله نهادهای دولتی و حسابهای کاربری مرتبط، متمرکز بوده و با هدف دسترسی غیرمجاز به ایمیلها و بیرون کشیدن اطلاعات صندوق پستی صورت گرفته است. ویژگی قابل توجه این حملات این بود که به نظر میرسد هیچ محیط دیگری تحت تأثیر آنها قرار نگرفته است.

پس از آنکه وزارت خارجه آمریکا فعالیتهای غیرمعمول در ارتباط با دسترسی به دادههای Exchange Online را تشخیص داد، از این حادثه آگاه شد. گمان میرود Storm-0558 نفوذگری از چین باشد که فعالیتهای سایبری بدخواهانهای را انجام میدهد که میتواند با فعالیتهای جاسوسی ارتباط داشته باشد. البته، چین این ادعاها را رد کرده است.

دامنه دقیق این نقض امنیتی هنوز مشخص نشده اما این مورد جدیدترین نمونه از فعالیتهای تهدیدی امنیتی با منشأ چین است که در جستجوی اطلاعات حساس، بدون اینکه توجهی به خود جلب کند، حملات سایبری را ادامه داده و موفق به اجرای عملیات جاسوسی مخفی شده است و حداقل به مدت یک ماه تا زمان کشف آن، یعنی ژوئن 2023، فعال بوده است.

گفته میشود که این گروه حداقل از اوت 2021 فعال بوده و با دسترسی به اطلاعات کاربری، حملات هدفمند فیشینگ، و حملات توکن OAuth، حسابهای کاربری مایکروسافت را هدف گرفت تا به اهداف خود دست یابد.

دسترسی اولیه به شبکههای هدف از طریق فیشینگ و استفاده از نقاط ضعف امنیتی در برنامههای قابل دسترس برای عموم ایجاد میشود که نتیجه آن، استقرار پوسته وب China Chopper برای دسترسی به درون سیستم و ابزاری به نام Cigril برای سهولت در سرقت اطلاعات کاربری است.

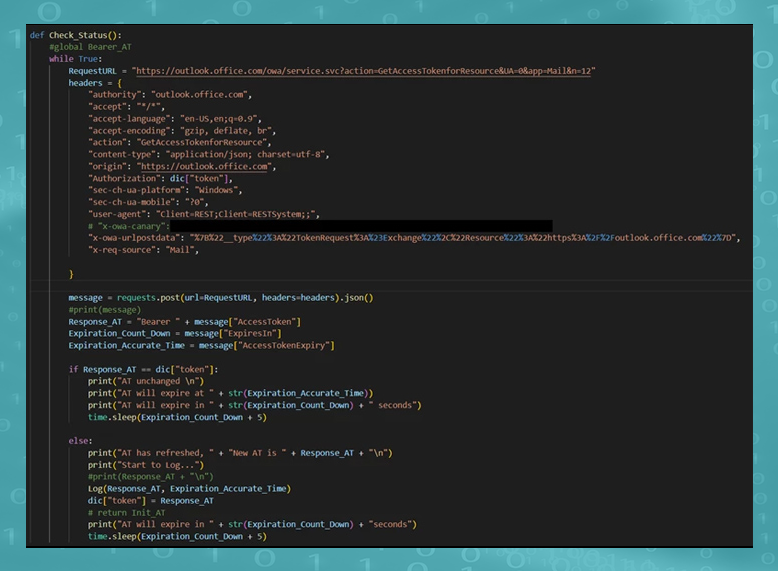

Storm-0558 از اسکریپتهای PowerShell و Python برای استخراج دادههای ایمیل، مانند پیوستها، اطلاعات پوشه و کل مکالمات با استفاده از فراخوانیهای API Outlook Web Access (OWA) استفاده میکند.

مایکروسافت گفت که از زمان کشف این حمله در 16 ژوئن 2023، علت اصلی را شناسایی کرده، ردیابی دائمی حمله را برقرار کرده، فعالیتهای بدخواهانه را مختل کرده، محیط را تقویت کرده، به هر مشتری تحت حمله اطلاعرسانی کرده و با چندین نهاد دولتی هماهنگ کرده است.

بر اساس تجزیه و تحلیل اولیه مایکروسافت و همانطور که در ابتدا اشاره شد، این گروه هکری با استفاده از کلید امضا کننده MSA (Microsoft account) غیرفعال توکنهای احراز هویت را جعل کرده و به OWA و Outlook.com دسترسی پیدا کرده است. البته، مایکروسافت اقدامات لازم را برای جلوگیری از سوءاستفاده مرتبط انجام داده است.

این هکرها از ابزارهای قدرتمندی برای اجرای فراخوانیهای API REST در سرویس Exchange Store OWA استفاده میکنند. این ابزارها به آنها امکان میدهند تا اطلاعات ایمیل مانند دانلود ایمیلها، پیوستها، مکالمات و اطلاعات پوشه ایمیل را استخراج کنند. مایکروسافت توصیه میکند که سازمانها در مواجهه با تهدیدات از این نوع، موارد زیر را در نظر بگیرند:

- بروزرسانی و پچ: مطمئن شوید که تمامی سیستمها بهروز و پچ شدهاند. پچهای امنیتی جدیدترین ابزارها و تکنیکها را برای مقابله با این نوع تهدیدات ارائه میدهند.

- آموزش کارکنان: آگاهی از تکنیکهای فیشینگ و امنیت ایمیل برای کاهش خطر از این نوع حملات بسیار مهم است. بنابراین، کارکنان باید در این مورد آموزش ببینند و به آنها آموزش داده شود که چگونه ایمیلهای مشکوک را شناسایی کنند.

- استفاده از ابزارهای امنیتی پیشرفته: ابزارهای امنیتی مانند گزارشهای امنیتی مایکروسافت، سیستمهای کشف تهدیدات و سیستمهای پیشگیری از نفوذ میتوانند به شما کمک کنند تا تهدیدات را زودتر شناسایی کنید و به آنها پاسخ دهید.

- استفاده از سرویسهای ابری محافظ: استفاده از سرویسهای ابری مانند Azure Sentinel و Microsoft 365 Defender میتواند در شناسایی، پیگیری و مدیریت تهدیدات امنیتی مفید باشد.

- فعالسازی تایید دومرحلهای: این روش میتواند با افزودن یک مرحله اضافی به فرآیند ورود به سیستم، به شما کمک کند تا از حسابهای خود در برابر دسترسیهای غیرمجاز محافظت کنید.

به خاطر داشته باشید که هیچ راهکار امنیتی کامل و مطلقی وجود ندارد و مدیریت امنیت باید یک فرآیند مداوم و پویا باشد. بهترین روش برای حفاظت از سازمان خود در برابر تهدیدات امنیتی، ایجاد یک رویکرد چند لایهای شامل آموزش کارکنان، استفاده از ابزارهای پیشرفته امنیت سایبری و راهکارهای امنیت فیزیکی برای محافظت از دستگاهها و شبکهها است.

منبع:

اخبار نکنولوژی

اخبار نکنولوژی