تهدیدات USB؛ از شایعه تا واقعیت

تهدیدات USB تا چه اندازه جدی هستند؟ مهمترین تهدیدات USB کدامند؟ و چرا USBها تا این اندازه آسیبپذیرند؟ برای آشنایی با تهدیدات USB برای امنیت سایبری سازمانها این مقاله را بخوانید.

یکی از مهمترین تهدیدات سایبری برای سازمانها مربوط به دستگاههای USB هستند. معماری اولیه USBها به دهه ۹۰میلادی باز میگردد و در آن زمان هنوز تهدیدات سایبری تا این اندازه گسترده نشدهبودند و به همین دلیل خیلی جدی گرفته نمیشدند. همین موضوع باعث شد تا نکات امنیتی در معماری USBها مورد غفلت واقع شود. در این مقاله به موضوع حساس تهدیدات USB میپردازیم. با سایبرنو همراه باشید.

در این مقاله میخوانید:

- چرا USBها هنوز هم خیلی پرکاربرد هستند؟

- معرفی برخی از حملات مبتنی بر USB

- چرا USBها تا این حد آسیبپذیرند؟

- جمعبندی

چرا USBها هنوز هم خیلی پرکاربرد هستند؟

بر اساس برآوردها از هر 10 مهندس یا کارمند یک سازمان، 9 نفر همچنان از فلشمموریهای USB برای نقل و انتقال داده استفاده میکنند. علیرغم افزایش سرعت اینترنت و ارائه راهکارهای ذخیرهسازی ابری همچنان پرسنل سازمانها ترجیح میدهند که از هاردهای اکسترنال و فلشمموریهای USB استفاده کنند. به نظر شما چرا همچنان USBها پرطرفدار هستند؟ هنوز هم در کارخانهها و سازمانها از USBها به فراوانی استفاده میشود که خطر تهدیدات USB را بسیار بالا میبرد. این موضوع چندین دلیل دارد:

- برخی از زیرساختهای سازمان خارج از شبکه اینترنت هستند و برای جا به جایی داده بین آنها باید از USB استفاده شود.

- استفاده از USBها تنها راه برای بروزرسانی برخی تجهیزات IT سازمان میباشد.

- یکی از عوامل استفاده از USB ساده بودن استفاده از آن است. انسان همیشه به طور غریزی سادهترین راه را انتخاب میکند.

- تاکنون ممنوع کردن USBها در سازمان کارایی چندانی نداشته است.

اکثریت حملات سایبری موفق ناشی به جای اینکه ناشی از هک مستقیم یک سیستم رایانهای باشد، ریشه در اشتباهات انسانی دارد زیرا سوء استفاده از اشتباهات کارمندان از درون سازمان بسیار سادهتر و نتیجه بخشتر از حمله به آن سازمان با هک کردن فایروالها و سیستمهای امنیتی از خارج سازمان است.

از جمله دلایل استفاده گسترده از USBها برای حمله سایبری به سازمانها میتوان به موارد زیر اشاره کرد:

- دستگاههای مبتنی بر USB به سادگی قابل حمل هستند و اکثریت مردم تمایل دارند تا از آن استفاده کنند. این موضوع باعث شده است که برخی از سازمانها پتاسیل USBها به عنوان یک تهدید امنیتی فاجعهبار را نادیده بگیرند. شاید به همین خاطر باشد که در برخی از سازمانهای بسیار حساس کشور ورود تلفن همراه و لپتاپ مجاز نیست، اما ورود فلشمموریهای USB مجاز است!

- اینطور نیست که تنها فلشمموریهای USB خطرناک باشند، بلکه هر نوع تجهیزی که از پورت USB استفاده میکند، میتواند روش یا وسیلهای برای حمله باشد. به عنوان مثال محققان در مقالات مختلف نشان دادهاند که از شارژرهای تلفن همراه، شارژهای فندکی، خنککنندههای USB و... نیز میتوان برای حملات سایبری استفاده کرد.

- مردم اکثرا علاقه دارند که USBها را به سیستم خودشان متصل کنند. محققان دانشگاه میشیگان طی یک تحقیق به این نتیجه رسیدهاند که 50٪ افرادی که یک فلشمموری را در خیابان پیدا میکنند، آن را به سیستم شخصی خودشان متصل میکنند تا محتوایش را بررسی کنند.

- یک دستگاه USB ممکن است مدتها قبل از اینکه به دست کارمند یک سازمان برسد، آلوده باشد. به عنوان مثال در سال 1398 گزارش شد که بسیاری از USBهایی که توسط تولیدکننده به مشتریان تحویل داده شده است، از قبل آلوده بوده است.

معرفی برخی از حملات مبتنی بر USB

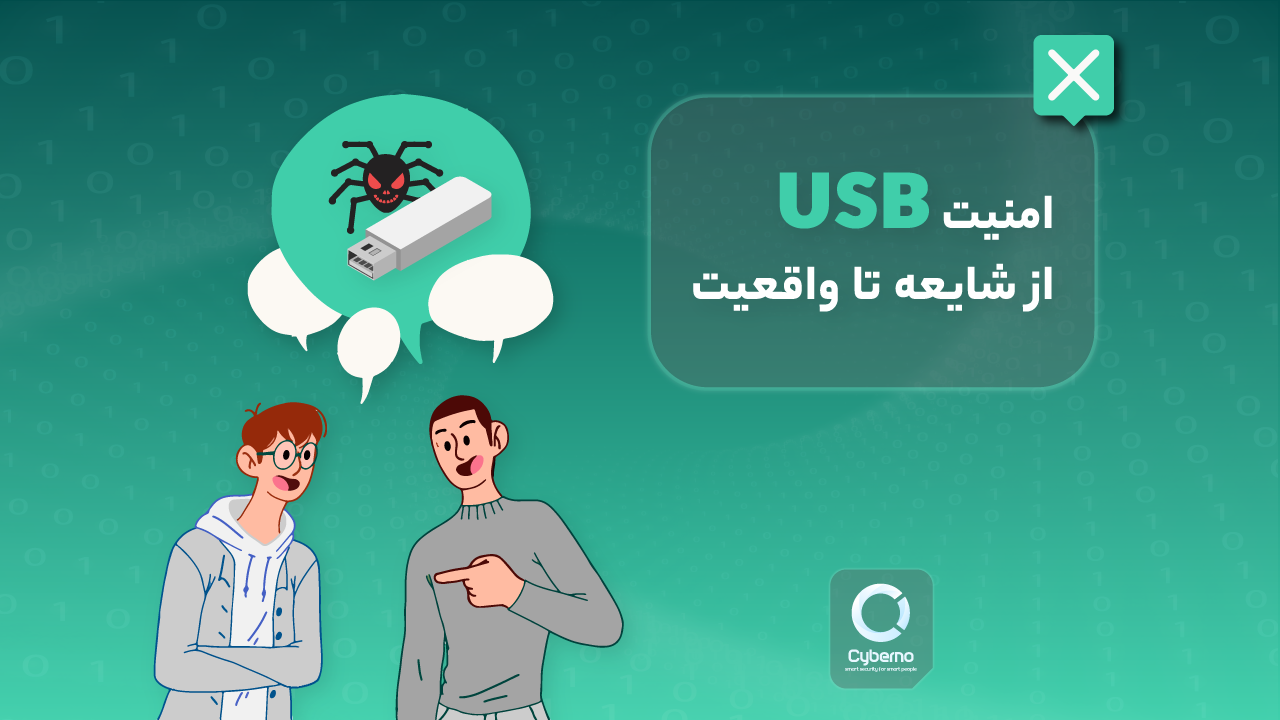

اخیرا محققان دانشگاه Ben-Gurion در اسرائیل 29 روش مختلف برای آلوده کردن رایانه یا تلفن همراه به بدافزار از طریق پورت USB ارائه دادهاند که لیست آنها در تصویر زیر ارائه شده است. برخی از این روشها در ادامه توضیح داده شدهاند.

USBHarpoon و کابل OMG چیست؟

USBHarpoon و کابل OMG دو نسخه مختلف از حملات USB هستند. یک کابل شارژ معمولی را در نظر بگیرید که پس از اتصال به رایانه شما میتواند نقش یک موس یا صفحه کلید یا هر دستگاه ورودی دیگر را بازی و دستوراتی را برای نفوذ به رایانه اجرا کند. این کابل شارژها از لحاظ ظاهری تفاوتی با کابل شارژهای معمولی ندارند و حتی امکان شارژ یا انتقال داده تلفن همراه یا ... را نیز دارند. بنابراین کاربر معمولی به راحتی نمیتواند متوجه بدخواه بودن این کابل شارژ گردد. هکرها به راحتی میتوانند این کابل را به صورت اینترنتی و با قیمتی حدود 5 میلیون تومان (100 دلار) بخرند!

Rubber Ducky و PHUKD/URFUKED چیست؟

فلشمموری Rubber Duckey نوعی باجافزار است که در سال 2010 توسعه داد شد. این فلشمموری پس از اتصال به رایانه خودش را به عنوان یک Keyboard به رایانه معرفی و با فشردن کلیدهای از پیش تعیین شده فایلها را رمزگذاری میکند. Rubber Duckey با تمامی سیستم عامل سازگاری دارد و ضد ویروسها نمیتوانند آن را شناسایی کنند.

معمولا فلشمموریهای Rubber Duckey به این صورت عمل میکنند که بعد از رمزگذاری فایلهای قربانی، یک PIN Code از قربانی می خواهند تا با استفاده از آن فایلها را رمزگشایی کنند. قربانی باید این PIN Code را از نفوذگر بخرد تا بتواند فایلهای خود را از حالت رمز خارج کند. متاسفانه تنها با یک جستجوی ساده در گوگل خواهید دید که فروشندگانی زیادی در اینترنت هستند که فلشمموری Rubber Duckey را به قیمت حدودا 2 میلیون تومان (40 دلار) میفروشند.

فلشمموری PHUKD/URFUKED مشابه Rubber Ducky عمل میکند با این تفاوت که به نفوذگر این امکان را میدهد که زمان اجرای بدافزار با فشردن کلیدها را از پیش تعیین کند. همچنین با استفاده از برد Raspberry Pie نیز ابزارهایی مشابه Rubber Ducky ساخت. نمونه کدهایی برای انجام این کار در github موجود است.

BadUSB چیست؟

BadUSBها فلشمموریهایی معمولی هستند که Firmware آنها تغییر داده شده و طوری کدنویسی شدهاند است که توسط رایانه به عنوان یک صفحه کلید شناسایی شوند. برخی فلش درایوهای معمولی که در بازار هستند از میکروکنترلر داخلی Intel 8051 (یا میکروکنترلرهای مشابه) استفاده میکنند، این میکروکنترلر را میتوان دوباره برنامهنویسی کرد تا به اینترتیب آن فلشمموری از یک فلشمموری معمولی تبدیل به BadUSB شود.

Bash Bunny چیست؟

Bash Bunny در واقع یک رایانه کامل دارای سیستم عامل لینوکس با ظاهری مشابه دستگاه USB است. نفوذگر به راحتی میتواند با استفاده از این رایانه حملاتی از قبیل شبیهسازی صفحهکلید، شبیهسازی کارت شبکه و شبیهسازی فلشمموری را انجام دهد. این دستگاه بلوتوث دارد و از SD-Card نیز پشتیبانی میکند. قیمت Bash Bunny نیز چیزی حدود 5 میلیون تومان (100 دلار) است.

چرا USBها تا این حد آسیبپذیرند؟

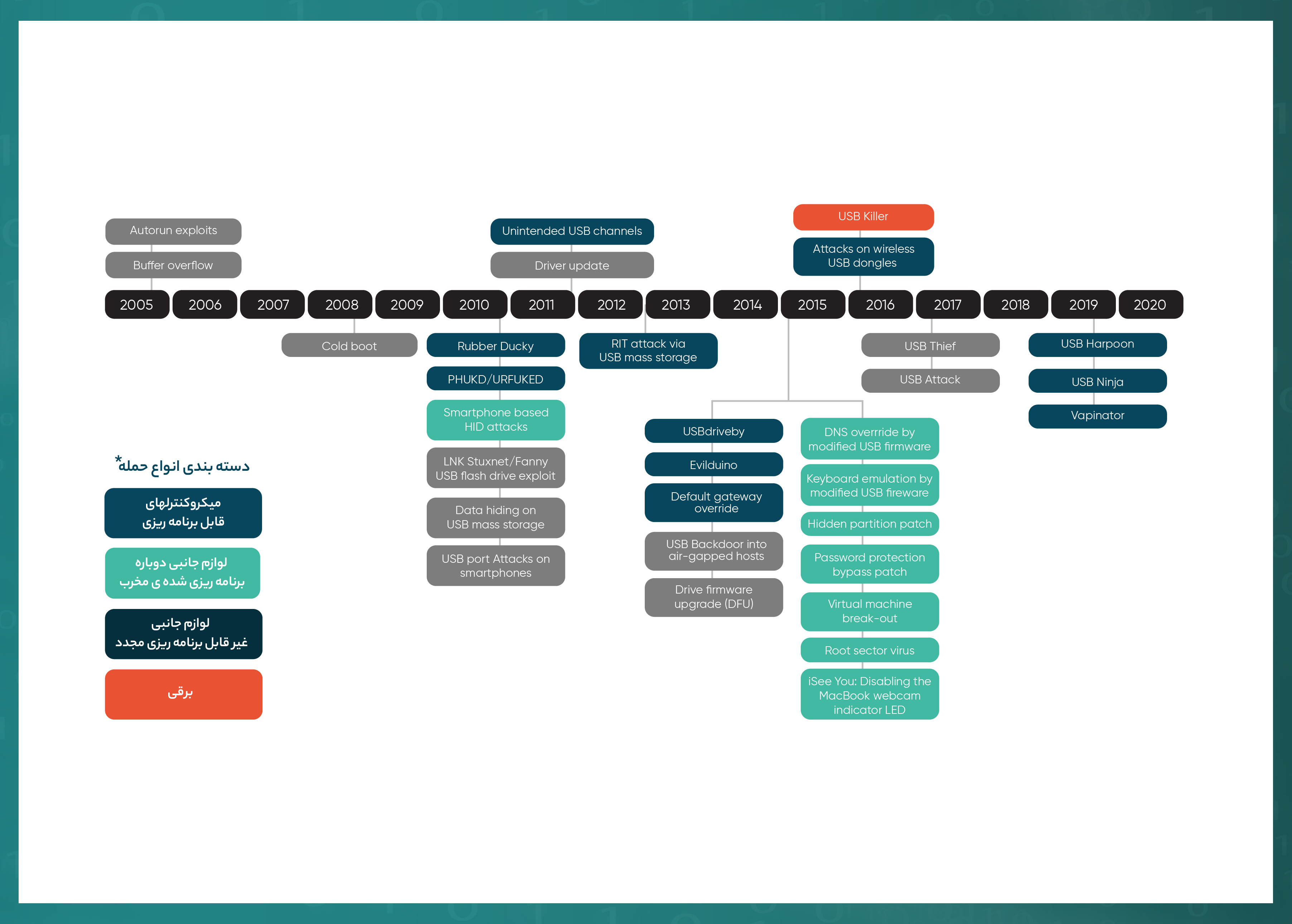

همه ما میدانیم که فلشمموریها این امکان را دارند که به محض اتصال به رایانه، برنامهای را بر روی آن اجرا نمایند. اما چیزی که بسیاری نمیدانند این است که در هنگام اتصال یک فلشمموری به رایانه، این فلش مموری است که خودش را با ارسال یک سری توصیفگر (Descriptor) به رایانه معرفی میکند و بنابراین به راحتی میتواند به رایانه دروغ بگوید. حتی میتواند کاری کند که به طور خودکار یک سری درایورها بر روی رایانه نصب گردند.

جمعبندی

در این مقاله به مسئله حساس تهدیدات USB پرداختیم و گفتیم که USBها یکی از مهمترین تهدیدات برای امنیت سایبری سازمانها به شمار میروند. همانطور که گفته شد، معماری USBها مربوط به دهه ۹۰ میلادی است؛ زمانی که مشکلات امنیتی خیلی مورد توجه نبودند. این دستگاه USB است که مشخصات خودش را به رایانه میدهد. رایانه و سیستم عامل به هیچوجه نمیتوانند بفهمند که آیا دستگاه USB خودش را به درستی معرفی کرده است یا خیر. امروزه با توجه به وجود انواع مختلف دستگاههای USB، سطوح مختلف Descriptorها به شدت زیاد و پیچیده شدهاند. سیستم عامل به محض اتصال یک دستگاه USB، باید با توجه به نوع دستگاه کارهای زیادی از جمله اجرای درایور مربوط به آن و مقداردهیهای اولیه را انجام دهد.

آموزش

آموزش