MITRE ATT&CK چیست و چه کاربردهایی در امنیت سایبری دارد؟

MITRE ATT&CK چیست و چگونه میتوان از آن برای افزایش امنیت سایبری سازمانها استفاده کرد؟ برای آشنایی با پایگاه دانش MITRE ATT&CK و کاربردهایش، این مقاله را بخوانید.

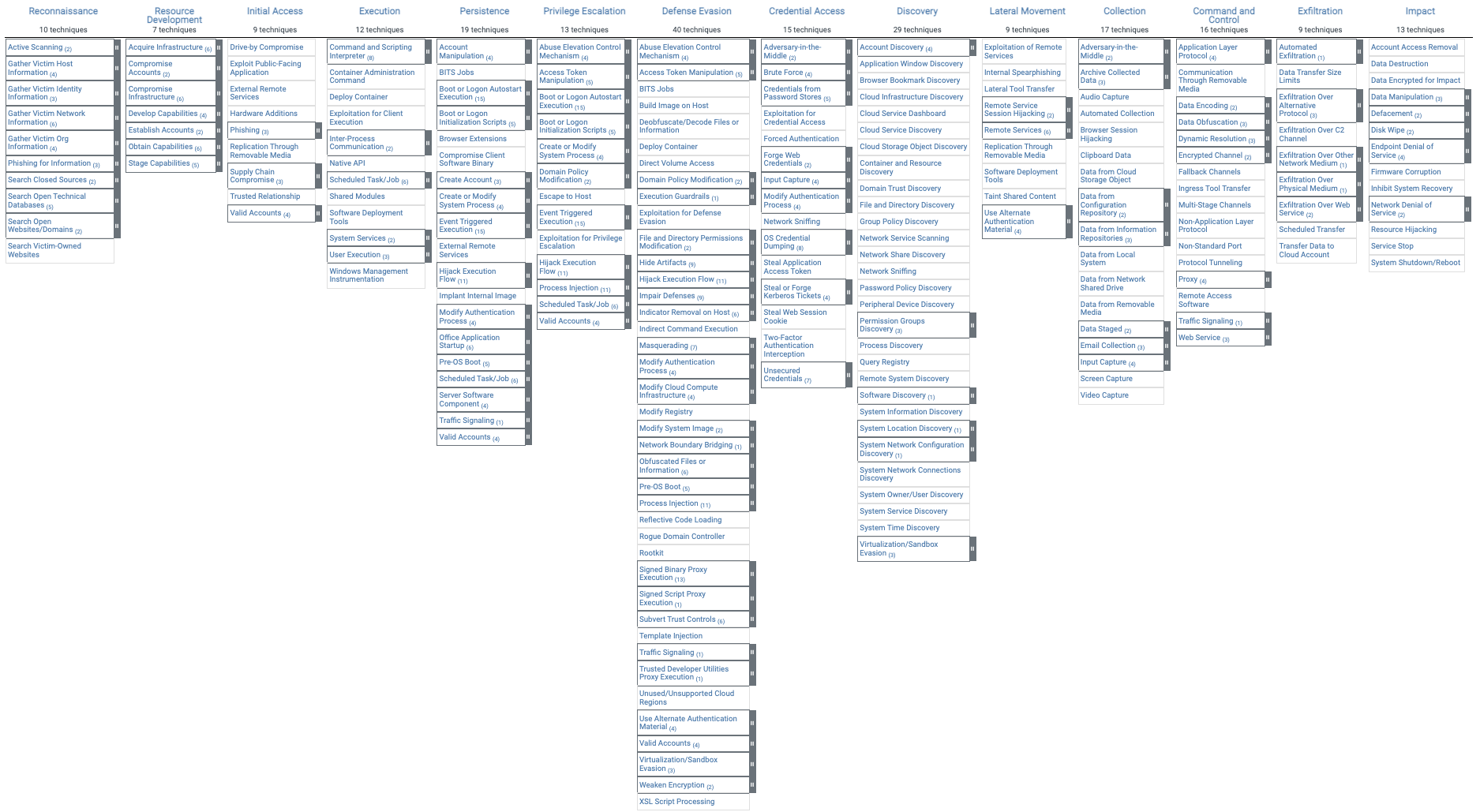

MITRE ATT&CK پایگاه دانشی رایگان است که اطلاعات جامع و بروزی را در رابطه با تهدیدات سایبری برای سازمانها فراهم میآورد تا بتوانند استراتژيهای امنیت سایبری خود را بر آن اساس، تقویت کنند. سازمان ناسودآور آمریکایی MITRE پایگاه دانش MITRE ATT&CK را توسعه داده است. کلمه ATT&CK خلاصه شده عبارت Adversarial Tactics, Techniques and Common knowledge به معنی تاکتیکها، تکنیکها و دانش عمومی بدخواهانه است که این پایگاه دانش را میسازند.

سازمانها میتوانند از این پایگاه دانش برای ارزیابی امنیت سایبری خود استفاده کنند. همچنین، شرکتهای ارائهدهنده محصولات و خدمات امنیت سایبری نیز با کمک MITRE ATT&CK محصولات و خدمات خودشان را تست میکنند. ضوابط ارزیابی این پایگاه دانش، خاص هر سازمان هستند و روی یک رویکرد خاص امنیت سایبری تمرکز دارند. بنابراین، نمیتوان نتایج ارزیابیهای MITRE ATT&CK برای یک سازمان را با نتایج سازمان دیگر، مقایسه و تعیین کرد که کدام سازمان از امنیت سایبری بالاتری برخوردار است. پایگاه دانش MITRE ATT&CK پروژهای در حال پیشرفت است که بر اساس رویدادهای سایبری در سرتاسر دنیا بروزرسانی میشود. در واقع، سازمانها در سرتاسر دنیا میتوانند اطلاعات خود را در رابطه با جدیدترین تهدیدات سایبری در این پایگاه دانش به اشتراک بگذارند. در این مقاله به طور کامل برای شما توضیح میدهیم که MITRE ATT&CK چیست و چگونه میتوان از آن استفاده کرد. با سایبرنو همراه باشید.

آنچه در این مقاله میخوانید:

۳- چطور میتوان از ماتریس MITRE ATT&CK استفاده کرد؟

MITRE ATT&CK چیست؟

- تاکتیکها: اهداف بدخواهانه تاکتیکی در طول حمله (ستونهای پایگاه دانش MITRE ATT&CK)

- تکنیکها: روشهای حصول اهداف متخاصمانه تاکتیکی (هر خانه در پایگاه دانش MITRE ATT&CK)

- دانش عمومی: اسناد مرتبط با استفاده از تکنیکها و دیگر متادیتای مرتبط با تکنیکها

MITRE ATT&CK در سال ۲۰۱۳ و در نتیجه آزمایش سازمان MITRE در شهرک نظامی Fort Meade واقع در مریلند ایالات متحده (آزمایش FMX) راهاندازی شد. در آن آزمایش، پژوهشگران، هر دو نوع رفتار بدخواهانه و تدافعی را در تلاش برای بهبود شناسایی تهدیدات پیش از رخداد آنها با استفاده از سنجش از راه دور و تحلیل رفتاری، شبیهسازی کردند.

در حال حاضر سه نسخه از MITRE ATT&CK موجود است که عبارتند از:

- ATT&CK برای سازمانها: روی رفتار بدخواهانه در محیطهای ویندوز، مک، لینوکس و سامانههای ابری تمرکز دارد.

- ATT&CK برای موبایل: روی رفتار بدخواهانه در سیستم عاملهای اندروید و iOS متمرکز است.

- ATT&CK برای شبکههای سیستمهای کنترل صنعتی (ICS Networks): روی توصیف رفتار بدخواهانه در شبکههای ICS تمرکز دارد.

مقالات تخصصی

مقالات تخصصی